Prawdopodobnie słyszałeś, że musisz wielokrotnie nadpisywać dysk, aby uniemożliwić odzyskanie danych. Wiele narzędzi do wymazywania dysku oferuje czyszczenie wieloprzebiegowe. To miejska legenda - wystarczy raz wyczyścić dysk.

Wymazywanie oznacza nadpisanie na dysku wszystkich zer, samych jedynek lub losowych danych. Jest ważne by wyczyść dysk raz przed pozbyciem się go, aby uniemożliwić odzyskanie danych, ale dodatkowe ściereczki zapewniają fałszywe poczucie bezpieczeństwa.

Źródło zdjęcia: Norlando Pobre na Flickr

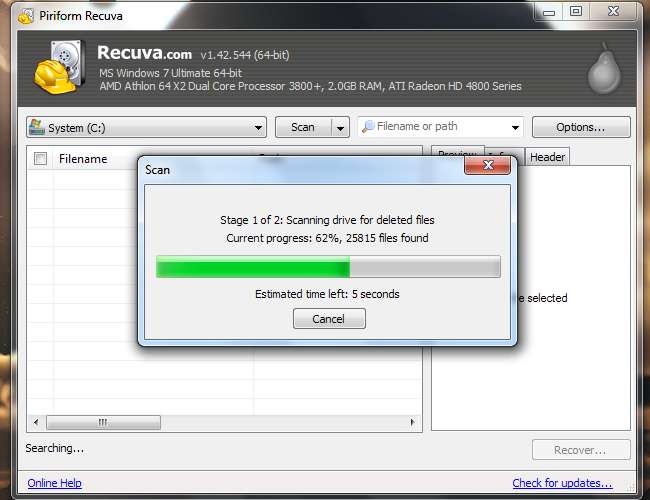

Co robi wycieranie

Gdy usuwasz plik za pomocą systemu Windows, Linux lub innego systemu operacyjnego, system operacyjny w rzeczywistości nie usuwa wszystkich śladów pliku z dysku twardego. System operacyjny oznacza sektory zawierające dane jako „nieużywane”. W przyszłości system operacyjny nadpisuje te nieużywane sektory. Jednak jeśli ty uruchom narzędzie do odzyskiwania plików , możesz odzyskać dane z tych sektorów, zakładając, że nie zostały one jeszcze nadpisane.

Dlaczego system operacyjny nie usuwa całkowicie danych? Wymagałoby to dodatkowych zasobów systemowych. Plik o rozmiarze 10 GB można bardzo szybko oznaczyć jako nieużywany, natomiast zapisanie ponad 10 GB danych na dysku zajęłoby znacznie więcej czasu. Nadpisanie używanego sektora nie zajmie więcej czasu, więc nie ma sensu marnować zasobów na nadpisywanie danych - chyba że chcesz, aby nie można ich było odzyskać.

Kiedy „czyścisz” dysk, nadpisujesz wszystkie dane na nim zerami, jedynkami lub losową kombinacją zer i jedynek.

Mechaniczne dyski twarde a dyski SSD

Powyższe dotyczy tylko tradycyjnych, mechanicznych dysków twardych. Nowsze dyski półprzewodnikowe obsługujące polecenie TRIM zachowują się inaczej. Gdy system operacyjny usuwa plik z dysku SSD, wysyła polecenie TRIM do dysku, a dysk usuwa dane. Na dysku SSD nadpisanie używanego sektora trwa dłużej niż zapisywanie danych w nieużywanym sektorze, więc wcześniejsze wymazanie sektora zwiększa wydajność.

Źródło zdjęcia: Simon Wüllhorst na Flickr

Oznacza to, że narzędzia do odzyskiwania plików nie będą działać na dyskach SSD. Nie należy też czyścić dysków SSD - wystarczy usunąć pliki. Dyski SSD mają ograniczoną liczbę cykli zapisu, a ich wyczyszczenie spowoduje zużycie cykli zapisu bez żadnych korzyści.

Miejska legenda

Na tradycyjnym mechanicznym dysku twardym dane są przechowywane magnetycznie. Doprowadziło to niektórych ludzi do teorii, że nawet po nadpisaniu sektora możliwe jest zbadanie pola magnetycznego każdego sektora za pomocą mikroskopu sił magnetycznych i określenie jego poprzedniego stanu.

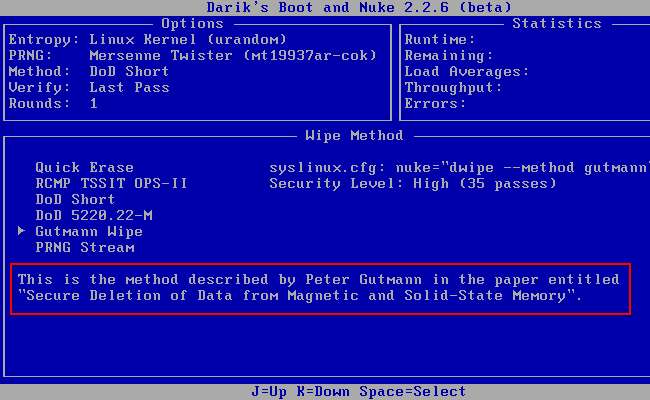

Jako rozwiązanie, wiele osób zaleca wielokrotne zapisywanie danych do sektorów. Wiele narzędzi ma wbudowane ustawienia umożliwiające wykonanie do 35 przebiegów zapisu - jest to znane jako „metoda Gutmanna”, od nazwiska Petera Gutmanna, który napisał ważny artykuł na ten temat - „ Bezpieczne usuwanie danych z pamięci magnetycznej i półprzewodnikowej , ”Opublikowany w 1996 roku.

W rzeczywistości ten artykuł został źle zinterpretowany i stał się źródłem miejskiej legendy o 35 przejściach. Oryginalny artykuł kończy się wnioskiem, że:

„Dane nadpisane raz lub dwa razy można odzyskać przez odjęcie tego, co ma być odczytane z miejsca przechowywania, od tego, co jest faktycznie odczytywane… Jednak przy użyciu stosunkowo prostych metod przedstawionych w tym artykule zadanie atakującego może być znacznie trudniejsze jeśli nie zbyt drogie ”.

Biorąc pod uwagę ten wniosek, jest całkiem oczywiste, że powinniśmy użyć metody Gutmanna, aby wymazać nasze dyski, prawda? Nie tak szybko.

Rzeczywistość

Aby zrozumieć, dlaczego metoda Gutmanna nie jest konieczna dla wszystkich dysków, należy zauważyć, że papier i metoda zostały opracowane w 1996 r., Kiedy używana była starsza technologia dysków twardych. 35-przebiegowa metoda Gutmanna została zaprojektowana w celu usunięcia danych z dowolnego typu dysku, bez względu na typ dysku - od obecnej technologii dysków twardych z 1996 roku po starożytną technologię dysków twardych.

Jak sam Gutmann wyjaśnił w epilogu napisanym później, w przypadku nowoczesnego dysku jedno wycieranie (lub może dwa, jeśli chcesz - ale na pewno nie 35) wystarczy (pogrubienie tutaj jest moje):

„Od czasu publikacji tego artykułu niektórzy ludzie traktowali opisaną w nim technikę nadpisywania 35 przebiegów bardziej jako rodzaj inkantacji voodoo mającej na celu wypędzenie złych duchów niż wynik technicznej analizy technik kodowania dysków… W rzeczywistości wykonywanie pełne nadpisywanie 35 przebiegów jest bezcelowe dla każdego dysku, ponieważ jest ukierunkowane na mieszankę scenariuszy obejmujących wszystkie typy (normalnie używanej) technologii kodowania, która obejmuje wszystko, aż do ponad 30-letnich metod MFM (jeśli tego nie rozumiesz oświadczenie, ponownie przeczytaj artykuł). Jeśli używasz dysku, który wykorzystuje technologię kodowania X, musisz wykonać tylko przebiegi specyficzne dla X i nigdy nie musisz wykonywać wszystkich 35 przejść . W przypadku każdego nowoczesnego dysku PRML / EPRML kilka przebiegów losowego czyszczenia to najlepsze, co możesz zrobić. Jak mówi gazeta: „ Dobre szorowanie z losowymi danymi przyniesie tak dobre rezultaty, jak można się spodziewać „. Było to prawdą w 1996 roku i nadal jest prawdą. „

Gęstość dysku jest również czynnikiem. W miarę jak dyski twarde stawały się większe, coraz więcej danych zostało upakowanych w coraz mniejszych obszarach, co zasadniczo uniemożliwia teoretyczne odzyskiwanie danych:

„… W przypadku nowoczesnych dysków o dużej gęstości, nawet jeśli masz 10 KB poufnych danych na dysku i nie możesz ich usunąć ze 100% pewnością, szanse, że przeciwnik będzie w stanie znaleźć wymazane ślady tych 10 KB w 200 GB innych wymazanych śladów jest bliska zeru ”.

W rzeczywistości nie zgłoszono żadnego przypadku używania mikroskopu sił magnetycznych do odzyskiwania nadpisanych danych. Atak pozostaje teoretyczny i ogranicza się do starszej technologii dysków twardych.

Więcej niż wycieranie

Jeśli po przeczytaniu powyższych wyjaśnień nadal masz paranoję, możesz pójść dalej na kilka sposobów. Wykonanie 35 przebiegów nie pomoże, ale możesz użyć demagnetyzera, aby wyeliminować pole magnetyczne dysku - może to jednak zniszczyć niektóre dyski. Możesz także fizycznie zniszczyć swój dysk twardy - to jest prawdziwe zniszczenie danych na poziomie wojskowym.

Źródło zdjęcia: US Army Environmental Command w serwisie Flickr