Vous avez probablement entendu dire que vous devez écraser un lecteur plusieurs fois pour rendre les données irrécupérables. De nombreux utilitaires d'effacement de disque proposent des effacements en plusieurs passes. C'est une légende urbaine - il suffit d'essuyer une seule fois un lecteur.

L'effacement fait référence à l'écrasement d'un lecteur avec tous les 0, tous les 1 ou des données aléatoires. Il est important de essuyer un lecteur une fois avant de vous en débarrasser pour rendre vos données irrécupérables, mais des lingettes supplémentaires offrent un faux sentiment de sécurité.

Image Credit: Norlando Pobre sur Flickr

Que fait l'essuyage

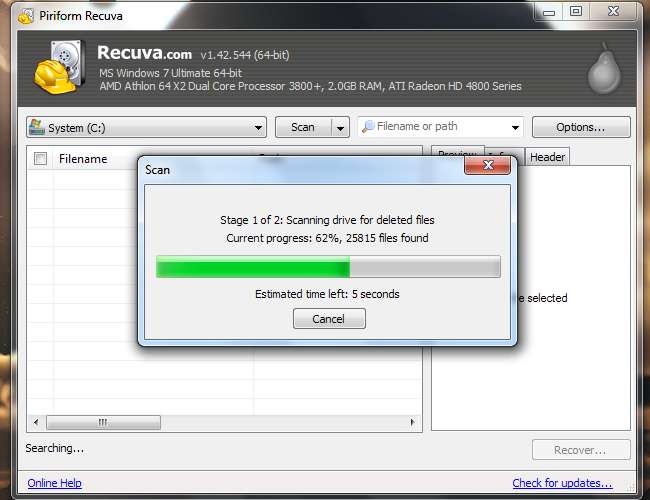

Lorsque vous supprimez un fichier sous Windows, Linux ou un autre système d’exploitation, le système d’exploitation ne supprime pas réellement toutes les traces du fichier de votre disque dur. Le système d'exploitation marque les secteurs contenant les données comme «inutilisés». Le système d'exploitation écrasera ces secteurs inutilisés à l'avenir. Cependant, si vous exécuter un utilitaire de récupération de fichiers , vous pouvez récupérer les données de ces secteurs, en supposant qu’elles n’ont pas encore été écrasées.

Pourquoi le système d'exploitation ne supprime-t-il pas complètement les données? Cela prendrait des ressources système supplémentaires. Un fichier de 10 Go peut être marqué comme inutilisé très rapidement, alors qu'il faudrait beaucoup plus de temps pour écrire plus de 10 Go de données sur le lecteur. L'écrasement d'un secteur utilisé ne prend pas plus de temps, il est donc inutile de gaspiller des ressources en écrasant les données, à moins que vous ne souhaitiez les rendre irrécupérables.

Lorsque vous «effacez» un disque, vous écrasez toutes les données qu'il contient par des 0, des 1 ou un mélange aléatoire de 0 et de 1.

Disques durs mécaniques et disques SSD

Ce qui précède n'est vrai que pour les disques durs mécaniques traditionnels. Les disques SSD plus récents prenant en charge la commande TRIM se comportent différemment. Lorsqu'un système d'exploitation supprime un fichier d'un SSD, il envoie une commande TRIM au lecteur et le lecteur efface les données. Sur un disque SSD, l'écrasement d'un secteur utilisé prend plus de temps que l'écriture de données dans un secteur inutilisé, effacer le secteur à l'avance augmente les performances.

Image Credit: Simon Wüllhorst sur Flickr

Cela signifie que les outils de récupération de fichiers ne fonctionneront pas sur les disques SSD. Vous ne devez pas non plus effacer les disques SSD - il suffit de supprimer les fichiers. Les disques SSD ont un nombre limité de cycles d'écriture et leur effacement utilisera des cycles d'écriture sans aucun avantage.

La légende urbaine

Sur un disque dur mécanique traditionnel, les données sont stockées magnétiquement. Cela a conduit certaines personnes à théoriser que, même après avoir écrasé un secteur, il peut être possible d’examiner le champ magnétique de chaque secteur avec un microscope à force magnétique et de déterminer son état antérieur.

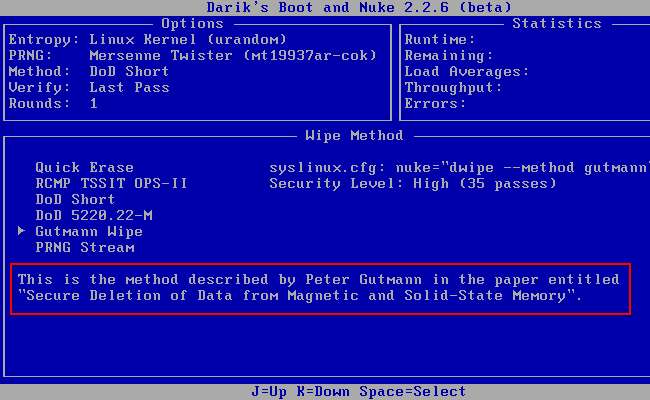

En guise de solution, de nombreuses personnes conseillent d'écrire des données dans les secteurs plusieurs fois. De nombreux outils ont des paramètres intégrés pour effectuer jusqu'à 35 passes d'écriture - c'est ce que l'on appelle la «méthode Gutmann», d'après Peter Gutmann, qui a écrit un article important sur le sujet - « Suppression sécurisée des données de la mémoire magnétique et à semi-conducteurs », Publié en 1996.

En fait, ce papier a été mal interprété et est devenu la source de la légende urbaine de 35 passes. L'article original se termine par la conclusion que:

«Les données écrasées une ou deux fois peuvent être récupérées en soustrayant ce qui devrait être lu à partir d'un emplacement de stockage de ce qui est réellement lu… Cependant, en utilisant les méthodes relativement simples présentées dans cet article, la tâche d'un attaquant peut être rendue beaucoup plus difficile, sinon d'un prix prohibitif. »

Compte tenu de cette conclusion, il est assez évident que nous devrions utiliser la méthode Gutmann pour effacer nos lecteurs, non? Pas si vite.

La réalité

Pour comprendre pourquoi la méthode Gutmann n’est pas nécessaire pour tous les disques, il est important de noter que le papier et la méthode ont été conçus en 1996, lorsque la technologie des disques durs plus ancienne était utilisée. La méthode Gutmann en 35 passes a été conçue pour effacer les données de tout type de lecteur, quel que soit le type de lecteur - depuis la technologie actuelle du disque dur en 1996 jusqu'à l'ancienne technologie du disque dur.

Comme Gutmann lui-même l'a expliqué dans un épilogue écrit plus tard, pour un lecteur moderne, une lingette (ou peut-être deux, si vous voulez - mais certainement pas 35) fera très bien (le gras ici est le mien):

«Depuis la publication de cet article, certaines personnes ont traité la technique d'écrasement en 35 passes qui y est décrite plus comme une sorte d'incantation vaudou pour bannir les mauvais esprits que comme le résultat d'une analyse technique des techniques d'encodage de lecteur… L'écrasement complet en 35 passes est inutile pour n'importe quel lecteur car il cible un mélange de scénarios impliquant tous les types de technologie d'encodage (normalement utilisée), qui couvre tout depuis les méthodes MFM vieilles de plus de 30 ans (si vous ne comprenez pas cela déclaration, relisez l'article). Si vous utilisez un lecteur qui utilise la technologie d'encodage X, il vous suffit d'effectuer les passes spécifiques à X, et vous n'avez jamais besoin d'effectuer les 35 passes . Pour tout lecteur PRML / EPRML moderne, quelques passes de nettoyage aléatoire sont le mieux que vous puissiez faire. Comme le dit le journal, " Un bon nettoyage avec des données aléatoires fera à peu près aussi bien que prévu «. C'était vrai en 1996 et c'est toujours le cas aujourd'hui. "

La densité du disque est également un facteur. Au fur et à mesure que les disques durs devenaient plus gros, plus de données se sont regroupées dans des zones de plus en plus petites, rendant la récupération de données théorique pratiquement impossible:

«… Avec des disques modernes à haute densité, même si vous avez 10 Ko de données sensibles sur un disque et que vous ne pouvez pas les effacer avec une certitude à 100%, les chances qu'un adversaire puisse trouver les traces effacées de ces 10 Ko dans 200 Go des autres traces effacées sont proches de zéro. »

En fait, il n'y a eu aucun cas signalé d'utilisation d'un microscope à force magnétique pour récupérer des données écrasées. L'attaque reste théorique et confinée à une technologie de disque dur plus ancienne.

Au-delà de l'essuyage

Si vous êtes toujours paranoïaque après avoir lu les explications ci-dessus, vous pouvez aller plus loin de plusieurs manières. Effectuer 35 passes n'aidera pas, mais vous pouvez utiliser un démagnétiseur pour éliminer le champ magnétique du lecteur - cela peut cependant détruire certains lecteurs. Vous pouvez également détruire physiquement votre disque dur - c'est la véritable destruction de données «de niveau militaire».

Image Credit: Commandement environnemental de l'armée américaine sur Flickr