Programy antywirusowe zapewniają dodatkową warstwę bezpieczeństwa, blokując techniki używane przez atakujących. Te rozwiązania mogą chronić Cię przed exploitami Flash i lukami w zabezpieczeniach przeglądarek, nawet nowymi, których wcześniej nie widziano lub które nie zostały jeszcze załatane.

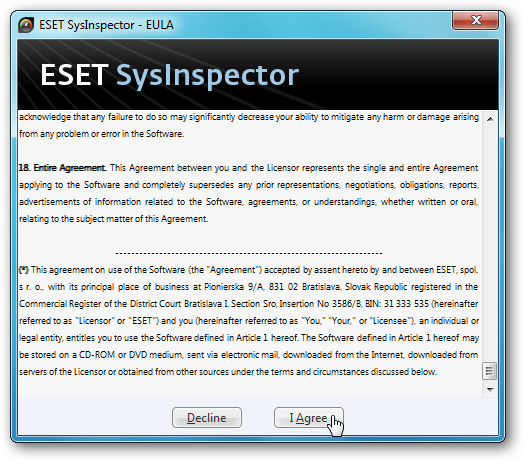

Użytkownicy systemu Windows powinni zainstalować bezpłatny program Malwarebytes Anti-Exploit, aby zabezpieczyć swoje przeglądarki internetowe. W przeciwieństwie do przydatnego narzędzia EMET firmy Microsoft, Malwarebytes nie wymaga żadnej specjalnej konfiguracji - wystarczy go zainstalować i gotowe.

Aktualizacja : W systemie Windows 10 jest teraz wbudowany program antywirusowy Windows Defender obejmuje ochronę przed exploitami . Zastępuje EMET firmy Microsoft i jest instalowany domyślnie dla wszystkich. Malwarebytes Premium zawiera teraz również funkcje ochrony przed exploitami - nie jest już osobnym narzędziem.

Malwarebytes Anti-Exploit

Polecamy Malwarebytes Anti-Exploit dla tego. Darmowa wersja chroni przeglądarki internetowe, takie jak Internet Explorer, Chrome, Firefox, Opera oraz ich wtyczki, takie jak Flash i Silverlight, a także Java. Wersja płatna chroni więcej aplikacji, w tym czytnik Adobe PDF i aplikacje Microsoft Office. (Jeśli korzystasz z wersji bezpłatnej, jest to dobry powód, aby po prostu skorzystać z przeglądarki PDF wbudowanej w przeglądarkę. Wersja bezpłatna chroni program Adobe Reader, o ile jest załadowana jako wtyczka przeglądarki).

Programy antywirusowe mogą pomóc chronić Cię przed poważnymi atakami, a Malwarebytes Anti-Exploit oferuje dobrą darmową wersję, jest łatwy w konfiguracji - wystarczy go zainstalować - i zapewnia solidną ochronę. Każdy użytkownik systemu Windows może uzyskać dodatkową ochronę przed głównymi atakami online - exploitami przeglądarek i wtyczek - i powinien to zainstalować. To dobra forma obrony przed tym wszystkim Flash 0-dni .

Malwarebytes zauważa, że ta aplikacja pomyślnie zatrzymano trzy duże zero-dniowe Flash na początku 2015 roku. Zwracają uwagę na „cztery warstwy” ochrony zapewniane przez Malwarebytes Anti-Exploit. Oprócz zapewnienia, że DEP i ASLR są włączone dla tej aplikacji w 64-bitowym systemie operacyjnym, narzędzie zatrzymuje stosowane techniki omijania zabezpieczeń systemu operacyjnego, a także złośliwe wywołania API. Obserwuje również aplikację i zatrzymuje ją, jeśli zachowuje się w sposób, który nie wydaje się odpowiedni dla jej typu aplikacji.

Na przykład, jeśli Internet Explorer zdecyduje się rozpocząć korzystanie z funkcji API CreateProcess w systemie Windows, to narzędzie może zauważyć, że robi coś niezwykłego i zatrzymać je. Jeśli Chrome lub wtyczka Flash spróbują rozpocząć zapisywanie w plikach, których nigdy nie powinni, mogą zostać natychmiast zakończone. Inne zabezpieczenia pomagają powstrzymać przepełnienia bufora i inne nieprzyjemne, ale powszechne techniki wykorzystywane przez złośliwe oprogramowanie. Nie korzysta z bazy sygnatur, takiej jak program antywirusowy - łączy się z niektórymi podatnymi na ataki programami i po prostu chroni przed potencjalnie szkodliwym zachowaniem. Pozwala to na zatrzymanie nowych ataków przed utworzeniem sygnatur lub poprawek.

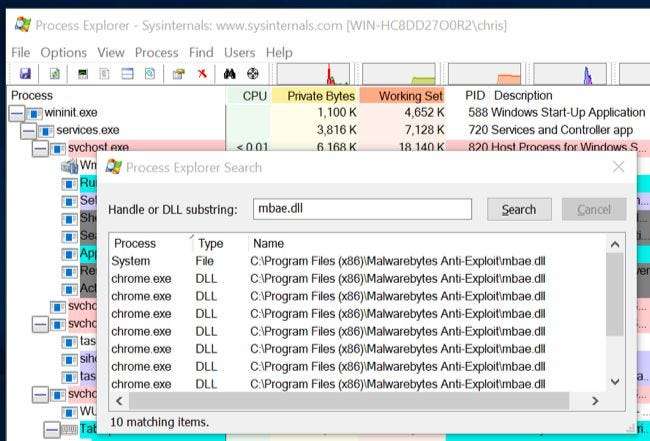

Z technicznego punktu widzenia MBAE działa poprzez wstrzykiwanie swojej biblioteki DLL do tych chronionych aplikacji, jak widać w przypadku Process Explorer . Wpływa tylko na te konkretne aplikacje, więc nie spowolni ani nie będzie kolidować z niczym innym w systemie.

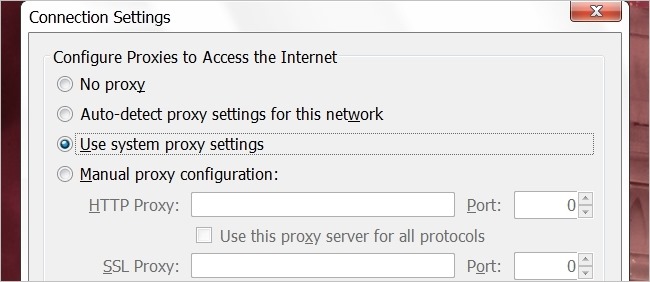

Microsoft EMET

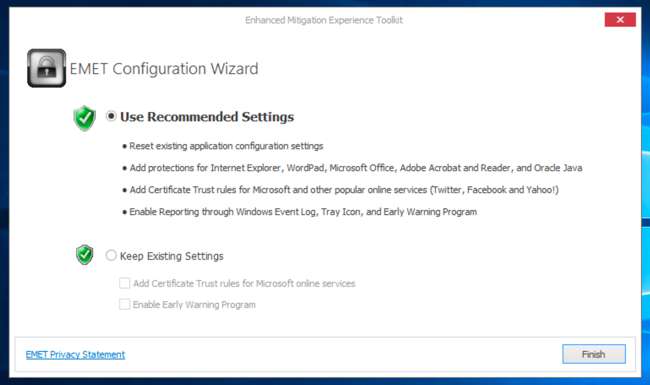

Firma Microsoft udostępnia bezpłatne narzędzie znane jako EMET lub Enhanced Mitigation Experience Toolkit , dłużej niż Malwarebyes Anti-Exploit jest dostępny. Microsoft kieruje to narzędzie przede wszystkim do administratorów systemu, którzy mogą go używać do zabezpieczania wielu komputerów w większych sieciach. Chociaż istnieje spora szansa, że EMET został skonfigurowany na komputerze służbowym, do którego masz dostęp, prawdopodobnie nie używasz go jeszcze w domu.

Nic nie stoi jednak na przeszkodzie, abyś korzystał z EMET w domu. Jest darmowy i zapewnia kreatora, który nie sprawia trudności w konfiguracji.

ZWIĄZANE Z: 6 Zaawansowane porady dotyczące zabezpieczania aplikacji na komputerze za pomocą EMET

EMET działa podobnie do Malwarebytes Anti-Exploit, wymuszając włączenie niektórych zabezpieczeń dla potencjalnie podatnych aplikacji, takich jak przeglądarka internetowa i wtyczki oraz blokowanie popularnych technik wykorzystywania pamięci . Możesz użyj go do zablokowania innych aplikacji jeśli chcesz ubrudzić sobie ręce. Jednak ogólnie rzecz biorąc, nie jest on tak przyjazny dla użytkownika ani tak łatwy w konfiguracji i zapomnij, jak Malwarebytes Anti-Exploit. Według. Malwarebytes Anti-Exploit wydaje się również oferować więcej warstw ochrony to porównanie EMET i MBAE od Malwarebytes .

HitmanPro.Alert

HitmanPro.Alert oferuje podobną ochronę przed exploitami, jaką można znaleźć w Malwarebytes Anti-Exploit i EMET. Jest to najnowsza dostępna tutaj opcja i - w przeciwieństwie do powyższych narzędzi - te zabezpieczenia nie są dostępne w wersji bezpłatnej. Będziesz potrzebować płatnej licencji, aby korzystać z ochrony przed exploitami w HitmanPro.Alert. Nie mamy tak dużego doświadczenia z tym rozwiązaniem, jak HitmanPro.Alert niedawno zyskał te funkcje.

Uwzględniamy to tutaj tylko ze względu na kompletność - większości ludzi wystarczy bezpłatne narzędzie do ochrony przeglądarek. Chociaż HitmanPro.Alert może oferować bardziej szczegółowe zabezpieczenia pamięci w porównaniu z innymi rozwiązaniami, niekoniecznie będzie działać lepiej niż MBAE lub EMET w stosunku do rzeczywistych zagrożeń.

Chociaż powinieneś używać programu antywirusowego (nawet tylko narzędzia Windows Defender wbudowanego w Windows 10, 8.1 i 8), a także programu antywirusowego, nie powinieneś używać wielu programów przeciwdziałających exploitom. Skonfigurowanie Malwarebytes Anti-Exploit i EMET do współpracy może być możliwe, ale niekoniecznie uzyskuje się podwójną ochronę - wiele się pokrywa.

Tego typu narzędzia mogą potencjalnie kolidować ze sobą w sposób, który powoduje awarie aplikacji lub po prostu ich brak ochrony.