Android-geeks låser ofte opp enhetens oppstartslastere, roter dem, aktiverer USB-feilsøking og tillater installasjon av programvare utenfor Google Play Butikk. Men det er grunner til at Android-enheter ikke kommer med alle disse justeringene aktivert.

Hvert geeky-triks som lar deg gjøre mer med Android-enheten din, fjerner også noe av sikkerheten. Det er viktig å vite risikoen du utsetter enhetene dine for og forstå avveiningene.

Bootloader låser opp

I SLEKT: Sikkerhetsrisikoen ved å låse opp Android-telefonens Bootloader

Android-opplastere er låst som standard . Dette er ikke bare fordi den onde produsenten eller mobiloperatøren ønsker å låse enheten og forhindre deg i å gjøre noe med det. Selv Googles egne Nexus-enheter, som markedsføres mot både Android-utviklere og brukere, kommer med låste oppstartslastere som standard.

En låst oppstartslaster sørger for at en angriper ikke bare kan installere en ny Android-ROM og omgå enhetens sikkerhet. La oss for eksempel si at noen stjeler telefonen din og ønsker å få tilgang til dataene dine. Hvis du har en PIN-kode aktivert, kan de ikke komme inn. Hvis bootloaderen din er ulåst, kan de installere sin egen Android-ROM og omgå alle PIN- eller sikkerhetsinnstillinger du har aktivert. Dette er grunnen til at å låse opp en Nexus-enhets oppstartslaster vil tørke dataene - dette vil forhindre at en angriper låser opp en enhet for å stjele data.

Hvis du bruker kryptering, kan en ulåst bootloader teoretisk tillate at en angriper kompromitterer krypteringen din med fryseanfall , starte en ROM designet for å identifisere krypteringsnøkkelen i minnet og kopiere den. Forskere har med suksess utført dette angrepet mot en Galaxy Nexus med en ulåst bootloader.

Det kan være lurt å låse opp bootloaderen din igjen etter at du har låst opp den og installert den tilpassede ROM-en du vil bruke. Selvfølgelig er dette en kompromiss når det gjelder bekvemmelighet - du må låse opp bootloaderen din igjen hvis du noen gang vil installere en ny tilpasset ROM.

Rooting

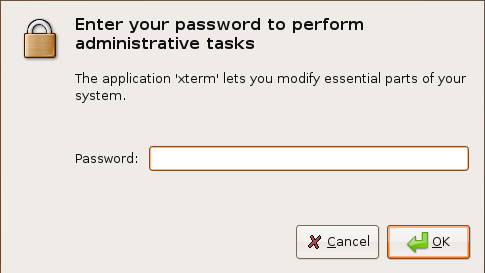

Rooting omgår Androids sikkerhetssystem . I Android er hver app isolert, med sin egen Linux-bruker-ID med sine egne tillatelser. Apper kan ikke få tilgang til eller endre beskyttede deler av systemet, og de kan heller ikke lese data fra andre apper. En ondsinnet app som ønsket å få tilgang til bankinformasjonen din, kunne ikke lure på den installerte bankappen din eller få tilgang til dataene - de er isolert fra hverandre.

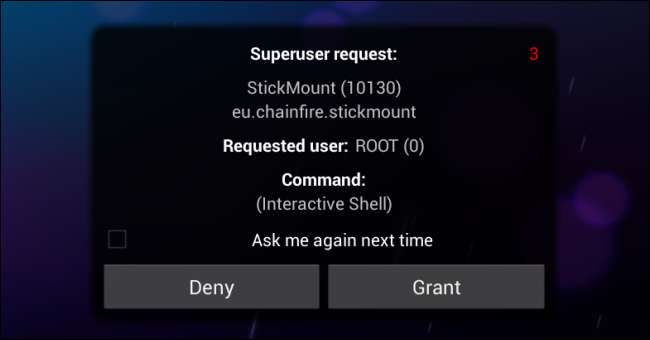

Når du roter enheten din, kan du la apper kjøre som rotbruker. Dette gir dem tilgang til hele systemet, som lar dem gjøre ting som normalt ikke ville være mulig. Hvis du installerte en ondsinnet app og ga den root-tilgang, ville den kunne kompromittere hele systemet ditt.

Apper som krever root-tilgang kan være spesielt farlige og bør undersøkes ekstra nøye. Ikke gi apper du ikke stoler på, tilgang til alt på enheten din med root-tilgang.

USB-feilsøking

I SLEKT: Hva er "Juice Jacking", og bør jeg unngå offentlige ladere?

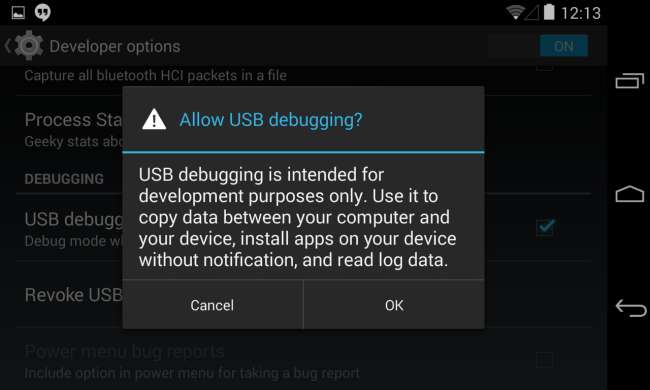

USB-feilsøking lar deg gjøre ting som overføre filer frem og tilbake og ta opp videoer av enhetens skjerm . Når du aktiver USB-feilsøking , enheten vil godta kommandoer fra en datamaskin du kobler den til via en USB-tilkobling. Med USB-feilsøking deaktivert, har datamaskinen ingen måte å utstede kommandoer til enheten din. (Imidlertid kan en datamaskin fremdeles kopiere filer frem og tilbake hvis du låste opp enheten mens den var koblet til.)

I teorien ville det være mulig for en ondsinnet USB-ladeport å kompromittere tilkoblede Android-enheter hvis de hadde USB-feilsøking aktivert og godtok sikkerhetsprompten. Dette var spesielt farlig i eldre versjoner av Android, der en Android-enhet ikke ville vise en sikkerhetsmelding i det hele tatt og ville godta kommandoer fra hvilken som helst USB-tilkobling hvis USB-feilsøking var aktivert.

Heldigvis gir Android nå en advarsel, selv om du har USB-feilsøking aktivert. Du må bekrefte enheten før den kan utstede amerikanske feilsøkingskommandoer. Hvis du kobler telefonen til en datamaskin eller en USB-ladeport og ser denne meldingen når du ikke forventer det, må du ikke godta det. Du bør faktisk la USB-feilsøking være deaktivert med mindre du bruker den til noe.

Ideen om at en USB-ladeport kan tukle med enheten din er kjent som “ juice jacking .”

Ukjente kilder

I SLEKT: 5+ måter å installere Android-apper på telefonen eller nettbrettet ditt

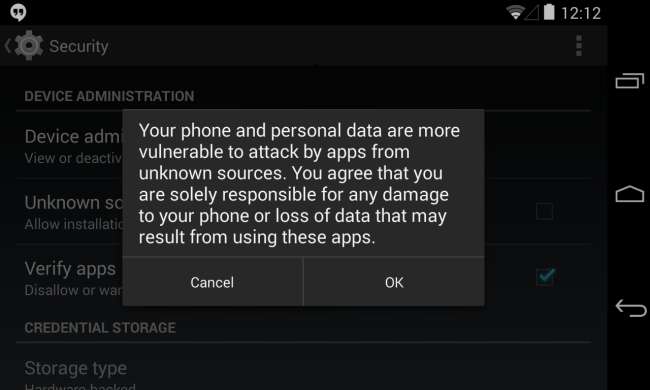

Alternativet Ukjente kilder lar deg installere Android-apper (APK-filer) fra utenfor Googles Play-butikk. For eksempel vil du kanskje installere apper fra Amazon App Store, installere spill via Humble Bundle-appen eller laste ned en app i APK-form fra utviklerens nettsted.

Denne innstillingen er deaktivert som standard, da den forhindrer mindre kunnskapsrike brukere fra å laste ned APK-filer fra nettsteder eller e-post og installere dem uten omhu.

Når du aktiverer dette alternativet for å installere en APK-fil, bør du vurdere å deaktivere den etterpå for sikkerhets skyld. Hvis du regelmessig installerer apper utenfor Google Play - for eksempel hvis du bruker Amazon App Store - vil du kanskje la dette alternativet være aktivert.

Uansett bør du være ekstra forsiktig med apper du installerer utenfor Google Play. Android vil nå tilby å skanne dem for skadelig programvare , men som alle antivirusprogrammer, er denne funksjonen ikke perfekt.

Hver av disse funksjonene gjør det mulig å ta full kontroll over noen aspekter av enheten din, men de er alle deaktivert som standard av sikkerhetsgrunner. Når du aktiverer dem, må du være sikker på at du kjenner risikoen.

Bildekreditt: Sancho McCann på Flickr