Android-nördar låser ofta upp enheternas startladdare, rotar dem, aktiverar USB-felsökning och tillåter installation av programvara utanför Google Play Butik. Men det finns skäl till varför Android-enheter inte kommer med alla dessa tweaks aktiverade.

Varje nördigt knep som låter dig göra mer med din Android-enhet tar också bort en del av dess säkerhet. Det är viktigt att känna till riskerna du utsätter dina enheter för och förstå avvägningarna.

Bootloader låser upp

RELATERAD: Säkerhetsriskerna med att låsa upp din Android-telefon Bootloader

Android-startladdare är låsta som standard . Detta beror inte bara på att den onda tillverkaren eller mobiloperatören vill låsa ner sin enhet och hindra dig från att göra någonting med den. Till och med Googles egna Nexus-enheter, som marknadsförs mot både Android-utvecklare och användare, levereras med låsta startladdare som standard.

En låst bootloader säkerställer att en angripare inte bara kan installera en ny Android-ROM och kringgå enhetens säkerhet. Låt oss till exempel säga att någon stjäl din telefon och vill få tillgång till dina data. Om du har en PIN-kod aktiverad kan de inte komma in. Om din bootloader är upplåst kan de installera sin egen Android-ROM och kringgå alla PIN- eller säkerhetsinställningar som du har aktiverat. Det är därför som att låsa upp en Nexus-enhets bootloader rensar dess data - detta förhindrar att en angripare låser upp en enhet för att stjäla data.

Om du använder kryptering kan en olåst startladdare teoretiskt sett tillåta en angripare att kompromissa med din kryptering med frysattack , starta en ROM som är utformad för att identifiera din krypteringsnyckel i minnet och kopiera den. Forskare har framgångsrikt utfört denna attack mot en Galaxy Nexus med en olåst bootloader.

Du kanske vill låsa din startladdare igen när du låser upp den och installerar den anpassade ROM-skivan du vill använda. Naturligtvis är detta en kompromiss när det gäller bekvämlighet - du måste låsa upp din bootloader igen om du någonsin vill installera en ny anpassad ROM.

Rooting

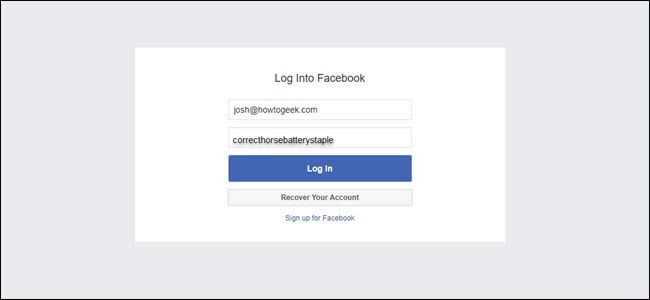

Rooting kringgår Androids säkerhetssystem . I Android är varje app isolerad, med sitt eget Linux-användar-ID med sina egna behörigheter. Appar kan inte komma åt eller ändra skyddade delar av systemet, och de kan inte heller läsa data från andra appar. En skadlig app som ville få åtkomst till dina bankuppgifter kunde inte söka efter din installerade bankapp eller få åtkomst till dess data - de är isolerade från varandra.

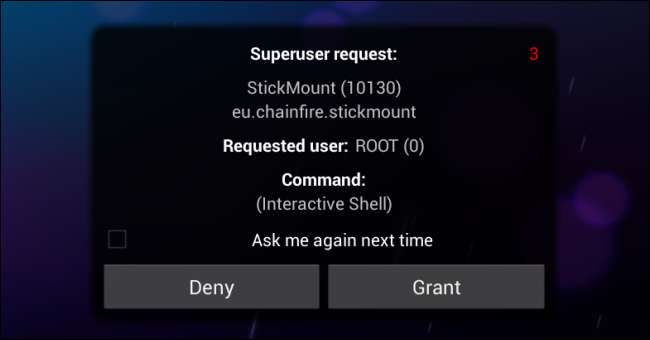

När du rotar din enhet kan du tillåta att appar körs som rotanvändare. Detta ger dem tillgång till hela systemet, vilket gör att de kan göra saker som normalt inte skulle vara möjliga. Om du installerade en skadlig app och gav den rootåtkomst skulle den kunna äventyra hela ditt system.

Appar som kräver root-åtkomst kan vara särskilt farliga och bör granskas extra noggrant. Ge inte appar som du inte litar på åtkomst till allt på din enhet med rootåtkomst.

USB felsökning

RELATERAD: Vad är "Juice Jacking" och ska jag undvika allmänna telefonladdare?

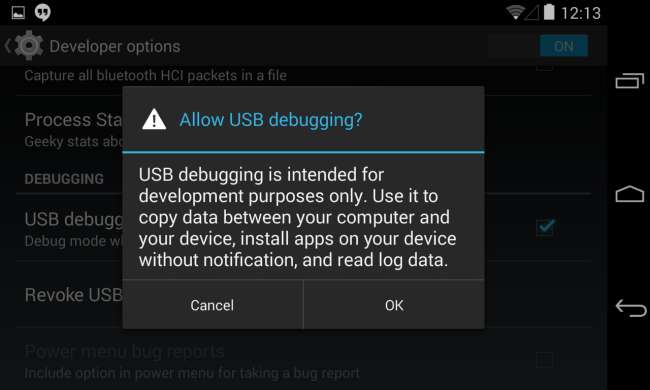

USB-felsökning låter dig göra saker som överföra filer fram och tillbaka och spela in videor på enhetens skärm . När du aktivera USB-felsökning , din enhet accepterar kommandon från en dator som du ansluter den till via en USB-anslutning. Med USB-felsökning inaktiverad har datorn inget sätt att utfärda kommandon till din enhet. (En dator kan dock fortfarande kopiera filer fram och tillbaka om du låste upp enheten medan den var inkopplad.)

I teorin skulle det vara möjligt för en skadlig USB-laddningsport att kompromissa med anslutna Android-enheter om de hade USB-felsökning aktiverat och accepterade säkerhetsprompten. Detta var särskilt farligt i äldre versioner av Android, där en Android-enhet inte visade en säkerhetsprompt alls och accepterade kommandon från vilken USB-anslutning som helst om de hade USB-felsökning aktiverat.

Lyckligtvis ger Android nu en varning, även om du har aktiverat USB-felsökning. Du måste bekräfta enheten innan den kan utfärda amerikanska felsökningskommandon. Om du ansluter telefonen till en dator eller en USB-laddningsport och ser den här uppmaningen när du inte förväntar dig den, accepterar du inte den. I själva verket bör du låta USB-felsökning vara inaktiverad om du inte använder den för något.

Tanken att en USB-laddningsport kan manipulera din enhet kallas ” juice jacking .”

Okända källor

RELATERAD: 5+ sätt att installera Android-appar på din telefon eller surfplatta

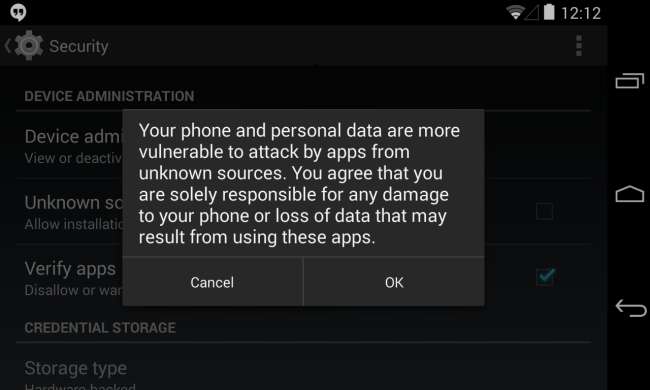

Alternativet Okända källor låter dig installera Android-appar (APK-filer) från Googles Play Store. Du kanske till exempel vill installera appar från Amazon App Store, installera spel via Humble Bundle-appen eller ladda ner en app i APK-form från utvecklarens webbplats.

Den här inställningen är inaktiverad som standard, eftersom den hindrar mindre kunniga användare från att ladda ner APK-filer från webbplatser eller e-post och installera dem utan tillbörlig aktsamhet.

När du aktiverar det här alternativet för att installera en APK-fil bör du överväga att inaktivera den efteråt för säkerhet. Om du regelbundet installerar appar utanför Google Play - till exempel om du använder Amazon App Store - kanske du vill låta det här alternativet vara aktiverat.

Hur som helst bör du vara extra försiktig med appar du installerar utanför Google Play. Android kommer nu att erbjuda att söka efter skadlig kod , men som alla antivirusprogram är den här funktionen inte perfekt.

Var och en av dessa funktioner gör det möjligt att ta full kontroll över någon aspekt av din enhet, men de är alla inaktiverade som standard av säkerhetsskäl. Se till att du känner till riskerna när du aktiverar dem.

Bildkredit: Sancho McCann på Flickr