Miłośnicy Androida często odblokowują bootloadery swoich urządzeń, rootują je, włączają debugowanie USB i zezwalają na instalację oprogramowania spoza Sklepu Google Play. Ale są powody, dla których urządzenia z Androidem nie są wyposażone we wszystkie te poprawki.

Każda sztuczka naukowa, która pozwala zrobić więcej z urządzeniem z Androidem, również usuwa część jego bezpieczeństwa. Ważne jest, aby znać ryzyko, na które narażasz swoje urządzenia, i rozumieć kompromisy.

Odblokowywanie bootloadera

ZWIĄZANE Z: Zagrożenia bezpieczeństwa związane z odblokowaniem programu ładującego telefonu z Androidem

Programy ładujące Androida są domyślnie zablokowane . Nie tylko dlatego, że zły producent lub operator komórkowy chce zablokować swoje urządzenie i uniemożliwić Ci zrobienie czegokolwiek z nim. Nawet własne urządzenia Nexus firmy Google, które są sprzedawane zarówno programistom Androida, jak i użytkownikom, są domyślnie wyposażone w zablokowane programy ładujące.

Zablokowany program ładujący sprawia, że osoba atakująca nie może po prostu zainstalować nowej pamięci ROM z systemem Android i ominąć zabezpieczeń urządzenia. Załóżmy na przykład, że ktoś kradnie Twój telefon i chce uzyskać dostęp do Twoich danych. Jeśli masz włączony kod PIN, nie mogą się dostać. Jeśli jednak Twój program ładujący jest odblokowany, mogą zainstalować własną pamięć ROM z Androidem i ominąć dowolny kod PIN lub włączone ustawienie zabezpieczeń. Dlatego odblokowanie programu ładującego urządzenia Nexus spowoduje wyczyszczenie jego danych - uniemożliwi to atakującemu odblokowanie urządzenia w celu kradzieży danych.

Jeśli używasz szyfrowania, odblokowany bootloader może teoretycznie pozwolić atakującemu na złamanie twojego szyfrowania przy użyciu atak zamrażarki , uruchamianie pamięci ROM zaprojektowanej w celu identyfikacji klucza szyfrowania w pamięci i skopiowania go. Badaczom udało się przeprowadzić ten atak na Galaxy Nexus z odblokowanym programem ładującym.

Możesz chcieć ponownie zablokować bootloader po odblokowaniu go i zainstalowaniu niestandardowej pamięci ROM, której chcesz użyć. Oczywiście jest to kompromis, jeśli chodzi o wygodę - będziesz musiał ponownie odblokować bootloader, jeśli kiedykolwiek zechcesz zainstalować nową niestandardową pamięć ROM.

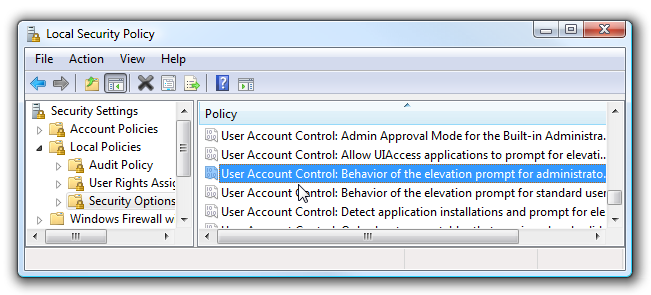

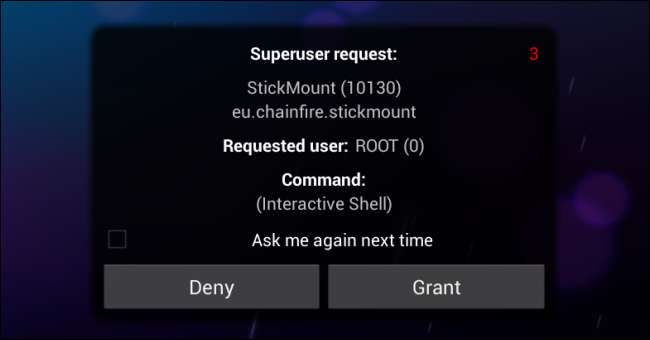

Korzenie

Rootowanie omija system bezpieczeństwa Androida . W systemie Android każda aplikacja jest izolowana i ma własny identyfikator użytkownika systemu Linux z własnymi uprawnieniami. Aplikacje nie mogą uzyskiwać dostępu do chronionych części systemu ani modyfikować ich, ani odczytywać danych z innych aplikacji. Złośliwa aplikacja, która chciała uzyskać dostęp do danych logowania do Twojego banku, nie mogła podsłuchać zainstalowanej aplikacji banku ani uzyskać dostępu do jej danych - są one od siebie odizolowane.

Po zrootowaniu urządzenia możesz zezwolić aplikacjom na działanie jako użytkownik root. To daje im dostęp do całego systemu, co pozwala im robić rzeczy, które normalnie nie byłyby możliwe. Jeśli zainstalowałeś złośliwą aplikację i nadałeś jej uprawnienia roota, może to zagrozić Twojemu systemowi.

Aplikacje wymagające uprawnień roota mogą być szczególnie niebezpieczne i należy je uważnie przeanalizować. Nie dawaj aplikacjom, którym nie ufasz, dostępu do wszystkiego na swoim urządzeniu z dostępem roota.

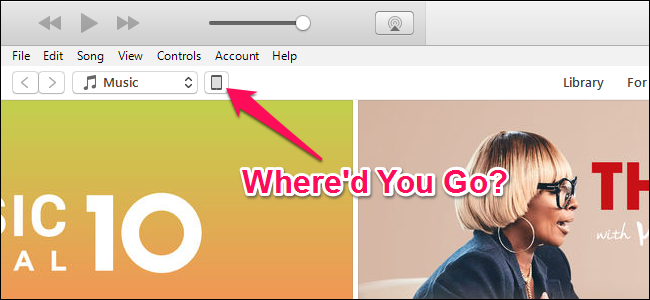

Debugowanie USB

ZWIĄZANE Z: Co to jest „Juice Jacking” i czy należy unikać publicznych ładowarek do telefonów?

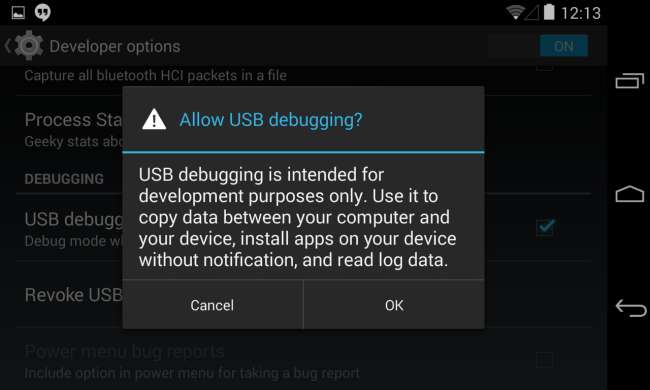

Debugowanie USB pozwala na takie rzeczy, jak przesyłać pliki tam iz powrotem i nagrywać filmy z ekranu urządzenia . Kiedy ty włączyć debugowanie USB , Twoje urządzenie będzie akceptować polecenia z komputera, do którego podłączasz je przez połączenie USB. Przy wyłączonym debugowaniu USB komputer nie może wydawać poleceń urządzeniu. (Jednak komputer może nadal kopiować pliki w tę iz powrotem, jeśli odblokujesz urządzenie, gdy było ono podłączone).

Teoretycznie byłoby możliwe, aby złośliwy port USB do ładowania włamał się do podłączonych urządzeń z Androidem, gdyby miały włączone debugowanie USB i zaakceptowały monit bezpieczeństwa. Było to szczególnie niebezpieczne w starszych wersjach Androida, gdzie urządzenie z Androidem w ogóle nie wyświetlało monitu o bezpieczeństwo i akceptowało polecenia z dowolnego połączenia USB, gdyby miało włączone debugowanie USB.

Na szczęście system Android wyświetla teraz ostrzeżenie, nawet jeśli masz włączone debugowanie USB. Musisz potwierdzić urządzenie, zanim będzie mogło wydawać amerykańskie polecenia debugowania. Jeśli podłączysz telefon do komputera lub portu USB do ładowania i zobaczysz ten komunikat, gdy się tego nie spodziewasz, nie akceptuj go. W rzeczywistości debugowanie USB powinno być wyłączone, chyba że używasz go do czegoś.

Pomysł, że port ładowania USB może manipulować urządzeniem, jest znany jako „ przeciskanie soku .”

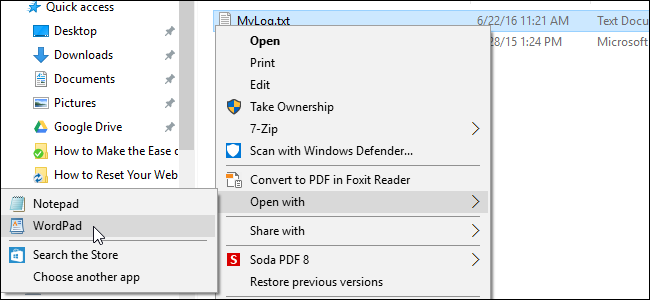

Nieznane źródła

ZWIĄZANE Z: Ponad 5 sposobów instalowania aplikacji na Androida na telefonie lub tablecie

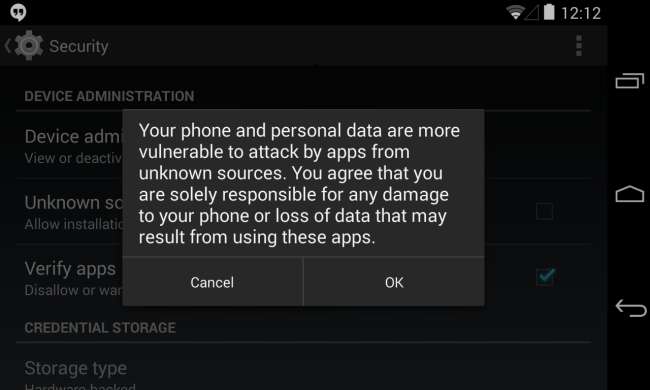

Opcja Nieznane źródła umożliwia instalowanie aplikacji na Androida (plików APK) spoza Sklepu Google Play. Na przykład możesz chcieć zainstalować aplikacje ze sklepu Amazon App Store, zainstalować gry przez aplikację Humble Bundle lub pobrać aplikację w formie APK ze strony programisty.

To ustawienie jest domyślnie wyłączone, ponieważ uniemożliwia mniej doświadczonym użytkownikom pobieranie plików APK ze stron internetowych lub wiadomości e-mail i instalowanie ich bez należytej staranności.

Po włączeniu tej opcji, aby zainstalować plik APK, należy rozważyć późniejsze wyłączenie go ze względów bezpieczeństwa. Jeśli regularnie instalujesz aplikacje spoza Google Play - na przykład jeśli korzystasz z Amazon App Store - możesz pozostawić tę opcję włączoną.

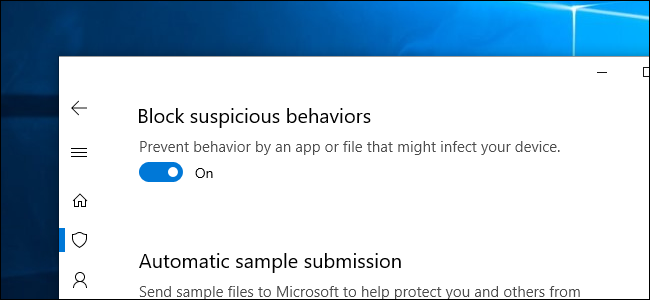

Tak czy inaczej, należy bardzo uważać na aplikacje instalowane spoza Google Play. Android będzie teraz oferował skanowanie ich w poszukiwaniu złośliwego oprogramowania , ale jak każdy program antywirusowy ta funkcja nie jest doskonała.

Każda z tych funkcji umożliwia przejęcie pełnej kontroli nad niektórymi aspektami urządzenia, ale wszystkie są domyślnie wyłączone ze względów bezpieczeństwa. Włączając je, upewnij się, że znasz ryzyko.

Źródło zdjęcia: Sancho McCann na Flickr