Android-Geeks entsperren häufig die Bootloader ihrer Geräte, rooten sie, aktivieren das USB-Debugging und ermöglichen die Installation von Software von außerhalb des Google Play Store. Es gibt jedoch Gründe, warum Android-Geräte nicht mit all diesen Optimierungen ausgestattet sind.

Jeder geekige Trick, mit dem Sie mehr aus Ihrem Android-Gerät herausholen können, beeinträchtigt auch die Sicherheit. Es ist wichtig, die Risiken zu kennen, denen Sie Ihre Geräte aussetzen, und die Kompromisse zu verstehen.

Bootloader entsperren

VERBUNDEN: Die Sicherheitsrisiken beim Entsperren des Bootloaders Ihres Android-Telefons

Android-Bootloader sind standardmäßig gesperrt . Dies liegt nicht nur daran, dass der böse Hersteller oder Mobilfunkanbieter sein Gerät sperren und Sie daran hindern möchte, etwas damit zu tun. Selbst Googles eigene Nexus-Geräte, die sowohl an Android-Entwickler als auch an Benutzer vermarktet werden, sind standardmäßig mit gesperrten Bootloadern ausgestattet.

Ein gesperrter Bootloader stellt sicher, dass ein Angreifer nicht einfach ein neues Android-ROM installieren und die Sicherheit Ihres Geräts umgehen kann. Angenommen, jemand stiehlt Ihr Telefon und möchte Zugriff auf Ihre Daten erhalten. Wenn Sie eine PIN aktiviert haben, können sie nicht eintreten. Wenn Ihr Bootloader jedoch entsperrt ist, können sie ihr eigenes Android-ROM installieren und alle von Ihnen aktivierten PINs oder Sicherheitseinstellungen umgehen. Aus diesem Grund werden beim Entsperren des Bootloaders eines Nexus-Geräts dessen Daten gelöscht. Dadurch wird verhindert, dass ein Angreifer ein Gerät entsperrt, um Daten zu stehlen.

Wenn Sie eine Verschlüsselung verwenden, kann ein nicht gesperrter Bootloader theoretisch einem Angreifer erlauben, Ihre Verschlüsselung mit dem zu gefährden Gefrierschrank Angriff Booten eines ROMs, mit dem Sie Ihren Verschlüsselungsschlüssel im Speicher identifizieren und kopieren können. Forscher haben diesen Angriff gegen ein Galaxy Nexus mit einem entsperrten Bootloader erfolgreich durchgeführt.

Möglicherweise möchten Sie Ihren Bootloader nach dem Entsperren erneut sperren und das benutzerdefinierte ROM installieren, das Sie verwenden möchten. Dies ist natürlich ein Kompromiss, wenn es um Komfort geht. Sie müssen Ihren Bootloader erneut entsperren, wenn Sie jemals ein neues benutzerdefiniertes ROM installieren möchten.

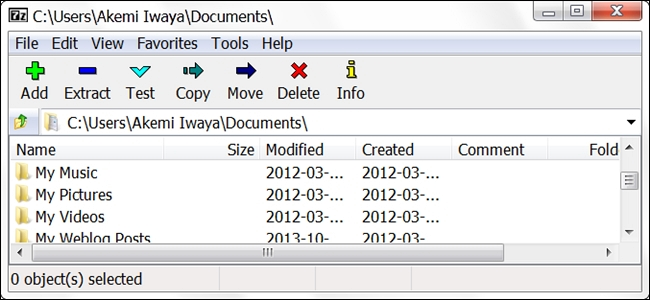

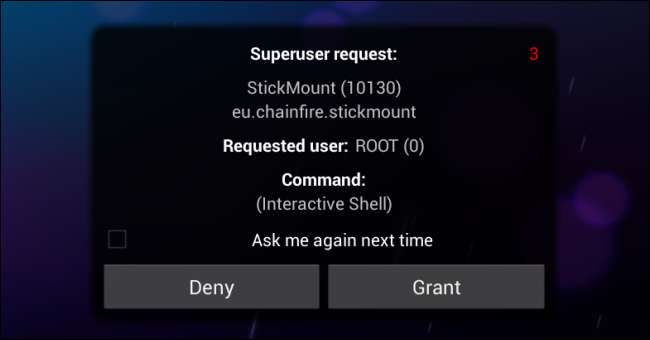

Verwurzelung

Durch das Rooten wird das Sicherheitssystem von Android umgangen . In Android ist jede App isoliert und verfügt über eine eigene Linux-Benutzer-ID mit eigenen Berechtigungen. Apps können weder auf geschützte Teile des Systems zugreifen oder diese ändern noch Daten von anderen Apps lesen. Eine böswillige App, die auf Ihre Bankdaten zugreifen wollte, konnte Ihre installierte Bank-App nicht durchsuchen oder auf ihre Daten zugreifen - sie sind voneinander isoliert.

Wenn Sie Ihr Gerät rooten, können Sie zulassen, dass Apps als Root-Benutzer ausgeführt werden. Dadurch erhalten sie Zugriff auf das gesamte System, sodass sie Dinge tun können, die normalerweise nicht möglich wären. Wenn Sie eine bösartige App installiert und ihr Root-Zugriff gewährt haben, kann dies Ihr gesamtes System gefährden.

Apps, die Root-Zugriff erfordern, können besonders gefährlich sein und sollten besonders sorgfältig geprüft werden. Geben Sie Apps, denen Sie nicht vertrauen, keinen Zugriff auf alles auf Ihrem Gerät mit Root-Zugriff.

USB-Debugging

VERBUNDEN: Was ist "Juice Jacking" und sollte ich öffentliche Telefonladegeräte vermeiden?

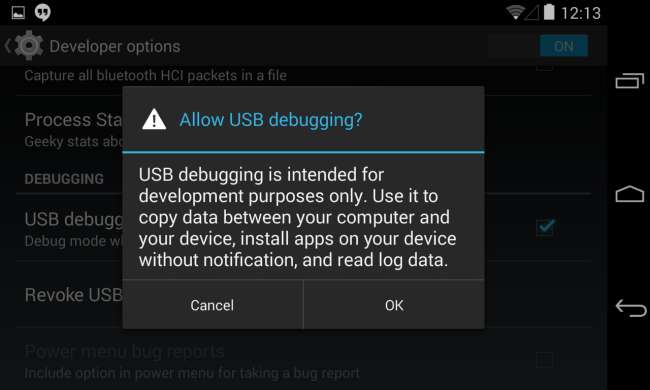

Mit dem USB-Debugging können Sie beispielsweise Folgendes tun Dateien hin und her übertragen und Nehmen Sie Videos vom Bildschirm Ihres Geräts auf . Wenn du Aktivieren USB-Debugging Ihr Gerät akzeptiert Befehle von einem Computer, an den Sie es über eine USB-Verbindung anschließen. Wenn das USB-Debugging deaktiviert ist, kann der Computer keine Befehle an Ihr Gerät senden. (Ein Computer kann jedoch weiterhin Dateien hin und her kopieren, wenn Sie Ihr Gerät entsperrt haben, während es angeschlossen war.)

Theoretisch könnte ein böswilliger USB-Ladeanschluss angeschlossene Android-Geräte gefährden, wenn das USB-Debugging aktiviert und die Sicherheitsabfrage akzeptiert würde. Dies war besonders gefährlich in älteren Android-Versionen, in denen ein Android-Gerät überhaupt keine Sicherheitsabfrage anzeigt und Befehle von jeder USB-Verbindung akzeptiert, wenn das USB-Debugging aktiviert ist.

Glücklicherweise gibt Android jetzt eine Warnung aus, auch wenn Sie das USB-Debugging aktiviert haben. Sie müssen das Gerät bestätigen, bevor es US-Debugging-Befehle ausgeben kann. Wenn Sie Ihr Telefon an einen Computer oder einen USB-Ladeanschluss anschließen und diese Eingabeaufforderung sehen, wenn Sie sie nicht erwarten, akzeptieren Sie sie nicht. In der Tat sollten Sie das USB-Debugging deaktiviert lassen, es sei denn, Sie verwenden es für etwas.

Die Idee, dass ein USB-Ladeanschluss Ihr Gerät manipulieren könnte, wird als „ Saftheber .”

Unbekannte Quellen

VERBUNDEN: 5+ Möglichkeiten, Android Apps auf Ihrem Telefon oder Tablet zu installieren

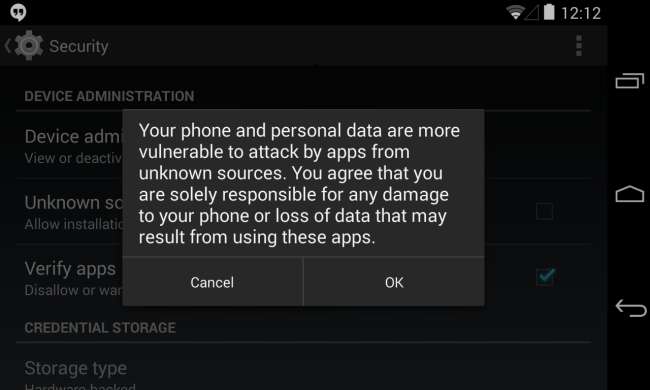

Die Option Unbekannte Quellen Mit dieser Option können Sie Android-Apps (APK-Dateien) von außerhalb des Google Play Store installieren. Beispielsweise möchten Sie möglicherweise Apps aus dem Amazon App Store installieren, Spiele über die Humble Bundle-App installieren oder eine App in APK-Form von der Entwickler-Website herunterladen.

Diese Einstellung ist standardmäßig deaktiviert, da weniger sachkundige Benutzer APK-Dateien nicht von Websites oder E-Mails herunterladen und ohne Sorgfalt installieren können.

Wenn Sie diese Option aktivieren, um eine APK-Datei zu installieren, sollten Sie sie aus Sicherheitsgründen später deaktivieren. Wenn Sie regelmäßig Apps von außerhalb von Google Play installieren, z. B. wenn Sie den Amazon App Store verwenden, möchten Sie diese Option möglicherweise aktiviert lassen.

In jedem Fall sollten Sie besonders vorsichtig mit Apps sein, die Sie von außerhalb von Google Play installieren. Android bietet jetzt an, sie auf Malware zu scannen Wie bei jedem Antivirenprogramm ist diese Funktion jedoch nicht perfekt.

Mit jeder dieser Funktionen können Sie die volle Kontrolle über einige Aspekte Ihres Geräts übernehmen. Aus Sicherheitsgründen sind jedoch alle Funktionen standardmäßig deaktiviert. Stellen Sie beim Aktivieren sicher, dass Sie die Risiken kennen.

Bildnachweis: Sancho McCann auf Flickr