We hebben het je laten zien hoe u WOL op afstand activeert door "Port Knocking" op uw router . In dit artikel laten we zien hoe u het kunt gebruiken om een VPN-service te beschermen.

Afbeelding door Aviad Raviv & bfick .

Voorwoord

Als je het hebt gebruikt

DD-WRT ingebouwde functionaliteit

voor VPN of, hebben

een andere VPN-server

in uw netwerk zou u de mogelijkheid kunnen waarderen om het te beschermen tegen brute force-aanvallen door het te verbergen achter een knock-reeks. Door dit te doen, filter je de scriptkiddies eruit die proberen toegang te krijgen tot je netwerk. Met dat gezegd, zoals vermeld in het vorige artikel, is port knocking geen vervanging voor een goed wachtwoord en / of beveiligingsbeleid. Onthoud dat een aanvaller met voldoende geduld de volgorde kan ontdekken en een replay-aanval kan uitvoeren.

Houd er ook rekening mee dat het nadeel van de implementatie hiervan is dat wanneer een VPN-client / s verbinding willen maken, ze de knock-reeks moeten activeren

vooraf

en dat als ze de reeks om welke reden dan ook niet kunnen voltooien, ze helemaal geen VPN kunnen gebruiken.

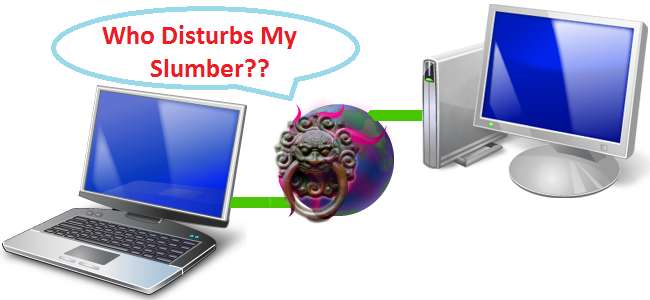

Overzicht

Om de VPN-service te beschermen * zullen we eerst alle mogelijke communicatie ermee uitschakelen door de instantiëringspoort van 1723 te blokkeren. Om dit doel te bereiken, zullen we iptables gebruiken. Dit komt omdat, dat is hoe communicatie wordt gefilterd op de meeste moderne Linux / GNU-distributies in het algemeen en op DD-WRT in het bijzonder. Als je meer informatie wilt over iptables, ga dan naar het wiki-item , en kijk eens naar ons vorige artikel over het onderwerp. Zodra de service is beveiligd, zullen we een knock-reeks maken die de VPN-instantiëringspoort tijdelijk zou openen en ook automatisch zou sluiten na een geconfigureerde hoeveelheid tijd, terwijl de reeds bestaande VPN-sessie verbonden blijft.

Opmerking: in deze handleiding gebruiken we de PPTP VPN-service als voorbeeld. Met dat gezegd, kan dezelfde methode worden gebruikt voor andere VPN-typen, u hoeft alleen de geblokkeerde poort en / of het communicatietype te wijzigen.

Vereisten, aannames en aanbevelingen

- Er wordt aangenomen / vereist dat u een Opkg-compatibele DD-WRT-router .

- Er wordt aangenomen / vereist dat u de stappen in de “ Hoe u in uw netwerk kunt kloppen (DD-WRT) " gids.

- Enige netwerkkennis wordt verondersteld.

Laten we gaan kraken.

Standaard Regel "Nieuwe VPN's blokkeren" op DD-WRT

Hoewel het onderstaande fragment van "code" waarschijnlijk zou werken op elke, zichzelf respecterende, iptables-gebruikende Linux / GNU-distributie, omdat er zoveel varianten zijn, zullen we alleen laten zien hoe het te gebruiken op DD-WRT. Niets houdt u tegen om het rechtstreeks op de VPN-box te implementeren. Hoe u dit moet doen, valt echter buiten het bestek van deze gids.

Omdat we de firewall van de router willen versterken, is het niet meer dan logisch dat we dit aan het "Firewall" -script zouden toevoegen. Als je dit doet, wordt het iptables-commando uitgevoerd elke keer dat de firewall wordt vernieuwd en blijft onze augmentatie op zijn plaats voor keep.

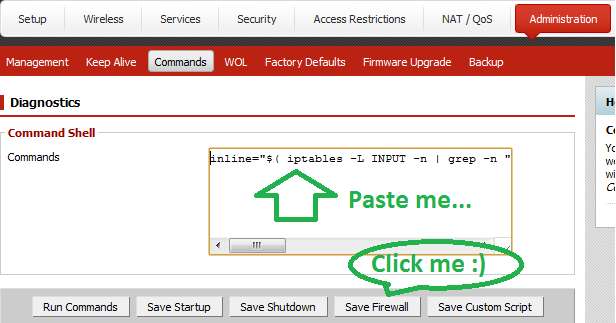

Van DD-WRT Web-GUI:

-

Ga naar “Beheer” -> “Opdrachten”.

-

Voer de onderstaande "code" in het tekstvak in:

inline = "$ (iptables -L INPUT -n | grep -n" state GERELATEERD, GEVESTIGD "| awk -F: {'print $1'})"; inline = $ (($ inline-2 + 1)); iptables -I INPUT "$ inline" -p tcp --dport 1723 -j DROP - Klik op "Firewall opslaan".

- Gedaan.

Wat is dit "Voodoo" -commando?

Het bovenstaande "voodoo-magie" -commando doet het volgende:

- Vindt waar de iptable-lijn is die reeds bestaande communicatie mogelijk maakt. We doen dit omdat A.Op DD-WRT-routers, als de VPN-service is ingeschakeld, deze zich net onder deze lijn bevindt en B. Het is essentieel voor ons doel om reeds bestaande VPN-sessies te blijven voortbestaan na de kloppen evenement.

- Trekt twee (2) af van de uitvoer van het opsommingscommando om rekening te houden met de verschuiving veroorzaakt door de informatieve kolomkoppen. Zodra dat is gebeurd, voegt u één (1) toe aan het bovenstaande nummer, zodat de regel die we invoegen net na de regel komt die reeds tot stand gebrachte communicatie toestaat. Ik heb hier dit zeer eenvoudige "wiskundige probleem" achtergelaten, alleen om de logica van "waarom men er een moet verminderen van de plaats van de regel in plaats van er een toe te voegen" duidelijk maakt.

KnockD-configuratie

We moeten een nieuwe activeringsreeks maken waarmee nieuwe VPN-verbindingen kunnen worden gemaakt. Bewerk hiervoor het bestand knockd.conf door het in een terminal uit te geven:

vi /opt/etc/knockd.conf

Voeg toe aan de bestaande configuratie:

[enable-VPN]

sequentie = 02,02,02,01,01,01,2010,2010,2010

seq_timeout = 60

start_command = iptables -I INPUT 1 -s% IP% -p tcp --dport 1723 -j ACCEPTEREN

cmd_timeout = 20

stop_command = iptables -D INPUT -s% IP% -p tcp --dport 1723 -j ACCEPTEREN

Deze configuratie zal:

- Stel de kans om de reeks te voltooien in op 60 seconden. (Het wordt aanbevolen om dit zo kort mogelijk te houden)

- Luister naar een reeks van drie kloppen op de poorten 2, 1 en 2010 (deze volgorde is opzettelijk om poortscanners uit het spoor te gooien).

- Zodra de reeks is gedetecteerd, voert u de "start_command" uit. Dit "iptables" -commando plaatst een "accepteer verkeer bestemd voor poort 1723 waar de kloppen vandaan kwamen" bovenaan de firewallregels. (De% IP% -richtlijn wordt speciaal behandeld door KnockD en wordt vervangen door het IP-adres van de oorsprong van kloppen).

- Wacht 20 seconden voordat u het “stop_command” geeft.

- Voer het “stop_command” uit. Waar dit "iptables" -commando het omgekeerde doet van het bovenstaande en de regel verwijdert die communicatie toestaat.

Schrijver 'S tips

Hoewel je helemaal klaar zou moeten zijn, zijn er een paar punten die naar mijn mening moeten worden vermeld.

- Probleemoplossen. Houd er rekening mee dat als u problemen ondervindt, het gedeelte 'probleemoplossing' aan het einde van het eerste artikel zou je eerste stop moeten zijn.

- Als je wilt, kun je de “start / stop” -richtlijnen meerdere commando's laten uitvoeren door ze te scheiden met een semi-colen (;) of zelfs een script. Als u dit doet, kunt u een aantal handige dingen doen. Ik heb bijvoorbeeld geklopt, stuur me een * e-mail waarin staat dat er een reeks is geactiveerd en van waar.

- Vergeet niet dat " Daar is een app voor ”En hoewel het niet in dit artikel wordt vermeld, wordt u aangemoedigd om te grijpen StavFX ‘S Android knocker-programma .

- Nu we het toch over Android hebben, vergeet niet dat de fabrikant meestal een PPTP VPN-client in het besturingssysteem heeft ingebouwd.

- De methode om in eerste instantie iets te blokkeren en dan door te gaan met het toestaan van reeds bestaande communicatie, kan op praktisch elke op TCP gebaseerde communicatie worden gebruikt. In feite in de Klop op DD-WRT 1 ~ 6 films, dat heb ik al lang gedaan, ik heb het Remote Desktop Protocol (RDP) gebruikt dat poort 3389 als voorbeeld gebruikt.