Nous vous avons montré comment déclencher WOL à distance par "Port Knocking" sur votre routeur . Dans cet article, nous montrerons comment l'utiliser pour protéger un service VPN.

Image de Aviad Raviv & bfick .

Préface

Si vous avez utilisé

Fonctionnalité intégrée DD-WRT

pour VPN ou, ayez

un autre serveur VPN

dans votre réseau, vous pourriez apprécier la possibilité de le protéger des attaques par force brute en le cachant derrière une séquence de frappe. En faisant cela, vous filtrerez les enfants de script qui tentent d'accéder à votre réseau. Cela dit, comme indiqué dans l'article précédent, la frappe de port ne remplace pas un bon mot de passe et / ou une bonne politique de sécurité. N'oubliez pas qu'avec suffisamment de patience un attaquant peut découvrir la séquence et effectuer une attaque de relecture.

Gardez également à l'esprit que l'inconvénient de l'implémentation est que lorsqu'un ou plusieurs clients VPN veulent se connecter, ils devraient déclencher la séquence de frappe.

préalablement

et que s’ils ne peuvent pas terminer la séquence pour une raison quelconque, ils ne pourront pas du tout accéder au VPN.

Aperçu

Afin de protéger * le service VPN, nous allons d'abord désactiver toutes les communications possibles avec lui en bloquant le port d'instanciation de 1723. Pour atteindre cet objectif, nous utiliserons iptables. C'est parce que c'est ainsi que la communication est filtrée sur la plupart des distributions Linux / GNU modernes en général et sur DD-WRT en particulier. Si vous souhaitez plus d'informations sur iptables, consultez entrée wiki , et jetez un œil à notre article précédent sur le sujet. Une fois le service protégé, nous créerons une séquence de cliquetis qui ouvrirait temporairement le port d'instanciation VPN et le fermerions également automatiquement après un laps de temps configuré, tout en gardant la session VPN déjà établie connectée.

Remarque: Dans ce guide, nous utilisons le service VPN PPTP comme exemple. Cela dit, la même méthode peut être utilisée pour d'autres types de VPN, il vous suffira de changer le port bloqué et / ou le type de communication.

Prérequis, hypothèses et recommandations

- Il est supposé / requis que vous ayez un Routeur DD-WRT compatible Opkg .

- Il est supposé / requis que vous ayez déjà effectué les étapes du " Comment accéder à votre réseau (DD-WRT) ” guide.

- Une certaine connaissance du réseautage est supposée.

Permet de craquer.

Défaut Règle «Bloquer les nouveaux VPN» sur DD-WRT

Alors que l'extrait de «code» ci-dessous fonctionnerait probablement sur toutes les distributions iptables qui se respectent elles-mêmes et utilisant Linux / GNU, car il existe tellement de variantes que nous ne montrerons comment l'utiliser que sur DD-WRT. Rien ne vous empêche, si vous le souhaitez, de l'implémenter directement sur la box VPN. Cependant, la façon de procéder dépasse le cadre de ce guide.

Parce que nous voulons augmenter le pare-feu du routeur, il est logique d’ajouter au script «Pare-feu». Cela entraînerait l'exécution de la commande iptables à chaque fois que le pare-feu est actualisé et ainsi maintenir notre augmentation en place pour de bon.

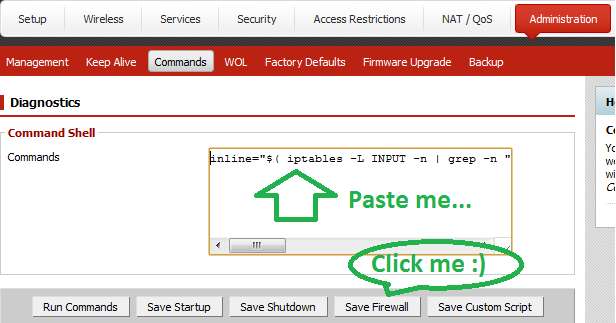

À partir de l'interface graphique Web DD-WRT:

-

Allez dans «Administration» -> «Commandes».

-

Entrez le «code» ci-dessous dans la zone de texte:

inline = "$ (iptables -L INPUT -n | grep -n" état RELATED, ESTABLISHED "| awk -F: {'print $1'})"; en ligne = $ (($ en ligne-2 + 1)); iptables -I INPUT "$ inline" -p tcp --dport 1723 -j DROP - Cliquez sur «Enregistrer le pare-feu».

- Terminé.

Qu'est-ce que cette commande «Voodoo»?

La commande «magie vaudou» ci-dessus effectue les opérations suivantes:

- Recherche où se trouve la ligne iptable qui permet à une communication déjà établie de passer. Nous faisons cela, car A. Sur les routeurs DD-WRT, si le service VPN est activé, il sera situé juste en dessous de cette ligne et B.Il est essentiel pour notre objectif de continuer à permettre aux sessions VPN déjà établies de vivre après le événement frappant.

- Déduit deux (2) de la sortie de la commande de liste pour tenir compte du décalage causé par les en-têtes de colonne d'information. Une fois cela fait, ajoute un (1) au nombre ci-dessus, de sorte que la règle que nous insérons vienne juste après la règle qui permet une communication déjà établie. J'ai laissé ce «problème de mathématiques» très simple ici, juste pour clarifier la logique de «pourquoi il faut en réduire un de la place de la règle au lieu d'en ajouter un».

Configuration de KnockD

Nous devons créer une nouvelle séquence de déclenchement qui permettra la création de nouvelles connexions VPN. Pour ce faire, éditez le fichier knockd.conf en émettant dans un terminal:

vi /opt/etc/knockd.conf

Ajouter à la configuration existante:

[enable-VPN]

séquence = 02,02,02,01,01,01,2010,2010,2010

seq_timeout = 60

start_command = iptables -I INPUT 1 -s% IP% -p tcp --dport 1723 -j ACCEPTER

cmd_timeout = 20

stop_command = iptables -D INPUT -s% IP% -p tcp --dport 1723 -j ACCEPTER

Cette configuration va:

- Réglez la fenêtre d'opportunité pour terminer la séquence, à 60 secondes. (Il est recommandé de garder cela aussi court que possible)

- Écoutez une séquence de trois coups sur les ports 2, 1 et 2010 (cet ordre est délibéré pour dévier les scanners de ports).

- Une fois la séquence détectée, exécutez la "start_command". Cette commande «iptables» placera un «Accepter le trafic destiné au port 1723 d'où proviennent les coups» en haut des règles de pare-feu. (La directive% IP% est traitée spécialement par KnockD et est remplacée par l'IP de l'origine des coups).

- Attendez 20 secondes avant d'émettre la «commande_arrêt».

- Exécutez la «commande_arrêt». Où cette commande «iptables» fait l'inverse de ce qui précède et supprime la règle qui permet la communication.

Auteur Conseils de

Même si vous devriez être prêt, il y a quelques points que j'estime devoir mentionner.

- Dépannage. N'oubliez pas que si vous rencontrez des problèmes, le segment "Dépannage" à la fin de le premier article devrait être votre premier arrêt.

- Si vous le souhaitez, vous pouvez demander aux directives «start / stop» d'exécuter plusieurs commandes en les séparant par un point-virgule (;) ou même un script. Cela vous permettra de faire des choses intéressantes. Par exemple, j'ai frappé de m'envoyer un * Email m'indiquant qu'une séquence a été déclenchée et d'où.

- N'oubliez pas que " Il y a une application pour ça »Et même si ce n'est pas mentionné dans cet article, nous vous encourageons à saisir StavFX Android de programme de heurtoir .

- En ce qui concerne Android, n'oubliez pas qu'il existe un client VPN PPTP généralement intégré au système d'exploitation du fabricant.

- La méthode consistant à bloquer quelque chose au départ et à continuer à autoriser une communication déjà établie peut être utilisée sur pratiquement toutes les communications basées sur TCP. En fait dans le Frappé sur DD-WRT 1 ~ 6 films, j’ai fait le chemin du retour lorsque j’ai utilisé le protocole de bureau à distance (RDP) qui utilise le port 3389 comme exemple.