Megmutattuk hogyan lehet a WOL-ot távolról elindítani az útválasztó „Port kopogtatásával” . Ebben a cikkben bemutatjuk, hogyan lehet használni egy VPN-szolgáltatás védelmére.

Kép készítette Aviad Raviv & bfick .

Előszó

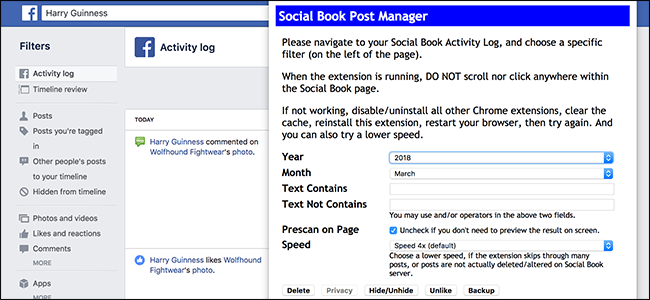

Ha használta

A DD-WRT beépített funkcionalitása

vagy VPN esetén

másik VPN-kiszolgáló

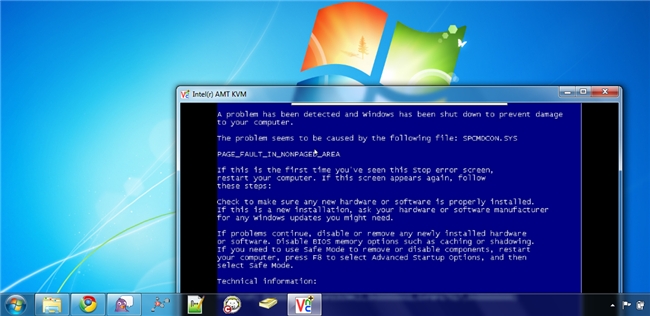

a hálózatában értékelheti azt a képességet, hogy megvédi a nyers erőszakos támadásoktól azáltal, hogy egy kopogássorozat mögé rejti. Ezzel kiszűri azokat a szkript-gyerekeket, akik hozzáférést próbálnak elérni a hálózatához. Ezzel az előző cikkben leírtaknak megfelelően a portok kopogása nem helyettesíti a jó jelszót és / vagy a biztonsági házirendet. Ne feledje, hogy kellő türelemmel a támadó felfedezheti a sorrendet, és ismételt támadást hajthat végre.

Ne feledje, hogy ennek megvalósításának hátránya, hogy amikor bármely VPN kliens csatlakozni akar, akkor ki kell váltania a kopogássorozatot

előzetesen

és hogy ha bármilyen okból nem tudják befejezni a sorrendet, akkor egyáltalán nem lesznek képesek VPN-re.

Áttekintés

A VPN szolgáltatás * védelme érdekében először az 1723-as példányos port blokkolásával letiltjuk az összes lehetséges kommunikációt. E cél elérése érdekében iptables-t fogunk használni. Ennek az az oka, hogy a legtöbb modern Linux / GNU disztribúción és különösen a DD-WRT-n így szűrik a kommunikációt. Ha további információt szeretne az iptables-ről, fizesse meg wiki bejegyzés , és nézze meg előző cikkünk a témában. Miután a szolgáltatás védett, létrehozunk egy kopogássorozatot, amely ideiglenesen megnyitja a VPN-példányos portot, és konfigurált idő elteltével automatikusan bezárja is, miközben a már létrehozott VPN-munkamenet csatlakozik.

Megjegyzés: Ebben az útmutatóban a PPTP VPN szolgáltatást használjuk példaként. Ennek ellenére ugyanaz a módszer használható más VPN-típusok esetében is, csak meg kell változtatnia a blokkolt portot és / vagy a kommunikáció típusát.

Előfeltételek, feltételezések és ajánlások

- Feltételezik / megkövetelik, hogy rendelkezzen egy Opkg-kompatibilis DD-WRT router .

- Feltételezzük / megköveteljük, hogy Ön már elvégezte a Hogyan lehet bekapcsolni a hálózatot (DD-WRT) ”Útmutató.

- Bizonyos hálózati ismereteket feltételezünk.

Megrepedhet.

Alapértelmezett „Block new VPNs” szabály a DD-WRT-n

Míg az alábbi kódrészlet valószínűleg minden, önmagát tiszteletben tartó, iptable Linux / GNU disztribúción működik, mivel annyi változat létezik, csak azt mutatjuk be, hogyan kell használni a DD-WRT-n. Semmi sem akadályozza meg, ha szeretné, közvetlenül a VPN-dobozon végrehajtani. Ennek módja azonban meghaladja az útmutató kereteit.

Mivel bővíteni szeretnénk az útválasztó tűzfalát, logikus, hogy hozzáadnánk a „tűzfal” szkriptet. Ha ezt tenné, az iptables parancs minden alkalommal végrehajtásra kerülne, amikor a tűzfal frissítésre kerül, és így a kiterjesztés helyben marad a megőrzéshez.

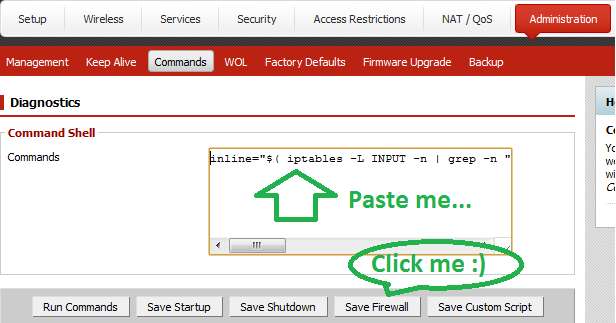

A DD-WRT Web-GUI-ból:

-

Lépjen az „Adminisztráció” -> „Parancsok” menüpontra.

-

Írja be az alábbi „kódot” a szövegmezőbe:

inline = "$ (iptables -L INPUT -n | grep -n" állapot RELATED, ESTABLISHED "| awk -F: {'print $1'})"; inline = $ (($ inline-2 + 1)); iptables -I "$ inline" bemenet -p tcp --port 1723 -j DROP - Kattintson a „Tűzfal mentése” gombra.

- Kész.

Mi ez a „Voodoo” parancs?

A fenti „voodoo magic” parancs a következőket teszi:

- Megkeresi az iptable vonalat, amely lehetővé teszi a már kialakított kommunikáció áthaladását. Tesszük ezt, mert A. A DD-WRT útválasztókon, ha a VPN szolgáltatás engedélyezve van, akkor ez közvetlenül a vonal és a B alatt lesz. Célunkhoz elengedhetetlen, hogy a már létrehozott VPN munkamenetek továbbra is élhessenek a kopogtató esemény.

- Kettőt (2) levon a listázási parancs kimenetéből az információs oszlopfejlécek okozta eltolás elszámolására. Ha ez megtörtént, adjon hozzá egyet (1) a fenti számhoz, így a beillesztendő szabály közvetlenül a már létrehozott kommunikációt lehetővé tevő szabály után következik. Ezt a nagyon egyszerű „matematikai problémát” itt hagytam, csak hogy egyértelművé tegyem a „miért kell csökkenteni egyet a szabály helyéről ahelyett, hogy hozzáadnánk egyet” logikáját.

KnockD konfiguráció

Létre kell hoznunk egy új kiváltó sorrendet, amely lehetővé teszi az új VPN-kapcsolatok létrehozását. Ehhez szerkessze a knockd.conf fájlt egy terminálon kiadva:

vi /opt/etc/knockd.conf

Függelék a meglévő konfigurációhoz:

[enable-VPN]

szekvencia = 02,02,02,01,01,01,2010,2010,2010

seq_timeout = 60

start_command = iptables -I BEMENET 1 -s% IP% -p tcp --port 1723 -j ACCEPT

cmd_timeout = 20

stop_command = iptables -D INPUT -s% IP% -p tcp --port 1723 -j ACCEPT

Ez a konfiguráció:

- Állítsa be a lehetőség teljesítésének ablakát 60 másodpercre. (Javasoljuk, hogy ezt a lehető legrövidebb ideig tartsák)

- Hallgasson egy három ütést a 2., 1. és 2010. porton (ez a sorrend szándékos a portolvasók elvetésére).

- A szekvencia észlelése után hajtsa végre a „start_command” parancsot. Ez az „iptables” parancs a tűzfalszabályok tetejére helyezi az „elfogadja az 1723-as portra irányított forgalmat, ahonnan a kopogások származnak”. (A% IP% direktívát a KnockD speciálisan kezeli, és helyébe a kopogás eredetének IP-jét kerülnek).

- Várjon 20 másodpercet, mielőtt kiadja a „stop_command” parancsot.

- Hajtsa végre a „stop_command” parancsot. Ahol ez az „iptables” parancs megfordítja a fentieket, és törli a kommunikációt lehetővé tevő szabályt.

Szerző Tippek

Bár minden készenlétben kell lenned, van néhány pont, amelyet úgy érzem, meg kell említenem.

- Hibaelhárítás. Ne feledje, hogy ha problémája van, akkor a „hibaelhárítás” szegmens a végén az első cikk legyen az első állomásod.

- Ha akarja, engedélyezheti, hogy a „start / stop” irányelvek több parancsot is végrehajtsanak egy félig colen (;) vagy akár egy szkript segítségével. Ez lehetővé teszi, hogy remek dolgokat csináljon. Például beküldtem egy * e-mailt, amelyben közöltem, hogy egy sorozat elindult és honnan.

- Ne felejtsd el, hogy Van erre egy alkalmazás ”És annak ellenére, hogy ebben a cikkben nem említik, arra ösztönzik, hogy ragadja meg StavFX Az Android kopogtató program .

- Az Android témában ne felejtsük el, hogy van egy PPTP VPN kliens, amelyet általában a gyártó épít be az operációs rendszerbe.

- Az a módszer, hogy kezdetben blokkolunk valamit, majd folytatjuk a már kialakult kommunikáció engedélyezését, gyakorlatilag bármilyen TCP alapú kommunikáción használható. Valójában a Kopogtat a DD-WRT 1 ~ 6-on filmeket, már régebben tettem, amikor a távoli asztali protokollt (RDP) használtam, amely példaként a 3389-es portot használja.