हमने आपको दिखाया है अपने राउटर पर "पोर्ट नॉकिंग" द्वारा दूरस्थ रूप से WOL को कैसे ट्रिगर किया जाए । इस लेख में, हम यह दिखाएंगे कि वीपीएन सेवा की सुरक्षा के लिए इसका उपयोग कैसे किया जाए।

द्वारा छवि अविद रविव & bfick .

प्रस्तावना

यदि आपने उपयोग किया है

DD-WRT को कार्यक्षमता में बनाया गया है

वीपीएन के लिए या, है

एक और वीपीएन सर्वर

आपके नेटवर्क में, आप इसे नॉक सीक्वेंस के पीछे छिपाकर इसे ब्रूट फोर्स हमलों से बचाने की क्षमता की सराहना कर सकते हैं। ऐसा करने से, आप उन स्क्रिप्ट किडियों को फ़िल्टर कर देंगे जो आपके नेटवर्क तक पहुँच प्राप्त करने की कोशिश कर रही हैं। उस के साथ, जैसा कि पिछले लेख में कहा गया है, पोर्ट दस्तक एक अच्छा पासवर्ड और / या सुरक्षा नीति के लिए एक प्रतिस्थापन नहीं है। याद रखें कि पर्याप्त धैर्य के साथ एक हमलावर अनुक्रम की खोज कर सकता है और एक रिप्ले हमला कर सकता है।

यह भी ध्यान रखें, कि इसे लागू करने का नकारात्मक पक्ष यह है कि जब कोई भी वीपीएन ग्राहक / ग्राहक कनेक्ट करना चाहते हैं, तो उन्हें नॉक रिकवरी अनुक्रम को चालू करना होगा

पहले ही

और यदि वे किसी भी कारण से अनुक्रम पूरा नहीं कर सकते हैं, तो वे वीपीएन में सक्षम नहीं होंगे।

अवलोकन

* वीपीएन सेवा को सुरक्षित रखने के लिए, हम सबसे पहले 1723 के तत्काल पोर्ट को अवरुद्ध करके इसके साथ सभी संभावित संचार को अक्षम कर देंगे। इस लक्ष्य को प्राप्त करने के लिए, हम iptables का उपयोग करेंगे। इसका कारण यह है, यह है कि कैसे सबसे आधुनिक लिनक्स / GNU वितरण पर सामान्य रूप से और विशेष रूप से DD-WRT पर संचार फ़िल्टर किया जाता है। यदि आप iptables के बारे में अधिक जानकारी चाहते हैं तो इसकी जांच करें विकी प्रविष्टि , और एक नज़र है हमारे पिछले लेख इस विषय पर। एक बार सेवा संरक्षित हो जाने के बाद, हम एक ऐसा नॉक सीक्वेंस बनाएंगे, जो पहले से स्थापित वीपीएन सत्र को जोड़े रखते हुए, वीपीएन इंस्टेंटिअटिंग पोर्ट को अस्थायी रूप से खोल देगा और कॉन्फ़िगर की गई राशि के बाद स्वचालित रूप से इसे बंद कर देगा।

नोट: इस गाइड में, हम एक उदाहरण के रूप में PPTP VPN सेवा का उपयोग कर रहे हैं। उस कहा के साथ, एक ही विधि का उपयोग अन्य वीपीएन प्रकारों के लिए किया जा सकता है, आपको बस अवरुद्ध पोर्ट और / या संचार प्रकार को बदलना होगा।

पूर्वापेक्षाएँ, मान्यताएँ और सिफारिशें

- यह माना जाता है / आवश्यक है कि आपके पास ए Opkg ने DD-WRT राउटर को सक्षम किया .

- यह माना जाता है / आवश्यक है कि आप पहले ही चरणों का प्रदर्शन कर चुके हैं अपने नेटवर्क में कैसे दस्तक दें (DD-WRT) " मार्गदर्शक।

- कुछ नेटवर्किंग ज्ञान ग्रहण किया जाता है।

चलो शुरू करते हैं।

चूक DD-WRT पर "नए वीपीएन ब्लॉक करें" नियम

हालांकि "कोड" के नीचे का स्निपेट संभवत: प्रत्येक पर, स्वाभिमानी, उपयोग करने वाले iptables, लिनक्स / जीएनयू वितरण पर काम करेगा, क्योंकि वहाँ बहुत सारे वेरिएंट हैं, हम केवल यह दिखाएंगे कि डीडी-डब्ल्यूआरटी पर इसका उपयोग कैसे करें। वीपीएन बॉक्स पर सीधे इसे लागू करने से, अगर आप चाहें तो कुछ भी नहीं रोक रहा है। हालांकि, यह कैसे करना है, इस गाइड के दायरे से परे है।

क्योंकि हम राउटर के फ़ायरवॉल को बढ़ाना चाहते हैं, यह केवल तार्किक है कि हम "फ़ायरवॉल" स्क्रिप्ट में जोड़ देंगे। ऐसा करने से, iptables कमांड को हर बार फ़ायरवॉल ताज़ा होने के कारण निष्पादित किया जाएगा और इस तरह से रखने के लिए हमारी वृद्धि को बनाए रखना होगा।

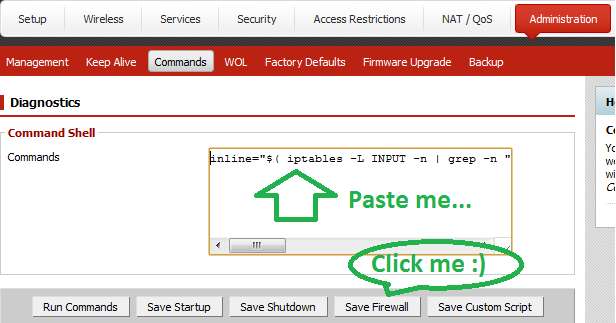

DD-WRT वेब-GUI से:

-

"प्रशासन" पर जाएं -> "कमांड"।

-

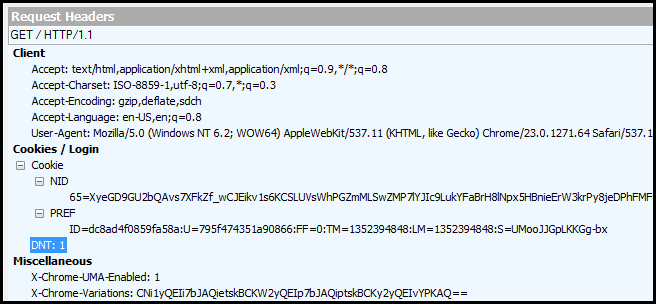

पाठ बॉक्स में नीचे "कोड" दर्ज करें:

इनलाइन = "$ (iptables -L INPUT -n | grep -n" राज्य संबंधित, प्रतिष्ठित "awk -F: {'print $1'})"; इनलाइन = $ (($ इनलाइन 2 + 1)); iptables -I INPUT "$ इनलाइन" -p tcp --dport 1723 -j DROP - "फ़ायरवॉल सहेजें" पर क्लिक करें।

- किया हुआ।

यह "वूडू" कमांड क्या है?

उपरोक्त "जादू जादू" कमांड निम्नलिखित करती है:

- ढूँढता है जहाँ iptable लाइन है जो पहले से ही स्थापित संचार को गुजरने में सक्षम बनाती है। हम ऐसा करते हैं, क्योंकि डीडी-डब्ल्यूआरटी रूटर्स पर, अगर वीपीएन सेवा सक्षम है, तो यह इस लाइन के ठीक नीचे स्थित होगा और बी। यह जारी रखने के लिए पहले से ही स्थापित वीपीएन सत्र की अनुमति देने के हमारे लक्ष्य के लिए आवश्यक है। दस्तक देने वाली घटना।

- सूचना कॉलम हेडर के कारण होने वाली ऑफसेट के लिए लिस्टिंग कमांड के आउटपुट से Deducts दो (2)। एक बार ऐसा करने के बाद, उपरोक्त संख्या में एक (1) जोड़ देता है, जिससे कि हम जो नियम सम्मिलित कर रहे हैं वह उस नियम के बाद आएगा जो पहले से ही स्थापित संचार की अनुमति देता है। मैंने यहाँ यह बहुत ही सरल "गणित की समस्या" छोड़ दी है, बस "एक को जोड़ने के बजाय नियम के स्थान से एक को कम करने की आवश्यकता है" के तर्क को स्पष्ट करने के लिए क्यों।

नॉकडॉ विन्यास

हमें एक नया ट्रिगरिंग अनुक्रम बनाने की आवश्यकता है जो नए वीपीएन कनेक्शन बनाने में सक्षम हो। ऐसा करने के लिए, टर्मिनल में जारी करके नॉकडॉक .conf फ़ाइल को संपादित करें:

vi /opt /etc/knockd.conf

मौजूदा कॉन्फ़िगरेशन में शामिल हों:

[enable-VPN]

अनुक्रम = 02,02,02,01,01,01,2010,2010,2010

seq_timeout = 60

start_command = iptables -I INPUT 1 -s% IP% -p tcp --dport 1723 -j ACCEPT

cmd_timeout = 20

stop_command = iptables -D INPUT -s% IP% -p tcp --dport 1723 -j ACSTPT

यह विन्यास होगा:

- अनुक्रम को पूरा करने के लिए अवसर की खिड़की को 60 सेकंड तक सेट करें। (इसे यथासंभव छोटा रखने की सिफारिश की गई है)

- बंदरगाहों 2, 1 और 2010 पर तीन नॉक का एक क्रम सुनें (यह आदेश पोर्ट स्कैनर को ट्रैक से फेंकने के लिए जानबूझकर है)।

- एक बार अनुक्रम का पता चला है, तो "start_command" निष्पादित करें। यह "iptables" कमांड फ़ायरवॉल नियमों के शीर्ष पर 1723 से पोर्ट करने के लिए नियत ट्रैफ़िक को स्वीकार करेगा जहाँ से नॉक आई थी। (% IP% निर्देश को विशेष रूप से KnockD द्वारा व्यवहार किया जाता है और इसे नॉक मूल के IP के साथ बदल दिया जाता है)।

- "Stop_command" जारी करने से पहले 20 सेकंड तक प्रतीक्षा करें।

- "Stop_command" निष्पादित करें। जहाँ यह "iptables" कमांड उपरोक्त को उल्टा करता है और संचार की अनुमति देने वाले नियम को हटा देता है।

लेखक 'की युक्तियाँ

जब आप सभी सेट होने चाहिए, तो कुछ ऐसे बिंदु हैं जिनके बारे में मुझे उल्लेख करने की आवश्यकता है।

- समस्या निवारण। याद रखें कि यदि आपको समस्याएँ हैं, तो अंत में "समस्या निवारण" खंड पहला लेख आपका पहला पड़ाव होना चाहिए।

- यदि आप चाहें, तो आपके पास "स्टार्ट / स्टॉप" निर्देश हो सकते हैं, जो कई कमांड्स को सेमी-कॉलन (;) या यहां तक कि स्क्रिप्ट के साथ अलग करके निष्पादित करते हैं। ऐसा करने से आप कुछ निफ्टी सामान कर पाएंगे। उदाहरण के लिए, मैंने मुझे एक ईमेल भेजा है * मुझे बताएं कि एक अनुक्रम ट्रिगर किया गया है और जहां से।

- यह मत भूलो कि “ उसके लिए एक ऐप है "और भले ही इस लेख में इसका उल्लेख नहीं किया गया है, आपको हड़पने के लिए प्रोत्साहित किया जाता है StavFX के एंड्रॉयड दस्तक कार्यक्रम .

- एंड्रॉइड के विषय पर, यह मत भूलो कि आमतौर पर निर्माता से ओएस में निर्मित पीपीटीपी वीपीएन क्लाइंट है।

- शुरू में कुछ को अवरुद्ध करने और फिर पहले से स्थापित संचार की अनुमति देने की विधि, व्यावहारिक रूप से किसी भी टीसीपी आधारित संचार पर उपयोग की जा सकती है। वास्तव में में डीडी-डब्ल्यूआरटी 1 ~ 6 पर दस्तक फिल्में, जब मैंने दूरस्थ डेस्कटॉप प्रोटोकॉल (RDP) का उपयोग किया था, जो एक उदाहरण के रूप में पोर्ट 3389 का उपयोग करता है।