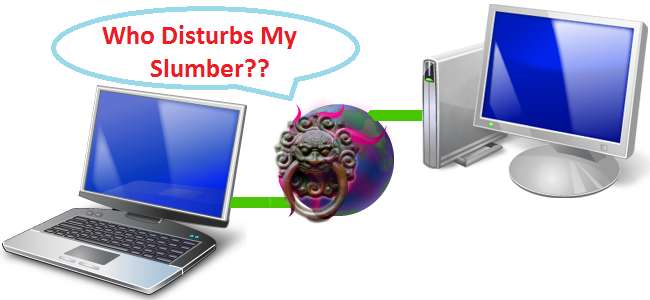

우리는 당신에게 라우터에서 'Port Knocking'을 사용하여 원격으로 WOL을 트리거하는 방법 . 이 기사에서는 VPN 서비스를 보호하기 위해 사용하는 방법을 보여줍니다.

이미지 아비 아드 라 비브 & BFick .

머리말

사용한 적이 있다면

DD-WRT 내장 기능

VPN 용 또는

다른 VPN 서버

네트워크에서 노크 시퀀스 뒤에 숨겨서 무차별 대입 공격으로부터 보호 할 수있는 기능에 감사 할 것입니다. 이렇게하면 네트워크에 액세스하려는 스크립트 키디를 걸러 낼 수 있습니다. 하지만 이전 도움말에서 언급했듯이 포트 노킹은 좋은 비밀번호 및 / 또는 보안 정책을 대체 할 수 없습니다. 충분한 인내심을 가지고 공격자가 시퀀스를 발견하고 리플레이 공격을 수행 할 수 있다는 점을 기억하세요.

또한이를 구현할 때의 단점은 VPN 클라이언트가 연결을 원할 때 노크 시퀀스를 트리거해야한다는 것입니다.

미리

어떤 이유로 든 시퀀스를 완료 할 수 없으면 VPN을 전혀 사용할 수 없습니다.

개요

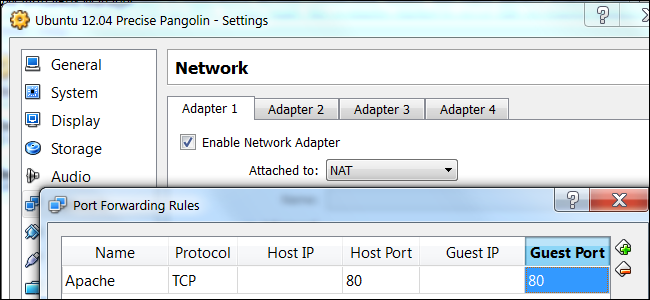

* VPN 서비스를 보호하기 위해 먼저 인스턴스화 포트 1723을 차단하여 가능한 모든 통신을 비활성화합니다.이 목표를 달성하기 위해 iptables를 사용합니다. 이는 일반적으로 대부분의 최신 Linux / GNU 배포판과 특히 DD-WRT에서 통신이 필터링되는 방식이기 때문입니다. iptables 체크 아웃에 대한 자세한 정보를 원하시면 위키 항목 , 살펴보십시오 이전 기사 주제에. 서비스가 보호되면 VPN 인스턴스화 포트를 일시적으로 열고 이미 설정된 VPN 세션을 연결된 상태로 유지하면서 구성된 시간이 지나면 자동으로 닫는 노크 시퀀스를 생성합니다.

참고 :이 가이드에서는 PPTP VPN 서비스를 예로 사용합니다. 즉, 다른 VPN 유형에도 동일한 방법을 사용할 수 있으며 차단 된 포트 및 / 또는 통신 유형을 변경하기 만하면됩니다.

전제 조건, 가정 및 권장 사항

- 당신이 가지고 있다고 가정 / 필수 Opkg 지원 DD-WRT 라우터 .

- 이미“ 네트워크를 노크하는 방법 (DD-WRT) ”가이드.

- 일부 네트워킹 지식이 있다고 가정합니다.

금이 가자.

기본 DD-WRT에 대한 "새 VPN 차단"규칙

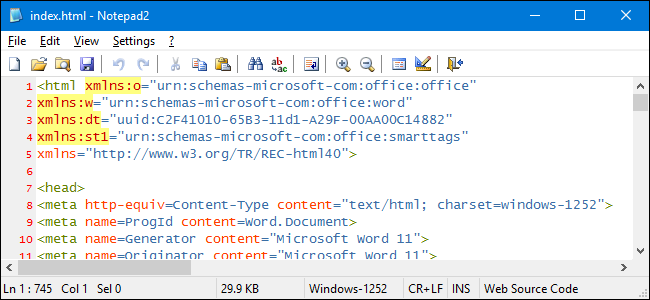

아래의 '코드'스 니펫은 Linux / GNU 배포판을 사용하는 모든 자존심이 강한 iptables에서 작동 할 수 있지만, 너무 많은 변형이 있기 때문에 DD-WRT에서만 사용하는 방법 만 보여줄 것입니다. 원하는 경우 VPN 상자에서 직접 구현하는 것을 막을 수는 없습니다. 그러나 그렇게하는 방법은이 가이드의 범위를 벗어납니다.

라우터의 방화벽을 강화하기 위해 '방화벽'스크립트에 추가하는 것은 논리적입니다. 이렇게하면 방화벽이 새로 고쳐질 때마다 iptables 명령이 실행되어 유지를 위해 확장 기능이 유지됩니다.

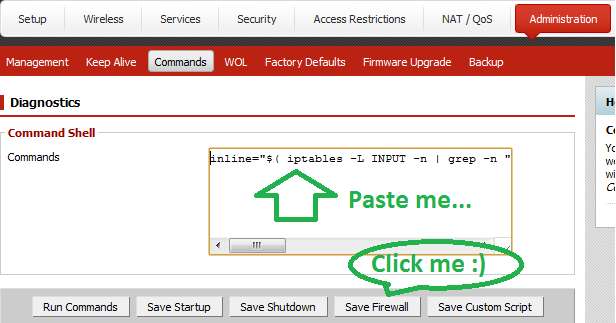

DD-WRT 웹 GUI에서 :

-

"관리"-> "명령"으로 이동합니다.

-

텍스트 상자에 아래 "코드"를 입력하십시오.

inline = "$ (iptables -L INPUT -n | grep -n"state RELATED, ESTABLISHED "| awk -F : {'print $1'})"; inline = $ (($ inline-2 + 1)); iptables -I INPUT "$ inline"-p tcp --dport 1723 -j DROP - "방화벽 저장"을 클릭합니다.

- 끝난.

이 "Voodoo"명령은 무엇입니까?

위의 "voodoo magic"명령은 다음을 수행합니다.

- 이미 설정된 통신이 통과 할 수있는 iptable 라인이있는 위치를 찾습니다. A. DD-WRT 라우터에서 VPN 서비스가 활성화 된 경우이 선 바로 아래에 위치하게되고 B. 이미 설정된 VPN 세션이 계속 유지되도록 허용하는 것이 Google의 목표에 필수적이기 때문입니다. 노킹 이벤트.

- 정보 열 헤더로 인해 발생하는 오프셋을 설명하기 위해 목록 명령의 출력에서 두 (2)를 뺍니다. 완료되면 위의 숫자에 1을 추가하여 삽입하는 규칙이 이미 설정된 통신을 허용하는 규칙 바로 뒤에 오도록합니다. 저는 여기에 아주 간단한 '수학 문제'를 남겨 두었습니다. "규칙에 규칙을 추가하는 대신 규칙의 위치에서 규칙을 줄여야하는 이유"의 논리를 명확히하기 위해서입니다.

KnockD 구성

새 VPN 연결을 만들 수있는 새 트리거 시퀀스를 만들어야합니다. 이렇게하려면 터미널에서 다음을 실행하여 knockd.conf 파일을 편집하십시오.

vi /opt/etc/knockd.conf

기존 구성에 추가 :

[enable-VPN]

시퀀스 = 02,02,02,01,01,01,2010,2010,2010

seq_timeout = 60

start_command = iptables -I INPUT 1 -s % IP % -p tcp -dport 1723 -j ACCEPT

cmd_timeout = 20

stop_command = iptables -D INPUT -s % IP % -p tcp -dport 1723 -j ACCEPT

이 구성은 다음을 수행합니다.

- 시퀀스를 완료 할 기회 창을 60 초로 설정합니다. (가능한 한 짧게 유지하는 것이 좋습니다.)

- 포트 2, 1 및 2010에서 세 번의 노크 시퀀스를 듣습니다 (이 순서는 포트 스캐너를 트랙에서 벗어나게하기위한 것입니다).

- 시퀀스가 감지되면 "start_command"를 실행합니다. 이 'iptables'명령어는 방화벽 규칙 상단에 '노크가 발생한 위치에서 포트 1723으로 향하는 트래픽 허용'을 배치합니다. (% IP % 지시문은 특히 KnockD에서 처리되며 노크 출처의 IP로 대체됩니다.)

- 'stop_command'를 실행하기 전에 20 초 동안 기다립니다.

- "stop_command"를 실행합니다. 이 "iptables"명령은 위와 반대로 통신을 허용하는 규칙을 삭제합니다.

저자 'S 팁

모든 준비가 완료되어야하지만 언급해야 할 몇 가지 사항이 있습니다.

- 문제 해결. 문제가있는 경우 끝에있는 '문제 해결'세그먼트를 기억하세요. 첫 번째 기사 첫 번째 정거장이어야합니다.

- 원하는 경우 "start / stop"지시문이 세미 콜렌 (;) 또는 스크립트로 구분하여 여러 명령을 실행하도록 할 수 있습니다. 이렇게하면 멋진 작업을 수행 할 수 있습니다. 예를 들어 시퀀스가 어디에서 트리거되었는지 알려주는 * 이메일을 두 드렸습니다.

- 잊지 마세요“ 이를위한 앱이 있습니다. ”및이 도움말에 언급되지 않았지만 StavFX Android 두드리는 프로그램 .

- Android에 대해서는 일반적으로 제조업체의 OS에 내장 된 PPTP VPN 클라이언트가 있다는 점을 잊지 마세요.

- 처음에 무언가를 차단 한 다음 이미 설정된 통신을 계속 허용하는 방법은 거의 모든 TCP 기반 통신에서 사용할 수 있습니다. 실제로 DD-WRT 1 ~ 6에서 두드림 영화에서는 포트 3389를 예로 사용하는 RDP (원격 데스크톱 프로토콜)를 사용한 적이 있습니다.