इस पर एक सार्वजनिक सेवा की घोषणा पर विचार करें: स्कैमर्स ईमेल पतों को फोर्ज कर सकते हैं। आपका ईमेल प्रोग्राम कह सकता है कि एक संदेश एक निश्चित ईमेल पते से है, लेकिन यह पूरी तरह से दूसरे पते से हो सकता है।

ईमेल प्रोटोकॉल सत्यापित नहीं हैं पते वैध हैं - स्कैमर, फ़िशर और अन्य दुर्भावनापूर्ण व्यक्ति सिस्टम में इस कमजोरी का फायदा उठाते हैं। आप एक संदिग्ध ईमेल हेडर की जांच कर सकते हैं कि क्या उसका पता जाली है।

कैसे काम करता है ईमेल

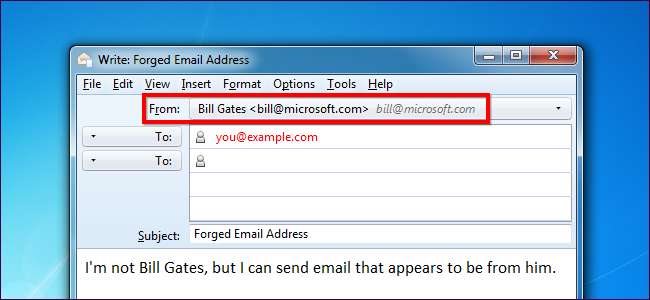

आपका ईमेल सॉफ़्टवेयर प्रदर्शित करता है कि कौन ईमेल "से" फ़ील्ड में है। हालांकि, वास्तव में कोई सत्यापन नहीं किया जाता है - आपके ईमेल सॉफ़्टवेयर में यह जानने का कोई तरीका नहीं है कि क्या कोई ईमेल वास्तव में यह कहता है कि यह किससे है। प्रत्येक ईमेल में एक "से" हेडर शामिल होता है, जो जाली हो सकता है - उदाहरण के लिए, कोई भी स्कैमर आपको एक ईमेल भेज सकता है जो बिल@microsoft.com से प्रतीत होता है। आपका ईमेल क्लाइंट आपको बताएगा कि यह बिल गेट्स का ईमेल है, लेकिन इसका वास्तव में कोई तरीका नहीं है।

जाली पते वाले ईमेल आपके बैंक या किसी अन्य वैध व्यवसाय के हो सकते हैं। वे अक्सर आपके क्रेडिट कार्ड की जानकारी या सामाजिक सुरक्षा नंबर जैसी संवेदनशील जानकारी के लिए पूछते हैं, शायद एक लिंक पर क्लिक करने के बाद एक फ़िशिंग साइट की ओर जाता है जो एक वैध वेबसाइट की तरह दिखाई देती है।

किसी ईमेल के "से" फ़ील्ड के बारे में सोचें, क्योंकि मेल में प्राप्त लिफाफों पर मुद्रित रिटर्न एड्रेस का डिजिटल समतुल्य है। आम तौर पर, लोग मेल पर सटीक रिटर्न एड्रेस डालते हैं। हालाँकि, कोई भी कुछ भी लिख सकता है, जैसे वे रिटर्न एड्रेस फील्ड में - डाक सेवा यह सत्यापित नहीं करती है कि एक पत्र वास्तव में उस पर छपे रिटर्न एड्रेस से है।

जब 1980 के दशक में SMTP (सिंपल मेल ट्रांसफर प्रोटोकॉल) डिजाइन किया गया था, जिसे शिक्षा और सरकारी एजेंसियों द्वारा उपयोग किया गया था, तो प्रेषकों का सत्यापन चिंता का विषय नहीं था।

ईमेल के हेडर्स की जांच कैसे करें

आप ईमेल के हेडर में खुदाई करके ईमेल के बारे में अधिक विवरण देख सकते हैं। यह जानकारी विभिन्न क्षेत्रों में विभिन्न ईमेल क्लाइंट में स्थित है - इसे ईमेल के "स्रोत" या "हेडर" के रूप में जाना जा सकता है।

(बेशक, यह आम तौर पर संदिग्ध ईमेल को पूरी तरह से अस्वीकार करने का एक अच्छा विचार है - यदि आप किसी ईमेल के बारे में अनिश्चित हैं, तो यह संभवतः एक घोटाला है।)

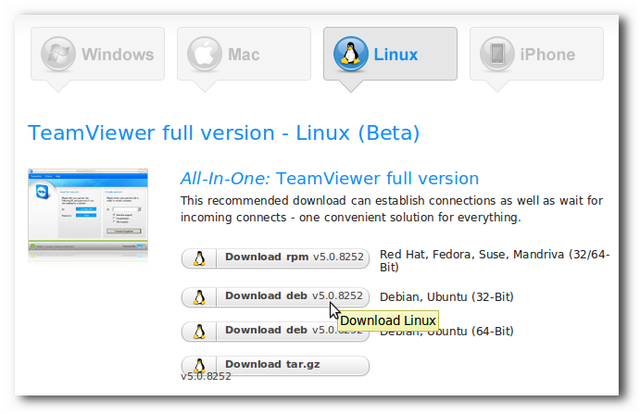

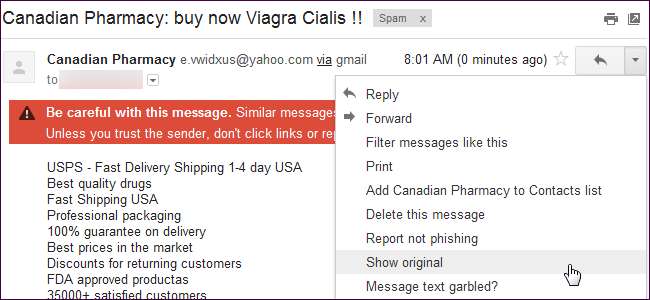

जीमेल में, आप एक ईमेल के शीर्ष दाएं कोने पर तीर पर क्लिक करके और चयन करके इस जानकारी की जांच कर सकते हैं मूल दिखाएँ । यह ईमेल के कच्चे माल को प्रदर्शित करता है।

नीचे आपको एक जाली ईमेल पते के साथ एक वास्तविक स्पैम ईमेल की सामग्री मिलेगी। हम यह बताएंगे कि इस जानकारी को कैसे डिकोड किया जाए।

वितरित-टू: [MY EMAIL ADDRESS]

प्राप्त: SMTP आईडी a2csp104490oba के साथ 10.182.3.66 द्वारा;

सात, 11 ौग 2012 15:32:15 -0700 (पड़त)

प्राप्त: एसएमटीपी आईडी x48mr8232338eeo.40.1344724333378 के साथ 10.14.212.72;

सात, 11 ौग 2012 15:32:14 -0700 (पड़त)

वापसी-पथ: <[email protected]>

प्राप्त: 72-255-12-30.client.stsn.net (72-255-12-30.client.ssn.net। [72.255.12.30]) से।

mx.google.com द्वारा ESMTP आईडी के साथ c41si1698069eem.38.2012.08.11.15.32.13;

सात, 11 ौग 2012 15:32:14 -0700 (पड़त)

प्राप्त-एसपीएफ: तटस्थ (google.com: 72.255.12.30 को [email protected] के डोमेन के लिए सर्वोत्तम अनुमान रिकॉर्ड से न तो अनुमति है और न ही इनकार किया गया है) क्लाइंट-आईपी = 72.255.12.30;

प्रमाणीकरण-परिणाम: mx.google.com; spf = neutral (google.com: 72.255.12.30 को [email protected] के डोमेन के लिए सर्वोत्तम अनुमान रिकॉर्ड से न तो अनुमति है और न ही इनकार किया गया है) [email protected]

प्राप्त: vwidxus.net द्वारा आईडी <[MY EMAIL ADDRESS]> के लिए hnt67m0ce87b; रवि, 12 अगस्त 2012 10:01:06 -0500 (लिफाफा से <[email protected]>)

प्राप्त: vwidxus.net से web.vwidxus.net द्वारा स्थानीय के साथ (मेलिंग सर्वर 4.69)

आईडी 34597139-886586-27/./ PV3Xa / WiSKhnO + 7kCTI + xNiKJsH / rC /

[email protected] के लिए; सूर्य, 12 अगस्त 2012 10:01:06 -0500…

से: "कैनेडियन फार्मेसी" [email protected]

अधिक हेडर हैं, लेकिन ये महत्वपूर्ण हैं - वे ईमेल के कच्चे पाठ के शीर्ष पर दिखाई देते हैं। इन हेडर को समझने के लिए, नीचे से शुरू करें - ये हेडर ईमेल भेजने वाले के मार्ग को इसके प्रेषक से आप तक पहुँचाते हैं। प्रत्येक सर्वर जो ईमेल प्राप्त करता है वह शीर्ष पर अधिक हेडर जोड़ता है - सर्वर से सबसे पुराना हेडर जहां ईमेल शुरू हुआ वह सबसे नीचे स्थित है।

नीचे से "हेडर" शीर्षक का दावा है कि ईमेल @ yahoo.com पते से है - यह ईमेल के साथ शामिल जानकारी का एक टुकड़ा मात्र है; यह कुछ भी हो सकता है। हालाँकि, इसके ऊपर हम देख सकते हैं कि ईमेल Google के ईमेल सर्वर (ऊपर) द्वारा प्राप्त किए जाने से पहले "vwidxus.net" (नीचे) द्वारा प्राप्त किया गया था। यह एक लाल झंडा है - हम अपेक्षा करते हैं कि सूची में सबसे कम "प्राप्त:" हेडर को याहू के ईमेल सर्वरों में से एक के रूप में देखें।

इसमें शामिल आईपी पते भी आपको क्लू कर सकते हैं - यदि आपको एक अमेरिकी बैंक से एक संदिग्ध ईमेल प्राप्त होता है, लेकिन यह आईपी पते को नाइजीरिया या रूस से हल करता है, तो एक जाली ईमेल पते की संभावना है।

इस मामले में, स्पैमर्स के पास "[email protected]" पते तक पहुंच होती है, जहां वे अपने स्पैम के लिए उत्तर प्राप्त करना चाहते हैं, लेकिन वे वैसे भी "से:" फ़ील्ड बनाने के लिए बाध्य हैं। क्यों? संभवतः इसलिए कि वे याहू के सर्वरों के माध्यम से बड़े पैमाने पर स्पैम नहीं भेज सकते हैं - वे ध्यान नहीं देते हैं और बंद हो जाते हैं। इसके बजाय, वे अपने स्वयं के सर्वर से स्पैम भेज रहे हैं और इसका पता लगा रहे हैं।