Considere isso um anúncio de serviço público: golpistas podem falsificar endereços de e-mail. Seu programa de e-mail pode dizer que uma mensagem é de um determinado endereço de e-mail, mas pode ser de outro endereço totalmente diferente.

Os protocolos de e-mail não verificam se os endereços são legítimos - golpistas, phishers e outros indivíduos mal-intencionados exploram essa fraqueza do sistema. Você pode examinar os cabeçalhos de um e-mail suspeito para ver se seu endereço foi falsificado.

Como funciona o email

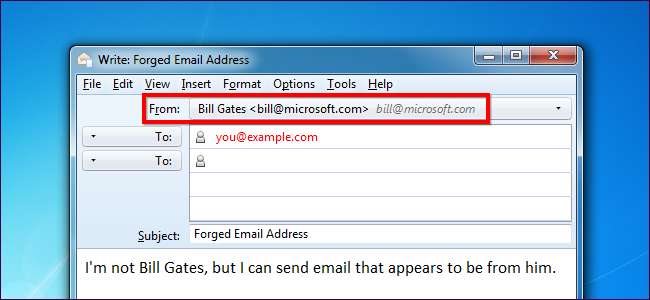

Seu software de e-mail exibe de quem é um e-mail no campo “De”. No entanto, nenhuma verificação é realmente realizada - seu software de e-mail não tem como saber se um e-mail é realmente de quem ele diz ser. Cada e-mail inclui um cabeçalho “De”, que pode ser falsificado - por exemplo, qualquer golpista pode enviar a você um e-mail que parece ser de [email protected]. Seu cliente de e-mail diria que este é um e-mail de Bill Gates, mas não tem como verificar de fato.

Os e-mails com endereços falsos podem parecer ser do seu banco ou de outra empresa legítima. Frequentemente, eles pedem informações confidenciais, como informações de cartão de crédito ou CPF, talvez depois de clicar em um link que leva a um site de phishing projetado para parecer um site legítimo.

Pense no campo “De” de um e-mail como o equivalente digital do endereço de retorno impresso nos envelopes que você recebe pelo correio. Geralmente, as pessoas colocam um endereço de retorno correto no correio. No entanto, qualquer pessoa pode escrever o que quiser no campo do endereço de retorno - o serviço postal não verifica se uma carta é realmente do endereço de retorno impresso nela.

Quando o SMTP (protocolo de transferência de correio simples) foi projetado na década de 1980 para uso acadêmico e agências governamentais, a verificação dos remetentes não era uma preocupação.

Como investigar os cabeçalhos de um e-mail

Você pode ver mais detalhes sobre um e-mail pesquisando os cabeçalhos do e-mail. Essas informações estão localizadas em áreas diferentes em clientes de e-mail diferentes - podem ser conhecidas como a "fonte" ou "cabeçalhos" do e-mail.

(Claro, geralmente é uma boa ideia ignorar e-mails suspeitos completamente - se você não tiver certeza sobre um e-mail, provavelmente é um golpe.)

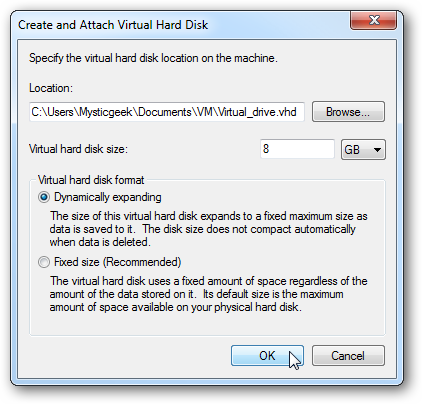

No Gmail, você pode examinar essas informações clicando na seta no canto superior direito de um e-mail e selecionando Show original . Isso exibe o conteúdo bruto do e-mail.

Abaixo, você encontrará o conteúdo de um e-mail de spam real com um endereço de e-mail forjado. Explicaremos como decodificar essas informações.

Delivered-To: [MY EMAIL ADDRESS]

Recebido: por 10.182.3.66 com SMTP id a2csp104490oba;

Sáb, 11 de agosto de 2012 15:32:15 -0700 (PDT)

Recebido: por 10.14.212.72 com SMTP id x48mr8232338eeo.40.1344724334578;

Sáb, 11 de agosto de 2012 15:32:14 -0700 (PDT)

Return-Path: <[email protected]>

Recebido: de 72-255-12-30.client.stsn.net (72-255-12-30.client.stsn.net. [72.255.12.30])

por mx.google.com com ESMTP id c41si1698069eem.38.2012.08.11.15.32.13;

Sáb, 11 de agosto de 2012 15:32:14 -0700 (PDT)

Received-SPF: neutral (google.com: 72.255.12.30 não é permitido nem negado pelo registro de melhor estimativa para o domínio de [email protected]) client-ip = 72.255.12.30;

Resultados da autenticação: mx.google.com; spf = neutral (google.com: 72.255.12.30 não é permitido nem negado pelo registro de melhor estimativa para o domínio de [email protected]) [email protected]

Recebido: por vwidxus.net id hnt67m0ce87b para <[MY EMAIL ADDRESS]>; Dom, 12 de agosto de 2012 10:01:06 -0500 (envelope de <[email protected]>)

Recebido: de vwidxus.net por web.vwidxus.net com local (Mailing Server 4.69)

id 34597139-886586-27 /./ PV3Xa / WiSKhnO + 7kCTI + xNiKJsH / rC /

para [email protected]; Dom, 12 de agosto de 2012 10:01:06 –0500…

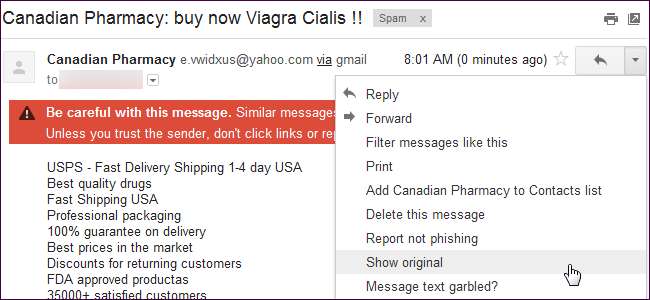

De: “Canadian Pharmacy” [email protected]

Existem mais cabeçalhos, mas estes são os mais importantes - eles aparecem no topo do texto bruto do e-mail. Para entender esses cabeçalhos, comece de baixo - esses cabeçalhos rastreiam a rota do e-mail do remetente até você. Cada servidor que recebe o e-mail adiciona mais cabeçalhos ao topo - os cabeçalhos mais antigos dos servidores onde o e-mail começou estão localizados na parte inferior.

O cabeçalho “De” na parte inferior afirma que o e-mail é de um endereço @ yahoo.com - essa é apenas uma informação incluída no e-mail; pode ser qualquer coisa. No entanto, acima dele, podemos ver que o e-mail foi recebido pela primeira vez por “vwidxus.net” (abaixo) antes de ser recebido pelos servidores de e-mail do Google (acima). Este é um sinalizador vermelho - esperaríamos ver o cabeçalho "Recebido:" mais baixo na lista como um dos servidores de e-mail do Yahoo !.

Os endereços IP envolvidos também podem lhe dar uma pista - se você receber um e-mail suspeito de um banco americano, mas o endereço IP que ele recebeu resolve para a Nigéria ou Rússia, é provável que seja um endereço de e-mail falso.

Nesse caso, os spammers têm acesso ao endereço “[email protected]”, onde desejam receber respostas ao seu spam, mas estão forjando o campo “De:” de qualquer maneira. Por quê? Provavelmente porque eles não podem enviar grandes quantidades de spam através dos servidores do Yahoo !, eles seriam notados e desligados. Em vez disso, eles estão enviando spam de seus próprios servidores e forjando seu endereço.