이것을 공익 광고라고 생각하십시오. 사기꾼은 이메일 주소를 위조 할 수 있습니다. 귀하의 이메일 프로그램에서 특정 이메일 주소에서 온 메시지가 온전히 다른 주소에서 온 것일 수 있습니다.

이메일 프로토콜은 주소가 합법적인지 확인하지 않습니다. 사기꾼, 피싱 자 및 기타 악의적 인 개인이 시스템의이 취약점을 악용합니다. 의심스러운 이메일의 헤더를 조사하여 주소가 위조되었는지 확인할 수 있습니다.

이메일 작동 방식

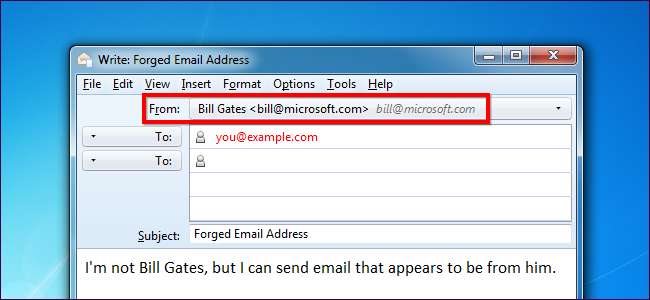

이메일 소프트웨어는 "보낸 사람"필드에 이메일을 보낸 사람을 표시합니다. 그러나 실제로는 확인이 수행되지 않습니다. 이메일 소프트웨어는 이메일이 실제로 보낸 사람의 이메일인지 알 수 없습니다. 각 전자 메일에는 위조 될 수있는 "보낸 사람"헤더가 포함되어 있습니다. 예를 들어 사기꾼이 [email protected]에서 보낸 것처럼 보이는 전자 메일을 보낼 수 있습니다. 이메일 클라이언트는 이것이 Bill Gates에서 보낸 이메일이라고 말하지만 실제로 확인할 방법이 없습니다.

위조 된 주소가있는 이메일은 귀하의 은행이나 다른 합법적 인 업체에서 보낸 것처럼 보일 수 있습니다. 합법적 인 웹 사이트처럼 보이도록 설계된 피싱 사이트로 연결되는 링크를 클릭 한 후 신용 카드 정보 나 주민등록번호와 같은 민감한 정보를 요청하는 경우가 많습니다.

이메일의 "보낸 사람"필드는 우편으로받은 봉투에 인쇄 된 반송 주소에 해당하는 디지털 주소라고 생각하십시오. 일반적으로 사람들은 우편물에 정확한 반송 주소를 기재합니다. 그러나 누구든지 반송 주소 필드에 원하는 내용을 작성할 수 있습니다. 우편 서비스는 편지가 실제로 인쇄 된 반송 주소에서 온 것인지 확인하지 않습니다.

1980 년대에 학계와 정부 기관에서 사용하기 위해 SMTP (Simple Mail Transfer Protocol)가 설계되었을 때 발신자 확인은 문제가되지 않았습니다.

이메일 헤더를 조사하는 방법

이메일 헤더를 살펴보면 이메일에 대한 자세한 내용을 볼 수 있습니다. 이 정보는 서로 다른 이메일 클라이언트의 서로 다른 영역에 있으며 이메일의 "소스"또는 "헤더"라고도합니다.

(물론 일반적으로 의심스러운 이메일을 완전히 무시하는 것이 좋습니다. 이메일에 대해 확신이 서지 않는다면 사기 일 가능성이 높습니다.)

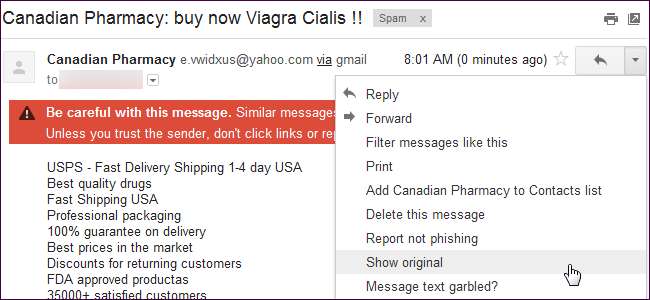

Gmail에서는 이메일 오른쪽 상단의 화살표를 클릭하고 원본보기 . 이메일의 원시 콘텐츠가 표시됩니다.

아래에서 위조 된 이메일 주소가 포함 된 실제 스팸 이메일의 내용을 확인할 수 있습니다. 이 정보를 디코딩하는 방법을 설명합니다.

배송처 : [MY EMAIL ADDRESS]

수신 : SMTP ID a2csp104490oba로 10.182.3.66까지;

2012 년 8 월 11 일 토요일 15:32:15 -0700 (PDT)

수신 : SMTP ID x48mr8232338eeo.40.1344724334578의 10.14.212.72에 의해;

2012 년 8 월 11 일 토요일 15:32:14 -0700 (PDT)

반환 경로 : <[email protected]>

수신 : 72-255-12-30.client.stsn.net (72-255-12-30.client.stsn.net. [72.255.12.30])에서

mx.google.com 제공 ESMTP ID c41si1698069eem.38.2012.08.11.15.32.13;

2012 년 8 월 11 일 토요일 15:32:14 -0700 (PDT)

Received-SPF : 중립 (google.com : 72.255.12.30은 [email protected]의 도메인에 대한 최선의 추측 레코드에 의해 허용되거나 거부되지 않음) client-ip = 72.255.12.30;

인증 결과 : mx.google.com; spf = neutral (google.com : 72.255.12.30은 [email protected]의 도메인에 대한 최선의 추측 레코드에 의해 허용되거나 거부되지 않음) [email protected]

수신 : vwidxus.net <[MY EMAIL ADDRESS]>에 대한 id hnt67m0ce87b; 2012 년 8 월 12 일 일요일 10:01:06 -0500 (envelope-from <[email protected]>)

수신 : vwidxus.net에서 web.vwidxus.net과 로컬 (메일 링 서버 4.69)

아이디 34597139-886586-27 /./ PV3Xa / WiSKhnO + 7kCTI + xNiKJsH / rC /

[email protected]의 경우; 2012 년 8 월 12 일 일요일 10:01:06 –0500…

From :“캐나다 약국”[email protected]

더 많은 헤더가 있지만 이는 이메일의 원시 텍스트 상단에 표시되는 중요한 헤더입니다. 이러한 헤더를 이해하려면 맨 아래부터 시작하십시오.이 헤더는 발신자로부터 귀하에게 이르는 이메일 경로를 추적합니다. 이메일을 수신하는 각 서버는 상단에 더 많은 헤더를 추가합니다. 이메일이 시작된 서버에서 가장 오래된 헤더는 하단에 있습니다.

하단의 "From"헤더는 이메일이 @ yahoo.com 주소에서 온 것이라고 주장합니다. 이것은 이메일에 포함 된 정보의 일부일뿐입니다. 그것은 무엇이든 될 수 있습니다. 그러나 위에서는 이메일이 Google의 이메일 서버 (위)에서 수신되기 전에 'vwidxus.net'(아래)에서 처음 수신되었음을 알 수 있습니다. 이것은 위험 신호입니다. Yahoo!의 이메일 서버 중 하나로 목록에서 가장 낮은 "Received :"헤더가 표시 될 것으로 예상됩니다.

관련된 IP 주소도 사용자를 단서 할 수 있습니다. 미국 은행에서 의심스러운 이메일을 받았지만 수신 한 IP 주소가 나이지리아 또는 러시아로 확인 된 경우 위조 된 이메일 주소 일 수 있습니다.

이 경우 스팸 발송자는 스팸에 대한 답장을 받고 싶은 '[email protected]'주소에 액세스 할 수 있지만 어쨌든 '보낸 사람 :'입력란을 위조하고 있습니다. 왜? Yahoo!의 서버를 통해 대량의 스팸을 보낼 수 없기 때문일 수 있습니다.이 경우 알림을 받고 종료됩니다. 대신 자체 서버에서 스팸을 보내고 주소를 위조합니다.