El malware no es la única amenaza en línea de la que preocuparse. La ingeniería social es una gran amenaza y puede afectarlo en cualquier sistema operativo. De hecho, la ingeniería social también puede ocurrir por teléfono y en situaciones cara a cara.

Es importante estar al tanto de la ingeniería social y estar atento. Los programas de seguridad no lo protegerán de la mayoría de las amenazas de ingeniería social, por lo que debe protegerse.

Explicación de la ingeniería social

Los ataques tradicionales basados en computadora a menudo dependen de encontrar una vulnerabilidad en el código de una computadora. Por ejemplo, si está utilizando una versión desactualizada de Adobe Flash o, Dios no lo quiera, Java , que fue la causa del 91% de los ataques en 2013 según Cisco: podría visitar un sitio web malicioso y ese sitio web aprovecharía la vulnerabilidad en su software para obtener acceso a su computadora. El atacante está manipulando errores en el software para obtener acceso y recopilar información privada, quizás con un registrador de teclas que instalan.

Los trucos de ingeniería social son diferentes porque implican manipulación psicológica. En otras palabras, explotan a las personas, no a su software.

RELACIONADO: Seguridad en línea: análisis de la anatomía de un correo electrónico de phishing

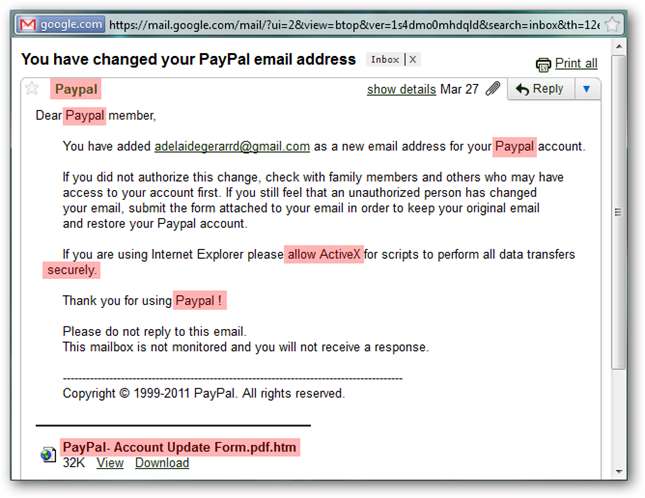

Probablemente ya hayas oído hablar de suplantación de identidad , que es una forma de ingeniería social. Es posible que reciba un correo electrónico que afirme ser de su banco, compañía de tarjeta de crédito u otra empresa confiable. Pueden dirigirlo a un sitio web falso disfrazado para que parezca real o pedirle que descargue e instale un programa malicioso. Pero estos trucos de ingeniería social no tienen por qué involucrar sitios web falsos o malware. El correo electrónico de suplantación de identidad puede simplemente pedirle que envíe una respuesta por correo electrónico con información privada. En lugar de intentar explotar un error en un software, intentan explotar las interacciones humanas normales. Spear phishing puede ser incluso más peligroso, ya que es una forma de phishing diseñada para dirigirse a personas específicas.

Ejemplos de ingeniería social

Un truco popular en los servicios de chat y juegos en línea ha sido registrar una cuenta con un nombre como "Administrador" y enviar mensajes de miedo a la gente como "ADVERTENCIA: Hemos detectado que alguien puede estar pirateando su cuenta, responda con su contraseña para autenticarse". Si un objetivo responde con su contraseña, ha caído en la trampa y el atacante ahora tiene la contraseña de su cuenta.

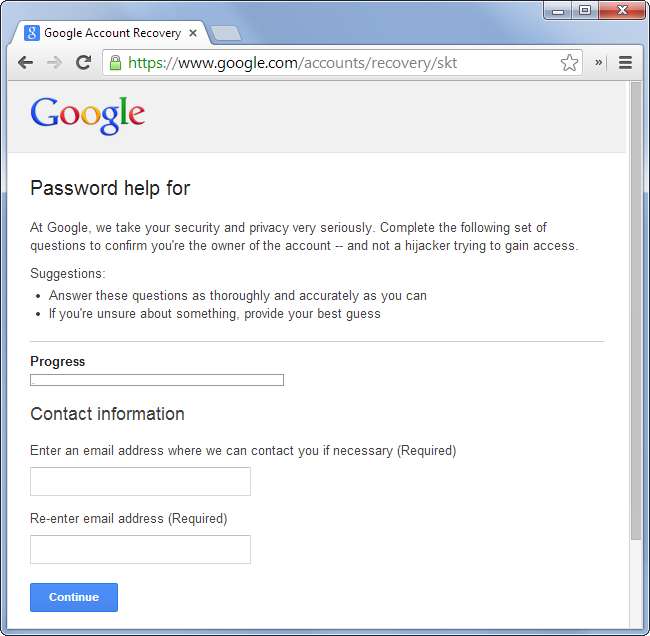

Si alguien tiene información personal sobre usted, podría usarla para acceder a sus cuentas. Por ejemplo, a menudo se utiliza información como su fecha de nacimiento, número de seguro social y número de tarjeta de crédito para identificarlo. Si alguien tiene esta información, podría ponerse en contacto con una empresa y hacerse pasar por usted. Este truco fue utilizado por un atacante para obtener acceso a Yahoo! Cuenta de correo en 2008, enviando suficientes datos personales para obtener acceso a la cuenta a través del formulario de recuperación de contraseña de Yahoo !. El mismo método podría usarse por teléfono si tiene la información personal que la empresa requiere para autenticarlo. Un atacante con cierta información sobre un objetivo puede fingir ser él y obtener acceso a más cosas.

La ingeniería social también se puede utilizar en persona. Un atacante podría entrar en una empresa, informar a la secretaria que es una persona de reparaciones, un nuevo empleado o un inspector de incendios en un tono autoritario y convincente, y luego deambular por los pasillos y potencialmente robar datos confidenciales o plantar errores para realizar espionaje corporativo. Este truco depende de que el atacante se presente como alguien que no es. Si una secretaria, portero o cualquier otra persona a cargo no hace demasiadas preguntas o no mira demasiado de cerca, el truco tendrá éxito.

RELACIONADO: Cómo los atacantes realmente "piratean cuentas" en línea y cómo protegerse

Los ataques de ingeniería social abarcan la gama de sitios web falsos, correos electrónicos fraudulentos y mensajes de chat nefastos hasta hacerse pasar por alguien por teléfono o en persona. Estos ataques se presentan en una amplia variedad de formas, pero todos tienen una cosa en común: dependen de engaños psicológicos. La ingeniería social se ha denominado el arte de la manipulación psicológica. Es uno de las principales formas en que los "piratas informáticos" realmente "piratean" cuentas en línea .

Cómo evitar la ingeniería social

Saber que existe la ingeniería social puede ayudarlo a combatirla. Sospeche de los correos electrónicos no solicitados, los mensajes de chat y las llamadas telefónicas que solicitan información privada. Nunca revele información financiera o información personal importante por correo electrónico. No descargue archivos adjuntos de correo electrónico potencialmente peligrosos y ejecútelos, incluso si un correo electrónico afirma que son importantes.

Tampoco debe seguir enlaces en un correo electrónico a sitios web sensibles. Por ejemplo, no haga clic en un vínculo en un correo electrónico que parezca ser de su banco e inicie sesión. Puede que lo lleve a un sitio de phishing falso disfrazado para que parezca el sitio de su banco, pero con una URL sutilmente diferente. Visite el sitio web directamente en su lugar.

Si recibe una solicitud sospechosa, por ejemplo, una llamada telefónica de su banco solicita información personal, comuníquese directamente con la fuente de la solicitud y solicite confirmación. En este ejemplo, llamaría a su banco y preguntaría qué quieren en lugar de divulgar la información a alguien que dice ser su banco.

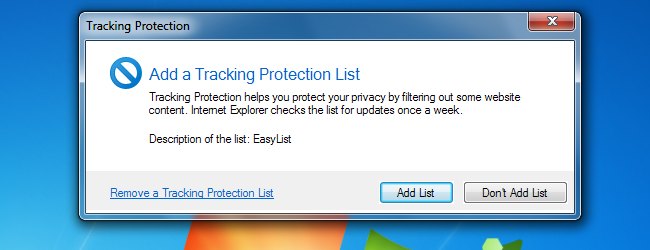

Los programas de correo electrónico, los navegadores web y las suites de seguridad generalmente tienen filtros de suplantación de identidad que le advertirán cuando visite un sitio de suplantación de identidad conocido. Todo lo que pueden hacer es advertirle cuando visita un sitio de phishing conocido o recibe un correo electrónico de phishing conocido, y no conocen todos los sitios o correos electrónicos de phishing que existen. En su mayor parte, depende de usted protegerse; los programas de seguridad solo pueden ayudar un poco.

Es una buena idea ejercer una sospecha saludable cuando se trata de solicitudes de datos privados y cualquier otra cosa que pueda ser un ataque de ingeniería social. La sospecha y la precaución lo ayudarán a protegerse, tanto en línea como fuera de línea.

Credito de imagen: Jeff Turnet en Flickr