Si su computadora se infecta con un virus u otro malware, eliminar el malware de su computadora es solo el primer paso. Hay más cosas que debe hacer para asegurarse de estar seguro.

Tenga en cuenta que no todas las alertas antivirus son una infección real. Si su programa antivirus detecta un virus antes de que tenga la oportunidad de ejecutarse en su computadora, está a salvo. Si detecta el malware más tarde, tiene un problema mayor.

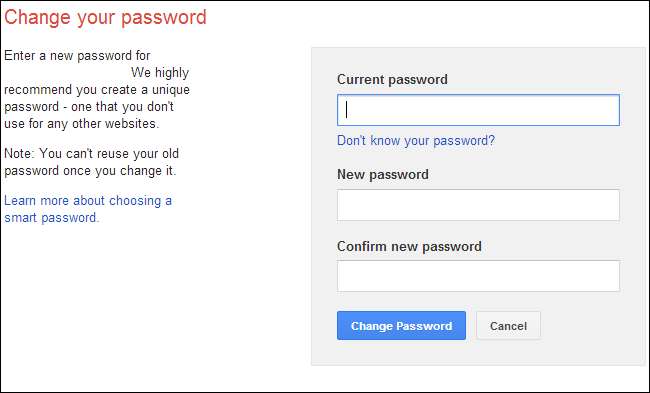

Cambie sus contraseñas

Probablemente haya utilizado su computadora para iniciar sesión en su correo electrónico, sitios web de banca en línea y otras cuentas importantes. Suponiendo que tuviera malware en su computadora, el malware podría haber registrado sus contraseñas y haberlas cargado a un tercero malicioso. Con solo su cuenta de correo electrónico, el tercero podría restablecer sus contraseñas en otros sitios web y obtener acceso a casi cualquiera de sus cuentas en línea.

Para evitar esto, querrá cambiar las contraseñas de sus cuentas importantes: correo electrónico, banca en línea y cualquier otra cuenta importante en la que haya iniciado sesión desde la computadora infectada. Probablemente debería usar otra computadora que sepa que está limpia para cambiar las contraseñas, solo para estar seguro.

Al cambiar sus contraseñas, considere usando un administrador de contraseñas para realizar un seguimiento de contraseñas únicas y seguras y Autenticación de dos factores para evitar que las personas inicien sesión en sus cuentas importantes incluso si conocen su contraseña. Esto le ayudará a protegerse en el futuro.

RELACIONADO: Por qué debería utilizar un administrador de contraseñas y cómo empezar

Asegúrese de que el malware se haya eliminado realmente

Una vez que el malware accede a su computadora y comienza a ejecutarse, tiene la capacidad de hacer muchas más cosas desagradables en su computadora. Por ejemplo, algunos programas maliciosos pueden instalar software rootkit e intentar ocultarse del sistema. Muchos tipos de troyanos también "abren las compuertas" después de que se están ejecutando, descargando muchos tipos diferentes de malware desde servidores web maliciosos al sistema local.

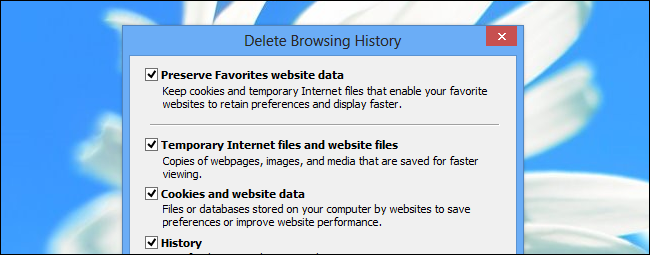

En otras palabras, si su computadora está infectada, querrá tomar precauciones adicionales. No debe asumir que está limpio solo porque su antivirus eliminó lo que encontró. Probablemente sea una buena idea escanee su computadora con múltiples productos antivirus para garantizar la máxima detección. Es posible que también desee ejecutar un programa antivirus de arranque, que se ejecuta fuera de Windows. Dichos programas antivirus de arranque podrán detectar rootkits que se esconden de Windows e incluso del software que se ejecuta dentro de Windows. avast! ofrece la capacidad de crear rápidamente un CD de arranque o una unidad USB para escanear, al igual que muchos otros programas antivirus.

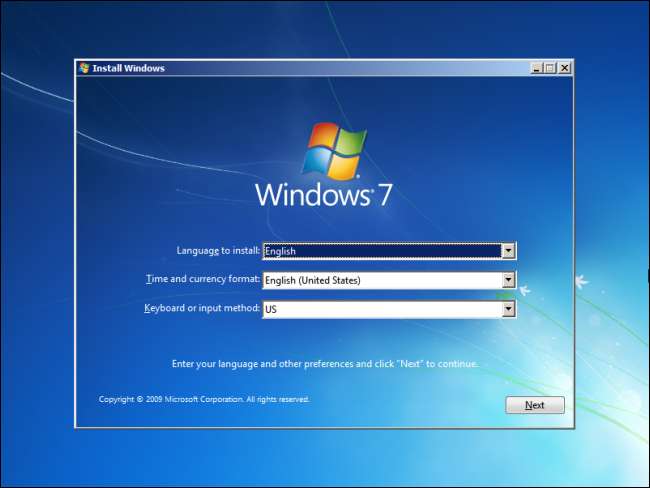

También puede querer reinstalar Windows (o usar la función Actualizar en Windows 8 ) para que su computadora vuelva a un estado limpio. Esto lleva más tiempo, especialmente si no tiene buenas copias de seguridad y no puede volver a funcionar rápidamente, pero esta es la única forma en que puede tener un 100% de confianza en que su sistema Windows no está infectado. Todo es cuestión de lo paranoico que quieras ser.

RELACIONADO: Beginner Geek: Cómo reinstalar Windows en su computadora

Descubra cómo llegó el malware

Si su computadora se infectó, el malware debe haber llegado de alguna manera. Deberá examinar la seguridad de su computadora y sus hábitos para evitar que se filtre más malware de la misma manera.

RELACIONADO: Seguridad informática básica: cómo protegerse de virus, piratas informáticos y ladrones

Windows es complejo. Por ejemplo, hay más de 50 tipos diferentes de extensiones de archivo potencialmente peligrosas que pueden contener malware Seguirle el rastro a. Intentamos cubrir muchos de las prácticas de seguridad más importantes que debe seguir , pero estas son algunas de las preguntas más importantes para hacer:

- ¿Estás usando un antivirus? - Si no tiene un antivirus instalado, debería hacerlo. Si tiene Microsoft Security Essentials (conocido como Windows Defender en Windows 8), es posible que desee cambiar a un antivirus diferente, como la versión gratuita de avast !. Al producto antivirus de Microsoft le ha ido muy mal en las pruebas .

- ¿Tiene Java instalado? - Java es una gran fuente de problemas de seguridad. La mayoría de las computadoras en Internet tienen instalada una versión vulnerable y desactualizada de Java, que permitiría que sitios web maliciosos instalen malware en su computadora. Si tiene Java instalado, desinstálelo . Si realmente necesita Java para algo (como Minecraft), al menos deshabilitar el complemento del navegador Java . Si no está seguro de si necesita Java, probablemente no lo necesite.

- ¿Hay algún complemento del navegador desactualizado? - Visitar Sitio web de verificación de complementos de Mozilla (sí, también funciona en otros navegadores, no solo en Firefox) y vea si tiene instalados complementos críticamente vulnerables. Si es así, asegúrese de actualizarlos o desinstalarlos. Probablemente no necesite complementos más antiguos como QuickTime o RealPlayer instalados en su computadora, aunque Flash todavía se usa ampliamente.

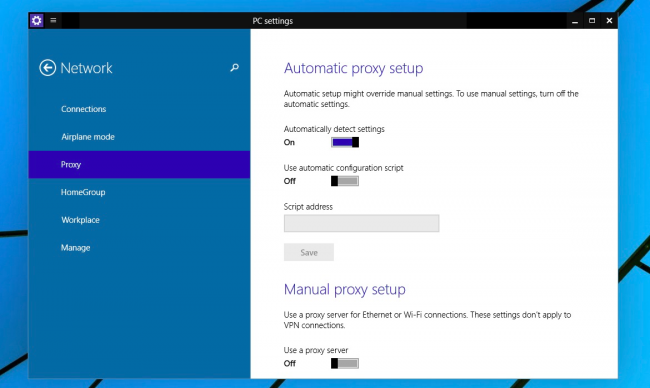

- ¿Su navegador web y sistema operativo están configurados para actualizarse automáticamente? - Debería instalar actualizaciones para Windows a través de Windows Update cuando aparezcan. Los navegadores web modernos están configurados para actualizarse automáticamente, por lo que deberían estar bien, a menos que haya hecho todo lo posible para deshabilitar las actualizaciones automáticas. Usar navegadores web obsoletos y versiones de Windows es peligroso.

- ¿Tienes cuidado con lo que corres? – Tenga cuidado al descargar software para asegurarse de no hacer clic accidentalmente en anuncios incompletos y descargar software dañino. Evite el software pirateado que pueda estar lleno de malware. No ejecute programas desde archivos adjuntos de correo electrónico. Tenga cuidado con lo que ejecuta y de dónde lo obtiene en general.

Si no puede averiguar cómo llegó el malware porque todo parece estar bien, no hay mucho más que pueda hacer. Intente seguir las prácticas de seguridad adecuadas.

También es posible que desee vigilar de cerca el estado de cuenta de su tarjeta de crédito durante un tiempo si hizo alguna compra en línea recientemente. Dado que ahora tanto malware está relacionado con el crimen organizado, los números de tarjetas de crédito son un objetivo popular.