Usar unidades USB confiables que posee en su sistema operativo actualizado y bien protegido es una cosa, pero ¿qué pasa si su mejor amigo pasa con su unidad USB y quiere que copie algunos archivos? ¿La unidad USB de su amigo representa algún riesgo para su sistema bien protegido o es simplemente un miedo infundado?

La sesión de preguntas y respuestas de hoy nos llega por cortesía de SuperUser, una subdivisión de Stack Exchange, una agrupación de sitios web de preguntas y respuestas impulsada por la comunidad.

Imagen cortesía de Wikimedia Commons .

La pregunta

El lector de superusuario E M quiere saber cuáles podrían ser los peligros de una unidad USB que no es de confianza:

Supongamos que alguien quiere que copie algunos archivos en su unidad USB. Estoy ejecutando Windows 7 x64 con todos los parches y la ejecución automática desactivada (a través de la política de grupo) Inserto la unidad USB, la abro en el Explorador de Windows y le copio algunos archivos. No ejecuto ni veo ninguno de los archivos existentes. ¿Qué cosas malas podrían pasar si hago esto?

¿Qué pasa si hago esto en Linux (digamos, Ubuntu)? Tenga en cuenta que estoy buscando detalles de riesgos específicos (si los hay), no "sería más seguro si no lo hace".

Si tiene un sistema que está actualizado y bien protegido, ¿existe algún riesgo de una unidad USB que no es de confianza si solo la conecta y copia archivos en ella, pero no hace nada más?

La respuesta

Los contribuyentes de superusuario sylvainulg, steve y Zan Lynx tienen la respuesta para nosotros. Primero, Sylvainulg:

De manera menos impresionante, su navegador de archivos GUI generalmente explorará archivos para crear miniaturas. Cualquier exploit basado en pdf, ttf, (inserte aquí el tipo de archivo compatible con Turing) que funcione en su sistema podría lanzarse pasivamente al soltar el archivo y esperar a que el renderizador de miniaturas lo escanee. Sin embargo, la mayoría de los exploits que conozco son para Windows, pero no subestime las actualizaciones de libjpeg.

Seguido por steve:

Hay varios paquetes de seguridad que me permiten configurar un script AutoRun para Linux O Windows, ejecutando automáticamente mi malware tan pronto como lo conecte. ¡Es mejor no conectar dispositivos en los que no confía!

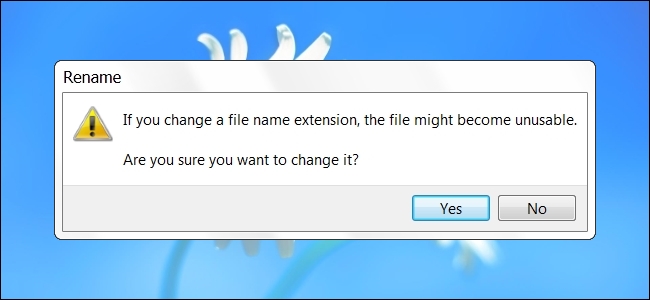

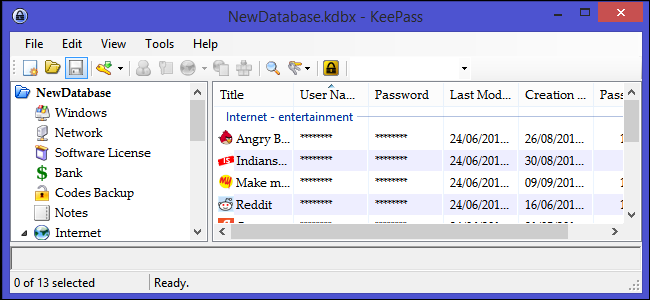

Tenga en cuenta que puedo adjuntar software malintencionado a prácticamente cualquier tipo de ejecutable que desee y para prácticamente cualquier sistema operativo. Con AutoRun desactivado, DEBE estar seguro, pero OTRA VEZ, no confío en los dispositivos sobre los que soy un poco escéptico.

Para ver un ejemplo de lo que puede hacer esto, consulte El kit de herramientas del ingeniero social (SET) .

La ÚNICA forma de estar realmente seguro es iniciar una distribución de Linux en vivo con el disco duro desconectado, montar la unidad USB y echar un vistazo. Aparte de eso, estás tirando los dados.

Como han sugerido otros, es imprescindible que desactive la conexión a red. No ayuda si su disco duro está seguro y toda su red se ve comprometida.

Y nuestra respuesta final de Zan Lynx:

Otro peligro es que Linux intentará montar cualquier cosa (broma suprimida aquí) .

Algunos de los controladores del sistema de archivos no están libres de errores. Lo que significa que un pirata informático podría encontrar un error en, digamos, squashfs, minix, befs, cramfs o udf. Entonces, el hacker podría crear un sistema de archivos que aproveche el error para hacerse cargo de un kernel de Linux y ponerlo en una unidad USB.

En teoría, esto también podría sucederle a Windows. Un error en el controlador FAT, NTFS, CDFS o UDF podría abrir Windows a una toma de control.

Como puede ver en las respuestas anteriores, siempre existe la posibilidad de riesgo para la seguridad de su sistema, pero dependerá de quién (o qué) haya tenido acceso a la unidad USB en cuestión.

¿Tiene algo que agregar a la explicación? Habla en los comentarios. ¿Quieres leer más respuestas de otros usuarios de Stack Exchange expertos en tecnología? Consulte el hilo de discusión completo aquí .