Usar unidades USB confiáveis que você possui em seu sistema operacional atualizado e bem protegido é uma coisa, mas e se seu melhor amigo aparecer com a unidade USB e quiser que você copie alguns arquivos para ela? A unidade USB do seu amigo representa algum risco para o seu sistema bem protegido ou é apenas um medo infundado?

A sessão de perguntas e respostas de hoje chega até nós como cortesia do SuperUser - uma subdivisão do Stack Exchange, um grupo de sites de perguntas e respostas voltado para a comunidade

Imagem cortesia de Wikimedia Commons .

A questão

O leitor SuperUser E M quer saber quais podem ser os perigos de uma unidade USB não confiável:

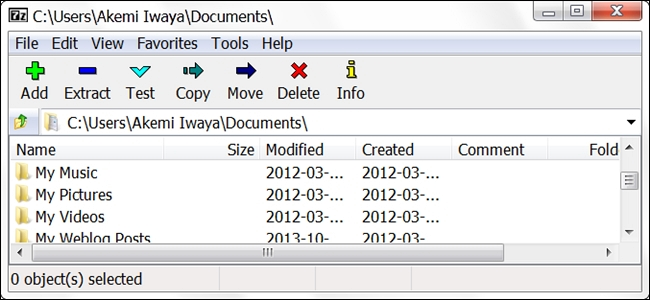

Suponha que alguém queira que eu copie alguns arquivos para sua unidade USB. Estou executando o Windows 7 x64 totalmente corrigido com AutoRun desativado (via Política de Grupo). Eu insiro a unidade USB, abro no Windows Explorer e copio alguns arquivos para ela. Eu não corro ou vejo nenhum dos arquivos existentes. Que coisas ruins podem acontecer se eu fizer isso?

E se eu fizer isso no Linux (digamos, Ubuntu)? Observe que estou procurando detalhes de riscos específicos (se houver), não "seria mais seguro se você não fizesse isso".

Se você tem um sistema atualizado e bem protegido, há riscos de uma unidade USB não confiável se você apenas conectá-la e copiar os arquivos para ela, mas não fizer mais nada?

A resposta

Os contribuidores SuperUser sylvainulg, steve e Zan Lynx têm a resposta para nós. Primeiro, sylvainulg:

Menos impressionante, seu navegador de arquivos GUI normalmente explorará arquivos para criar miniaturas. Qualquer exploit baseado em pdf, baseado em ttf (insira o tipo de arquivo com capacidade de Turing aqui) que funcione em seu sistema poderia ser iniciado passivamente descartando o arquivo e esperando que ele seja examinado pelo renderizador de miniaturas. A maioria dos exploits que eu conheço são para Windows, mas não subestime as atualizações para libjpeg.

Seguido por Steve:

Existem vários pacotes de segurança que me permitem configurar um script AutoRun para Linux OU Windows, executando automaticamente meu malware assim que você o conecta. É melhor não conectar dispositivos em que você não confia!

Tenha em mente que posso anexar software malicioso a praticamente qualquer tipo de executável que eu quiser e para praticamente qualquer sistema operacional. Com o AutoRun desativado, você DEVE estar seguro, mas NOVAMENTE, não confio em dispositivos sobre os quais sou um pouco cético.

Para obter um exemplo do que pode fazer isso, verifique The Social-Engineer Toolkit (SET) .

A ÚNICA maneira de estar realmente seguro é inicializar uma distribuição Linux ativa com seu disco rígido desconectado, montar o drive USB e dar uma olhada. Fora isso, você está jogando os dados.

Como sugerido por outros, é obrigatório desativar a rede. Não ajuda se o seu disco rígido estiver seguro e toda a sua rede ficar comprometida.

E nossa resposta final de Zan Lynx:

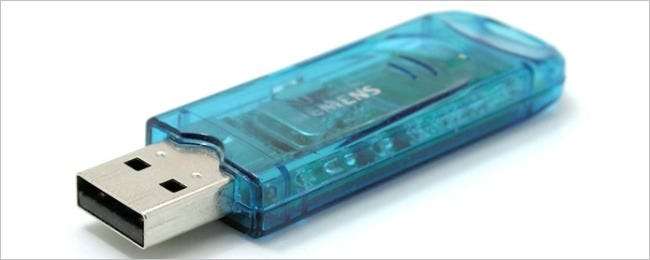

Outro perigo é que o Linux tente montar qualquer coisa (piada suprimida aqui) .

Alguns dos drivers do sistema de arquivos não estão livres de erros. O que significa que um hacker pode encontrar um bug em, digamos, squashfs, minix, befs, cramfs ou udf. Em seguida, o hacker pode criar um sistema de arquivos que explora o bug para assumir o controle de um kernel do Linux e colocá-lo em um drive USB.

Teoricamente, isso também poderia acontecer com o Windows. Um bug no driver FAT, NTFS, CDFS ou UDF pode abrir o Windows para uma aquisição.

Como você pode ver pelas respostas acima, sempre existe a possibilidade de risco para a segurança do seu sistema, mas vai depender de quem (ou o quê) teve acesso ao drive USB em questão.

Tem algo a acrescentar à explicação? Som desligado nos comentários. Quer ler mais respostas de outros usuários do Stack Exchange com experiência em tecnologia? Confira o tópico de discussão completo aqui .