Εάν ένας από τους κωδικούς πρόσβασής σας έχει παραβιαστεί, αυτό σημαίνει αυτόματα ότι έχουν παραβιαστεί και οι άλλοι κωδικοί πρόσβασης; Ενώ υπάρχουν αρκετές μεταβλητές στο παιχνίδι, η ερώτηση είναι μια ενδιαφέρουσα ματιά στο τι κάνει έναν κωδικό πρόσβασης ευάλωτο και τι μπορείτε να κάνετε για να προστατευτείτε.

Η σημερινή συνεδρία Ερωτήσεων & Απαντήσεων μας προσφέρει ευγενική προσφορά του SuperUser - μιας υποδιαίρεσης του Stack Exchange, μιας κοινότητας ομαδοποίησης ιστότοπων Q&A.

Το ερώτημα

Ο αναγνώστης του SuperUser Michael McGowan είναι περίεργος για το πόσο μακριά φτάνει ο αντίκτυπος μιας παραβίασης ενός κωδικού πρόσβασης. αυτός γράφει:

Ας υποθέσουμε ότι ένας χρήστης χρησιμοποιεί έναν ασφαλή κωδικό πρόσβασης στον ιστότοπο Α και έναν διαφορετικό αλλά παρόμοιο ασφαλή κωδικό πρόσβασης στον ιστότοπο Β. Ίσως κάτι παρόμοιο

mySecure12 # Κωδικός πρόσβασηςAστον ιστότοπο Α καιmySecure12 # Κωδικός πρόσβασηςBστον ιστότοπο Β (μη διστάσετε να χρησιμοποιήσετε έναν διαφορετικό ορισμό της «ομοιότητας» εάν έχει νόημα).Ας υποθέσουμε λοιπόν ότι ο κωδικός πρόσβασης για τον ιστότοπο Α έχει παραβιαστεί… ίσως ένας κακόβουλος υπάλληλος του ιστότοπου Α ή μια διαρροή ασφαλείας. Αυτό σημαίνει ότι ο κωδικός πρόσβασης του ιστότοπου Β έχει επίσης παραβιαστεί ή δεν υπάρχει «ομοιότητα κωδικού πρόσβασης» σε αυτό το πλαίσιο; Έχει σημασία αν ο συμβιβασμός στον ιστότοπο Α ήταν διαρροή απλού κειμένου ή έκδοση κατακερματισμού;

Πρέπει ο Μιχαήλ να ανησυχεί αν η υποθετική του κατάσταση τελειώσει;

Η απάντηση

Οι συνεισφέροντες του SuperUser βοήθησαν στην επίλυση του προβλήματος για τον Michael. Ο συνεργάτης του Superuser Queso γράφει:

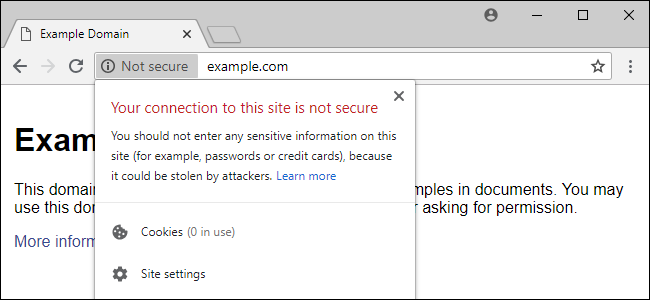

Για να απαντήσετε πρώτα στο τελευταίο μέρος: Ναι, θα έκανε τη διαφορά εάν τα δεδομένα που αποκαλύφθηκαν ήταν καθαρό κείμενο έναντι κατακερματισμού. Σε ένα κατακερματισμό, εάν αλλάξετε έναν μόνο χαρακτήρα, ολόκληρο το κατακερματισμό είναι εντελώς διαφορετικό. Ο μόνος τρόπος με τον οποίο ένας εισβολέας θα γνώριζε τον κωδικό πρόσβασης είναι να βίαζε τη δύναμη του κατακερματισμού (όχι αδύνατο, ειδικά αν ο κατακερματισμός δεν είναι αλατωμένος. πίνακες ουράνιων τόξων ).

Όσον αφορά την ερώτηση ομοιότητας, θα εξαρτηθεί από το τι ξέρει ο εισβολέας για εσάς. Εάν λάβω τον κωδικό πρόσβασής σας στον ιστότοπο Α και αν ξέρω ότι χρησιμοποιείτε συγκεκριμένα μοτίβα για τη δημιουργία ονομάτων χρήστη ή κάτι τέτοιο, ενδέχεται να δοκιμάσω τις ίδιες συμβάσεις για τους κωδικούς πρόσβασης σε ιστότοπους που χρησιμοποιείτε.

Εναλλακτικά, στους κωδικούς πρόσβασης που δίνετε παραπάνω, εάν εγώ ως εισβολέας βλέπω ένα προφανές μοτίβο που μπορώ να χρησιμοποιήσω για να διαχωρίσω ένα τμήμα του κωδικού πρόσβασης για συγκεκριμένο ιστότοπο από το γενικό τμήμα κωδικού πρόσβασης, σίγουρα θα προσαρμόσω αυτό το τμήμα μιας επίθεσης προσαρμοσμένου κωδικού πρόσβασης. σε εσένα.

Για παράδειγμα, ας υποθέσουμε ότι έχετε έναν εξαιρετικά ασφαλή κωδικό πρόσβασης, όπως το 58htg% HF! C. Για να χρησιμοποιήσετε αυτόν τον κωδικό πρόσβασης σε διαφορετικούς ιστότοπους, προσθέτετε ένα στοιχείο για συγκεκριμένο ιστότοπο στην αρχή, έτσι ώστε να έχετε κωδικούς πρόσβασης όπως: facebook58htg% HF! C, wellsfargo58htg% HF! C ή gmail58htg% HF! C, μπορείτε να στοιχηματίσετε εάν χαράξτε το facebook σας και λάβετε το facebook58htg% HF! c Πρόκειται να δω αυτό το μοτίβο και να το χρησιμοποιήσω σε άλλους ιστότοπους που βρίσκω ότι μπορείτε να χρησιμοποιήσετε.

Όλα καταλήγουν σε μοτίβα. Θα δει ο εισβολέας ένα μοτίβο στο τμήμα συγκεκριμένου ιστότοπου και στο γενικό τμήμα του κωδικού πρόσβασής σας;

Ένας άλλος συνεργάτης του Superuser, ο Michael Trausch, εξηγεί πώς στις περισσότερες περιπτώσεις η υποθετική κατάσταση δεν προκαλεί μεγάλη ανησυχία:

Για να απαντήσετε πρώτα στο τελευταίο μέρος: Ναι, θα έκανε τη διαφορά εάν τα δεδομένα που αποκαλύφθηκαν ήταν καθαρό κείμενο έναντι κατακερματισμού. Σε ένα κατακερματισμό, εάν αλλάξετε έναν μόνο χαρακτήρα, ολόκληρο το κατακερματισμό είναι εντελώς διαφορετικό. Ο μόνος τρόπος με τον οποίο ένας εισβολέας θα γνώριζε τον κωδικό πρόσβασης είναι να βίαζε τη δύναμη του κατακερματισμού (όχι αδύνατο, ειδικά αν ο κατακερματισμός δεν είναι αλατωμένος. πίνακες ουράνιων τόξων ).

Όσον αφορά την ερώτηση ομοιότητας, θα εξαρτηθεί από το τι ξέρει ο εισβολέας για εσάς. Εάν λάβω τον κωδικό πρόσβασής σας στον ιστότοπο Α και αν ξέρω ότι χρησιμοποιείτε συγκεκριμένα μοτίβα για τη δημιουργία ονομάτων χρήστη ή κάτι τέτοιο, ενδέχεται να δοκιμάσω τις ίδιες συμβάσεις για τους κωδικούς πρόσβασης σε ιστότοπους που χρησιμοποιείτε.

Εναλλακτικά, στους κωδικούς πρόσβασης που δίνετε παραπάνω, εάν εγώ ως εισβολέας βλέπω ένα προφανές μοτίβο που μπορώ να χρησιμοποιήσω για να διαχωρίσω ένα τμήμα του κωδικού πρόσβασης για συγκεκριμένο ιστότοπο από το γενικό τμήμα κωδικού πρόσβασης, σίγουρα θα προσαρμόσω αυτό το τμήμα μιας επίθεσης προσαρμοσμένου κωδικού πρόσβασης. σε εσένα.

Για παράδειγμα, ας υποθέσουμε ότι έχετε έναν εξαιρετικά ασφαλή κωδικό πρόσβασης, όπως το 58htg% HF! C. Για να χρησιμοποιήσετε αυτόν τον κωδικό πρόσβασης σε διαφορετικούς ιστότοπους, προσθέτετε ένα στοιχείο για συγκεκριμένο ιστότοπο στην αρχή, έτσι ώστε να έχετε κωδικούς πρόσβασης όπως: facebook58htg% HF! C, wellsfargo58htg% HF! C ή gmail58htg% HF! C, μπορείτε να στοιχηματίσετε εάν χαράξτε το facebook σας και λάβετε το facebook58htg% HF! c Πρόκειται να δω αυτό το μοτίβο και να το χρησιμοποιήσω σε άλλους ιστότοπους που βρίσκω ότι μπορείτε να χρησιμοποιήσετε.

Όλα καταλήγουν σε μοτίβα. Θα δει ο εισβολέας ένα μοτίβο στο τμήμα συγκεκριμένου ιστότοπου και στο γενικό τμήμα του κωδικού πρόσβασής σας;

Εάν ανησυχείτε ότι η τρέχουσα λίστα κωδικών πρόσβασης δεν είναι αρκετά διαφορετική και τυχαία, σας συνιστούμε να ρίξετε μια ματιά στον ολοκληρωμένο οδηγό ασφαλείας κωδικού πρόσβασης: Τρόπος ανάκτησης μετά από συμβιβασμό του κωδικού πρόσβασης ηλεκτρονικού ταχυδρομείου . Αναδιαμορφώνοντας τις λίστες κωδικών πρόσβασής σας σαν να έχει παραβιαστεί η μητέρα όλων των κωδικών πρόσβασης, ο κωδικός πρόσβασής σας ηλεκτρονικού ταχυδρομείου, είναι εύκολο να επιταχύνετε γρήγορα το χαρτοφυλάκιό σας.

Έχετε κάτι να προσθέσετε στην εξήγηση; Ακούστε στα σχόλια. Θέλετε να διαβάσετε περισσότερες απαντήσεις από άλλους χρήστες τεχνολογίας Stack Exchange; Δείτε ολόκληρο το νήμα συζήτησης εδώ .