Dacă una dintre parolele dvs. este compromisă, înseamnă asta în mod automat că și celelalte parole sunt compromise? Deși există destul de multe variabile în joc, întrebarea este o privire interesantă asupra a ceea ce face o parolă vulnerabilă și ce puteți face pentru a vă proteja.

Sesiunea de Întrebări și Răspunsuri de astăzi ne vine prin amabilitatea SuperUser - o subdiviziune a Stack Exchange, un grup comunitar de site-uri de întrebări și răspunsuri.

Intrebarea

Cititorul SuperUser, Michael McGowan, este curios cât de departe este impactul unei încălcări a unei singure parole; el scrie:

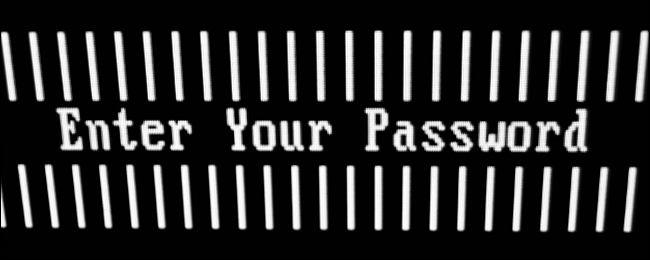

Să presupunem că un utilizator folosește o parolă sigură la site-ul A și o parolă sigură diferită, dar similară la site-ul B. Poate ceva de genul

mySecure12 # PasswordApe site-ul A șimySecure12 # PasswordBpe site-ul B (nu ezitați să utilizați o definiție diferită a „similitudinii” dacă are sens).Să presupunem că parola site-ului A este cumva compromisă ... poate un angajat rău intenționat al site-ului A sau o scurgere de securitate. Înseamnă aceasta că și parola site-ului B a fost compromisă în mod efectiv sau nu există așa ceva ca „asemănarea parolei” în acest context? Are vreo importanță dacă compromisul de pe site-ul A a fost o scurgere de text simplu sau o versiune hash?

Ar trebui Michael să se îngrijoreze dacă situația sa ipotetică se va întâmpla?

Răspunsul

Contribuitorii SuperUser au contribuit la clarificarea problemei pentru Michael. Contribuitorul superutilizatorului Queso scrie:

Pentru a răspunde mai întâi la ultima parte: Da, ar face o diferență dacă datele dezvăluite ar fi text clar vs. Într-un hash, dacă schimbați un singur caracter, întregul hash este complet diferit. Singurul mod în care un atacator ar ști parola este să forțeze brutal hash-ul (nu este imposibil, mai ales dacă hash-ul este nesărat. Vezi mese curcubeu ).

În ceea ce privește întrebarea similarității, ar depinde de ceea ce știe atacatorul despre tine. Dacă primesc parola dvs. pe site-ul A și dacă știu că utilizați anumite modele pentru crearea numelor de utilizator sau altele, aș putea încerca aceleași convenții cu privire la parolele de pe site-urile pe care le utilizați.

Alternativ, în parolele pe care le dați mai sus, dacă eu, ca atacator, văd un model evident pe care îl pot folosi pentru a separa o porțiune specifică site-ului de parolă de porțiunea de parolă generică, voi face cu siguranță acea parte a unui atac de parolă personalizat adaptat pentru tine.

De exemplu, spuneți că aveți o parolă foarte sigură, cum ar fi 58htg% HF! C. Pentru a utiliza această parolă pe diferite site-uri, adăugați un articol specific site-ului la început, astfel încât să aveți parole precum: facebook58htg% HF! C, wellsfargo58htg% HF! C sau gmail58htg% HF! C, puteți paria dacă hack Facebook-ul tău și obține facebook58htg% HF! c Voi vedea acel model și îl voi folosi pe alte site-uri pe care consider că le-ai putea folosi.

Totul se reduce la tipare. Atacatorul va vedea un model în porțiunea specifică site-ului și în porțiunea generică a parolei dvs.?

Un alt colaborator al superutilizatorului, Michael Trausch, explică modul în care în majoritatea situațiilor situația ipotetică nu este un motiv de îngrijorare:

Pentru a răspunde mai întâi la ultima parte: Da, ar face o diferență dacă datele dezvăluite ar fi text clar vs. Într-un hash, dacă schimbați un singur caracter, întregul hash este complet diferit. Singurul mod în care un atacator ar ști parola este să forțeze brutal hash-ul (nu este imposibil, mai ales dacă hash-ul este nesărat. Vezi mese curcubeu ).

În ceea ce privește întrebarea similarității, ar depinde de ceea ce știe atacatorul despre tine. Dacă primesc parola dvs. pe site-ul A și dacă știu că utilizați anumite modele pentru crearea numelor de utilizator sau altele, aș putea încerca aceleași convenții cu privire la parolele de pe site-urile pe care le utilizați.

Alternativ, în parolele pe care le dați mai sus, dacă eu, ca atacator, văd un model evident pe care îl pot folosi pentru a separa o porțiune specifică site-ului de parolă de porțiunea de parolă generică, voi face cu siguranță acea parte a unui atac de parolă personalizat adaptat pentru tine.

De exemplu, spuneți că aveți o parolă foarte sigură, cum ar fi 58htg% HF! C. Pentru a utiliza această parolă pe diferite site-uri, adăugați un articol specific site-ului la început, astfel încât să aveți parole precum: facebook58htg% HF! C, wellsfargo58htg% HF! C sau gmail58htg% HF! C, puteți paria dacă hack Facebook-ul tău și obține facebook58htg% HF! c Voi vedea acel model și îl voi folosi pe alte site-uri pe care consider că le-ai putea folosi.

Totul se reduce la tipare. Atacatorul va vedea un model în porțiunea specifică site-ului și în porțiunea generică a parolei dvs.?

Dacă vă îngrijorează faptul că lista actuală de parole nu este suficient de diversă și aleatorie, vă recomandăm să consultați ghidul nostru complet de securitate a parolelor: Cum să vă recuperați după ce parola de e-mail este compromisă . Reelaborând listele de parole ca și cum mama tuturor parolelor, parola de e-mail, a fost compromisă, este ușor să vă aduceți rapid portofoliul de parole la viteză.

Aveți ceva de adăugat la explicație? Sună în comentarii. Doriți să citiți mai multe răspunsuri de la alți utilizatori ai Stack Exchange? Consultați aici firul complet de discuție .