यदि आपके किसी पासवर्ड से छेड़छाड़ की जाती है, तो क्या इसका मतलब यह है कि आपके अन्य पासवर्डों से भी समझौता किया जाता है? जबकि खेलने में काफी कुछ चर हैं, सवाल यह दिलचस्प है कि पासवर्ड को कमजोर बनाने के लिए और आप अपनी सुरक्षा के लिए क्या कर सकते हैं।

आज का प्रश्न और उत्तर सत्र सुपरयूज़र के सौजन्य से आता है - स्टैक एक्सचेंज का एक उपखंड, क्यू एंड ए वेब साइटों की एक सामुदायिक-ड्राइव ग्रुपिंग।

प्रश्न

सुपरयूज़र रीडर माइकल मैकगोवन उत्सुक है कि सिंगल पासवर्ड ब्रीच के प्रभाव तक कितनी दूर तक पहुंचा जा सकता है; वह लिखता है:

मान लीजिए कि उपयोगकर्ता साइट A पर एक सुरक्षित पासवर्ड और साइट B पर एक अलग लेकिन समान सुरक्षित पासवर्ड का उपयोग करता है। शायद कुछ ऐसा ही हो

mySecure12 # पासवर्डसाइट ए और परmySecure12 # PasswordBसाइट बी पर ("समानता" की एक अलग परिभाषा का उपयोग करने के लिए स्वतंत्र महसूस करें यदि यह समझ में आता है)।मान लीजिए कि साइट ए के लिए पासवर्ड किसी तरह समझौता किया गया है ... शायद साइट ए का दुर्भावनापूर्ण कर्मचारी या सुरक्षा रिसाव। क्या इसका मतलब यह है कि साइट बी के पासवर्ड के साथ प्रभावी रूप से समझौता किया गया है, या इस संदर्भ में "पासवर्ड समानता" जैसी कोई चीज नहीं है? क्या इससे कोई फर्क पड़ता है कि साइट ए पर समझौता एक सादा पाठ लीक या एक हैशेड संस्करण था?

क्या माइकल को चिंता करनी चाहिए कि क्या उसकी काल्पनिक स्थिति गुजरती है?

उत्तर

सुपरयूज़र योगदानकर्ताओं ने माइकल के लिए इस मुद्दे को स्पष्ट करने में मदद की। सुपरसुपर योगदानकर्ता कुएसो लिखते हैं:

पहले अंतिम भाग का उत्तर देने के लिए: हाँ, यह स्पष्ट होगा कि यदि डेटा का खुलासा किया गया तो स्पष्ट बनाम हैशेड। एक हैश में, यदि आप किसी एकल वर्ण को बदलते हैं, तो पूरा हैश पूरी तरह से अलग होता है। जिस तरह से एक हमलावर को पता होता है कि पासवर्ड हैश को भंग करने के लिए है (असंभव नहीं है, खासकर अगर हैश अनसोल्ड है)। इंद्रधनुष की मेज ).

जहाँ तक समानता का सवाल है, यह इस बात पर निर्भर करेगा कि हमलावर आपके बारे में क्या जानता है। यदि मुझे साइट A पर आपका पासवर्ड मिलता है और अगर मुझे पता है कि आप उपयोगकर्ता नाम या इस तरह के बनाने के लिए कुछ पैटर्न का उपयोग करते हैं, तो मैं आपके द्वारा उपयोग की जाने वाली साइटों पर पासवर्ड पर उन्हीं सम्मेलनों की कोशिश कर सकता हूं।

वैकल्पिक रूप से, आपके द्वारा दिए गए पासवर्ड में, यदि मैं एक हमलावर के रूप में एक स्पष्ट पैटर्न देखता हूं, जिसका उपयोग मैं पासवर्ड के साइट-विशिष्ट हिस्से को जेनेरिक पासवर्ड भाग से अलग करने के लिए कर सकता हूं, तो मैं निश्चित रूप से कस्टम पासवर्ड हमले के उस हिस्से को अनुरूप बनाऊंगा आप को।

उदाहरण के लिए, मान लें कि आपके पास 58htg% HF! C जैसे सुपर सिक्योर पासवर्ड हैं। अलग-अलग साइटों पर इस पासवर्ड का उपयोग करने के लिए, आप शुरुआत में एक साइट-विशिष्ट आइटम जोड़ते हैं, ताकि आपके पास पासवर्ड हों जैसे: facebook58g% HF! C, wellsfargo58htg% HF! C, या gmail58htg% HF-c, अगर आप I अपने फेसबुक को हैक करें और facebook58htg% HF प्राप्त करें! c मैं उस पैटर्न को देखने जा रहा हूं और इसे अन्य साइटों पर उपयोग कर रहा हूं, मुझे लगता है कि आप उपयोग कर सकते हैं।

यह सब पैटर्न के लिए नीचे आता है। क्या हमलावर आपके पासवर्ड के साइट-विशिष्ट भाग और सामान्य भाग में एक पैटर्न देखेगा?

एक अन्य सुपरयूज़र योगदानकर्ता, माइकल ट्रैश, बताते हैं कि ज्यादातर स्थितियों में काल्पनिक स्थिति चिंता का बहुत कारण नहीं है:

पहले अंतिम भाग का उत्तर देने के लिए: हाँ, यह स्पष्ट होगा कि यदि डेटा का खुलासा किया गया तो स्पष्ट बनाम हैशेड। एक हैश में, यदि आप किसी एकल वर्ण को बदलते हैं, तो पूरा हैश पूरी तरह से अलग होता है। जिस तरह से एक हमलावर को पता होता है कि पासवर्ड हैश को भंग करने के लिए है (असंभव नहीं है, खासकर अगर हैश अनसोल्ड है)। इंद्रधनुष की मेज ).

जहाँ तक समानता का सवाल है, यह इस बात पर निर्भर करेगा कि हमलावर आपके बारे में क्या जानता है। यदि मुझे साइट A पर आपका पासवर्ड मिलता है और अगर मुझे पता है कि आप उपयोगकर्ता नाम या इस तरह के बनाने के लिए कुछ पैटर्न का उपयोग करते हैं, तो मैं आपके द्वारा उपयोग की जाने वाली साइटों पर पासवर्ड पर उन्हीं सम्मेलनों की कोशिश कर सकता हूं।

वैकल्पिक रूप से, आपके द्वारा दिए गए पासवर्ड में, यदि मैं एक हमलावर के रूप में एक स्पष्ट पैटर्न देखता हूं, जिसका उपयोग मैं पासवर्ड के साइट-विशिष्ट हिस्से को जेनेरिक पासवर्ड भाग से अलग करने के लिए कर सकता हूं, तो मैं निश्चित रूप से कस्टम पासवर्ड हमले के उस हिस्से को अनुरूप बनाऊंगा आप को।

उदाहरण के लिए, मान लें कि आपके पास 58htg% HF! C जैसे सुपर सिक्योर पासवर्ड हैं। अलग-अलग साइटों पर इस पासवर्ड का उपयोग करने के लिए, आप शुरुआत में एक साइट-विशिष्ट आइटम जोड़ते हैं, ताकि आपके पास पासवर्ड हों जैसे: facebook58g% HF! C, wellsfargo58htg% HF! C, या gmail58htg% HF-c, अगर आप I अपने फेसबुक को हैक करें और facebook58htg% HF प्राप्त करें! c मैं उस पैटर्न को देखने जा रहा हूं और इसे अन्य साइटों पर उपयोग कर रहा हूं, मुझे लगता है कि आप उपयोग कर सकते हैं।

यह सब पैटर्न के लिए नीचे आता है। क्या हमलावर आपके पासवर्ड के साइट-विशिष्ट भाग और सामान्य भाग में एक पैटर्न देखेगा?

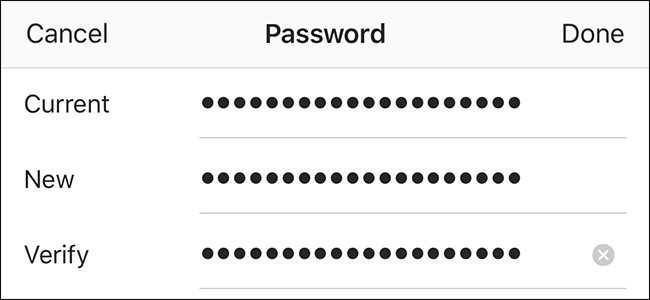

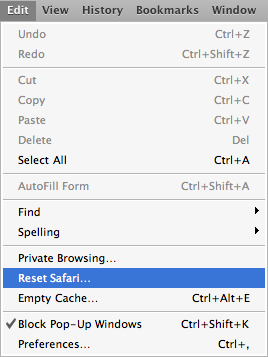

यदि आप चिंतित हैं कि आप वर्तमान पासवर्ड सूची में विविध और यादृच्छिक रूप से पर्याप्त नहीं हैं, तो हम अत्यधिक हमारे व्यापक पासवर्ड सुरक्षा गाइड की जाँच करने की सलाह देते हैं: अपने ईमेल पासवर्ड के बाद पुनर्प्राप्त करने के लिए कैसे समझौता किया है । आपकी पासवर्ड सूचियों को फिर से काम करने के रूप में यदि सभी पासवर्डों की माँ, आपके ईमेल पासवर्ड से समझौता किया गया है, तो आपके पासवर्ड पोर्टफोलियो को तेज़ी से लाना आसान है।

स्पष्टीकरण में कुछ जोड़ना है? टिप्पणियों में ध्वनि बंद। अन्य टेक-सेवी स्टैक एक्सचेंज उपयोगकर्ताओं से अधिक जवाब पढ़ना चाहते हैं? पूरी चर्चा धागा यहाँ देखें .