BitTorrent consomme 12% du trafic Internet total en Amérique du Nord et 36% du trafic total dans la région Asie-Pacifique, selon une étude de 2012 . C'est tellement populaire que le nouveau «Système d’alerte aux droits d’auteur» cible uniquement le trafic BitTorrent.

BitTorrent est peut-être populairement connu comme une méthode de piratage, mais ce n'est pas seulement pour les pirates. Il s’agit d’un protocole peer-to-peer utile et décentralisé qui présente des avantages significatifs par rapport aux autres protocoles dans de nombreuses situations.

Cet article vous aidera à comprendre le fonctionnement du protocole BitTorrent et pourquoi ce n’est pas seulement un outil de piratage. Nous avons déjà expliqué comment démarrer avec BitTorrent .

Comment fonctionne BitTorrent

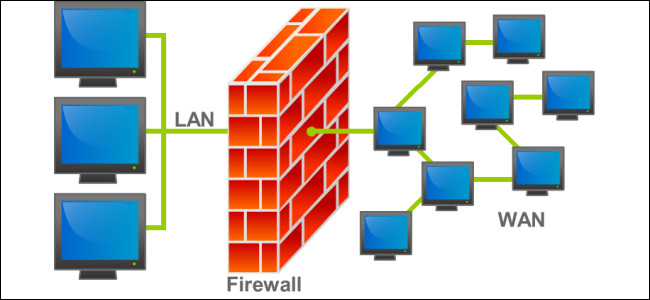

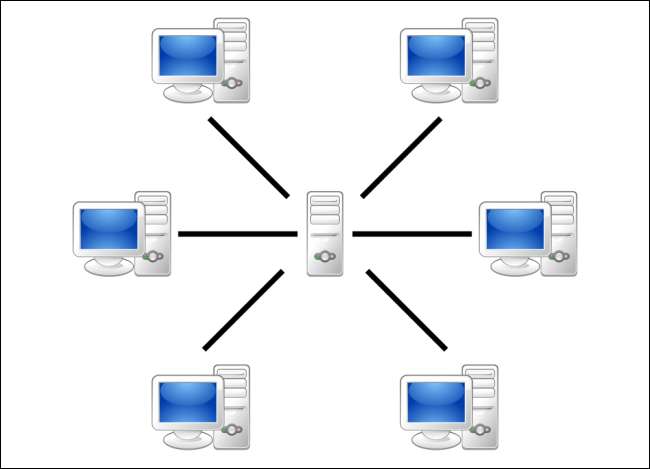

Lorsque vous téléchargez une page Web comme celle-ci, votre ordinateur se connecte au serveur Web et télécharge les données directement à partir de ce serveur. Chaque ordinateur qui télécharge les données les télécharge à partir du serveur central de la page Web. C'est la part du trafic sur le Web.

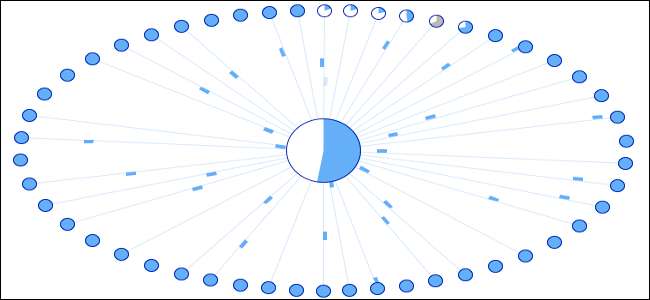

BitTorrent est un protocole peer-to-peer, ce qui signifie que les ordinateurs d'un «essaim» BitTorrent (un groupe d'ordinateurs téléchargeant et téléchargeant le même torrent) transfèrent des données entre eux sans avoir besoin d'un serveur central.

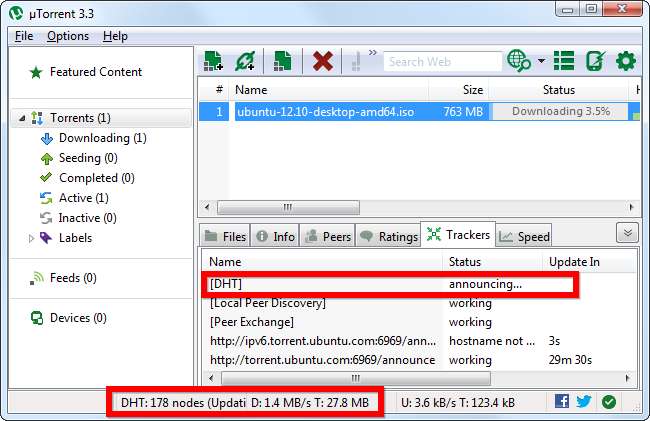

Traditionnellement, un ordinateur rejoint un essaim BitTorrent en chargeant un fichier .torrent dans un client BitTorrent. Le client BitTorrent contacte un «tracker» spécifié dans le fichier .torrent. Le tracker est un serveur spécial qui assure le suivi des ordinateurs connectés. Le tracker partage leurs adresses IP avec d'autres clients BitTorrent dans l'essaim, leur permettant de se connecter les uns aux autres.

Une fois connecté, un client BitTorrent télécharge des morceaux de fichiers dans le torrent en petits morceaux, téléchargeant toutes les données qu'il peut obtenir. Une fois que le client BitTorrent a des données, il peut alors commencer à télécharger ces données vers d'autres clients BitTorrent dans l'essaim. De cette façon, tout le monde télécharge un torrent télécharge également le même torrent. Cela accélère la vitesse de téléchargement de tout le monde. Si 10 000 personnes téléchargent le même fichier, cela ne met pas beaucoup de stress sur un serveur central. Au lieu de cela, chaque téléchargeur contribue à la bande passante de téléchargement vers d'autres téléchargeurs, garantissant que le torrent reste rapide.

Surtout, les clients BitTorrent ne téléchargent jamais de fichiers à partir du tracker lui-même. Le tracker participe au torrent uniquement en gardant une trace des clients BitTorrent connectés à l'essaim, et non en téléchargeant ou en téléchargeant des données.

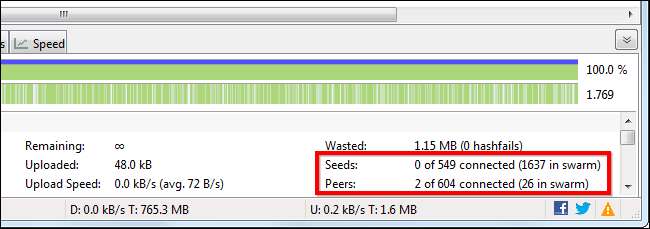

Sangsues et semeurs

Les utilisateurs qui téléchargent depuis un essaim de BitTorrent sont communément appelés «leechers» ou «pairs». Les utilisateurs qui restent connectés à un essaim de BitTorrent même après avoir téléchargé le fichier complet, contribuant ainsi davantage à leur bande passante de téléchargement afin que d'autres personnes puissent continuer à télécharger le fichier, sont appelés «semeurs». Pour qu'un torrent soit téléchargeable, un semeur - qui possède une copie complète de tous les fichiers du torrent - doit initialement rejoindre l'essaim afin que les autres utilisateurs puissent télécharger les données. Si un torrent n'a pas de seeders, il ne sera pas possible de télécharger - aucun utilisateur connecté ne possède le fichier complet.

Les clients BitTorrent récompensent les autres clients qui téléchargent, préférant envoyer des données à des clients qui fournissent plus de bande passante de téléchargement plutôt que d'envoyer des données aux clients qui téléchargent à une vitesse très lente. Cela accélère les temps de téléchargement de l'essaim dans son ensemble et récompense les utilisateurs qui fournissent plus de bande passante de téléchargement.

Traqueurs de torrent et torrents sans traqueur

Récemment, un système torrent décentralisé «sans tracker» permet aux clients BitTorrent de communiquer entre eux sans avoir besoin de serveurs centraux. Les clients BitTorrent utilisent pour cela la technologie de table de hachage distribuée (DHT), chaque client BitTorrent fonctionnant comme un nœud DHT. Lorsque vous ajoutez un torrent à l'aide d'un «lien magnétique», le nœud DHT contacte les nœuds voisins et ces autres nœuds contactent d'autres nœuds jusqu'à ce qu'ils trouvent les informations sur le torrent.

Comme la spécification du protocole DHT dit: «En fait, chaque pair devient un tracker.» Cela signifie que les clients BitTorrent n'ont plus besoin d'un serveur central gérant un essaim. Au lieu de cela, BitTorrent devient un système de transfert de fichiers peer-to-peer entièrement décentralisé.

DHT peut également fonctionner avec les trackers traditionnels. Par exemple, un torrent peut utiliser à la fois DHT et un tracker traditionnel, ce qui fournira une redondance en cas de panne du tracker.

BitTorrent n'est pas uniquement destiné au piratage

BitTorrent n'est pas synonyme de piratage. Blizzard utilise un client BitTorrent personnalisé pour distribuer les mises à jour de ses jeux, y compris World of Warcraft, StarCraft II et Diablo 3. Cela permet d'accélérer les téléchargements pour tout le monde en permettant aux utilisateurs de partager leur bande passante de téléchargement avec d'autres, en tirant parti de la bande passante inutilisée pour des téléchargements plus rapides pour toutes les personnes. Bien sûr, cela permet également à Blizzard d'économiser de l'argent sur ses factures de bande passante.

Les gens peuvent utiliser BitTorrent pour distribuer des fichiers volumineux à un nombre important de personnes sans payer pour la bande passante d'hébergement Web. Un film, un album de musique ou un jeu gratuit peut être hébergé sur BitTorrent, ce qui permet une méthode de distribution simple et gratuite où les personnes qui téléchargent le fichier aident également à le distribuer. WikiLeaks a distribué des données via BitTorrent, prenant une charge importante sur leurs serveurs. Les distributions Linux utilisent BitTorrent pour aider à distribuer leurs images de disque ISO.

BitTorrent, Inc. - une société chargée de développer BitTorrent en tant que protocole, qui a également acheté et développé le populaire client torrent µTorrent - développe une variété d'applications qui utilisent le protocole BitTorrent pour de nouvelles choses via leur Projet BitTorrent Labs . Les expériences de laboratoire incluent une application de synchronisation qui synchronise en toute sécurité les fichiers entre plusieurs ordinateurs en transférant les fichiers directement via BitTorrent, et une expérience BitTorrent Live qui utilise le protocole BitTorrent pour aider à diffuser des vidéos en direct et en streaming, tirant parti de la puissance de BitTorrent pour diffuser des vidéos en direct à grande échelle. nombre de personnes sans les besoins actuels en bande passante.

BitTorrent peut être principalement utilisé pour le piratage pour le moment, car sa nature décentralisée et peer-to-peer est une réponse directe aux efforts de répression de Napster et d'autres réseaux peer-to-peer avec des points de défaillance centraux. Cependant, BitTorrent est un outil avec des utilisations légitimes dans le présent - et de nombreuses autres utilisations potentielles dans le futur.

Crédit d'image: Image d'en-tête par jacobien , serveur central et réseau peer-to-peer diagrammes de Mauro Bieg sur Wikipedia