Las llamadas automáticas son un flagelo que hace que muchas personas no quieran o tengan miedo de levantar el teléfono a menos que conozcan a la persona que llama. Si está esperando una entrevista de trabajo o una devolución de llamada de asistencia, esto es increíblemente estresante, pero ahora los operadores de telefonía lo están ayudando.

Los nuevos estándares desenmascararán la suplantación de identidad

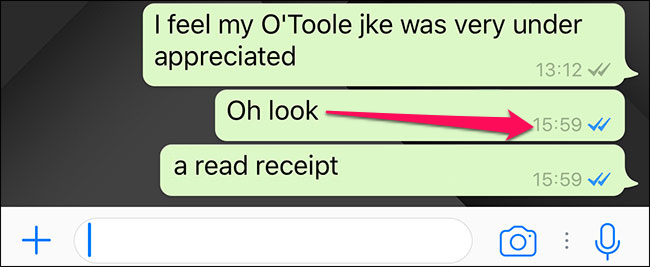

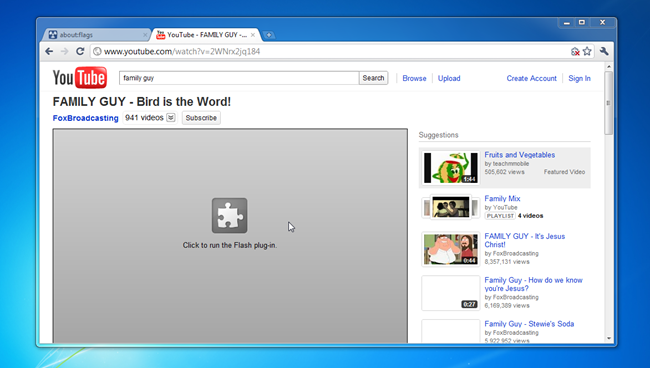

Si tiene el servicio T-Mobile y un Galaxy S9, pronto comenzará a ver "Caller Verified" cuando lleguen las llamadas, si T-Mobile puede verificar que el identificador de llamadas coincide con el número de teléfono real. los Llamador verificado mensaje significa que la llamada se originó en T-Mobile y que pueden confirmar que no se produjo ninguna suplantación o interceptación al realizar la llamada.

La verificación de llamadas se basa en un nuevo estándar llamado STIR (Revisión de la identidad telefónica segura) y SHAKEN (Manejo basado en firmas de información confirmada mediante toKEN). No confundir con instrucciones de preparación de martini , REVOLVER / AGITAR permitirá a los operadores de telefonía determinar si el número con el que se identifica una llamada es real. La tecnología actual de identificación de llamadas no tiene ningún método para determinar si la información proporcionada es precisa y STIR / SHAKEN resolverá ese problema.

Y a medida que otros proveedores implementen STIR / SHAKEN, trabajarán juntos para que la verificación de las llamadas telefónicas ocurra incluso cuando provengan de un proveedor diferente.

Además, T-Mobile, Verizon y otros ya ofrecen servicios de bloqueo que se basan en listas negras de colaboración colectiva. El bloqueo de Robocaller ha sido gratuito en AT&T desde 2016, gratis en T-Mobile desde principios de 2017, y ahora Verizon ha anunciado ya no cobrarán por el filtrado de llamadas a partir del próximo marzo.

Es posible que ya tenga algún bloqueo de spam

El software de bloqueo de spam basado en crowdsource ya es omnipresente, y es probable que pueda suscribirse a él desde su operador o descargar una aplicación para su teléfono que logre el mismo objetivo. Pero el nuevo estándar STIR / SHAKEN tardará más en implementarse por completo.

Si tienes T-Mobile y un Galaxy S9, tienes las primeras etapas de la tecnología en este momento y "más dispositivos" recibirán STIR / SHAKEN en 2019. Mientras tanto, Verizon y AT&T prometió implementar, pero no especificó un cronograma exacto después de 2019. Sprint no ha hecho tales promesas y, en cambio cuestionó el costo y la efectividad .

Apple, Google y otros fabricantes de teléfonos no han comentado ningún plan para ayudar con la implementación del estándar. Microsoft apoya SHAKEN / STIR y ayudó en su desarrollo. Mientras no estén trabajando en Telefono windows ya tienen interés a través de Skype.

STIR / SHAKEN es similar a HTTPS

Con STIR / SHAKEN en su lugar, cuando se realiza una llamada telefónica lo primero que hará es adjuntar un certificado que verifique el número asignado a la señal. Luego, a medida que pasa, ese certificado se compara con un depósito cifrado para verificar su validez. Si todo coincide correctamente, el servicio marca la llamada como verificada. Cuando no es así, el operador sabe que el número es una posible falsificación.

Lo que hacen los operadores de telefonía a continuación es su decisión. Pueden marcar la llamada como verificada cuando sea apropiado, o mostrar un posible mensaje de estafa o bloquear la llamada.

Si esto le suena familiar, es porque el proceso es muy similar al funcionamiento de los certificados seguros en los navegadores web. Esto también demuestra una desventaja significativa. Solo como un certificado de seguridad no significa que un sitio web sea seguro , un mensaje de llamada verificado no prueba que la llamada telefónica no sea una llamada automática.

Si el robocaller llama desde un número legítimo que compró sin suplantación de identidad, la llamada se mostrará como verificada. Con suerte, las listas de colaboración colectiva y el bloqueo finalmente serán útiles en este punto, ya que el robocaller no solo cambiará su número con cada llamada.

Cómo bloquear llamadas de spam, ahora mismo

Si no estás usando un Galaxy S9 en T-Mobile y no quieres esperar a que Verizon ofrezca su servicio gratis, existen opciones que puedes usar hoy. Puede suscribirse al servicio de filtrado de llamadas de Verizon hasta que Verizon lo haga gratis.

Puedes unirte al Lista de no llamar por lo que vale, que no parece ser mucho en estos días, y bloquear números individualmente . En iPhones, puede descargar una aplicación como ella que recurre a listas negras para identificar a los estafadores, que luego puede marcar o bloquear. En Android, tiene opciones integradas y también puede usar una aplicación similar como Señor Número o Truecaller .

Desafortunadamente, estas aplicaciones de listas negras de recursos colectivos pueden bloquear llamadas legítimas, así que tenlo en cuenta si recibes con frecuencia llamadas de números desconocidos.

Esto es solo una medida de paz

Desafortunadamente, la verdadera ausencia de llamadas no deseadas depende por completo de los operadores para resolver el problema. Hasta ahora han estado más que dispuestos a realizar estas llamadas, culpando a los demás y a las leyes existentes.

La FCC los llamó sobre esto, y eso ha marcado la diferencia. Pero hasta que el costo de realizar llamadas fraudulentas sea mayor que las ganancias derivadas de ellas, las personas que llaman spam seguirán intentándolo y esperarán que usted responda. Hasta que lleguen mejores soluciones, lo mejor que puede hacer es ignorar las llamadas.