Robocall to plaga, która powoduje, że wiele osób nie chce lub boi się odebrać telefon, chyba że znają dzwoniącego. Jeśli czekasz na rozmowę kwalifikacyjną lub telefon zwrotny, jest to niezwykle stresujące, ale teraz pomagają operatorzy telefonii.

Nowe standardy ujawnią podszywanie się

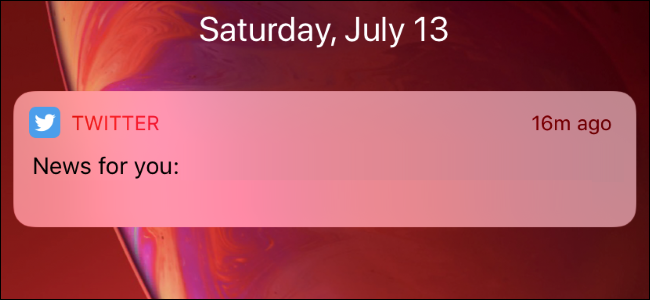

Jeśli masz usługę T-Mobile i Galaxy S9, wkrótce po nadejściu połączenia zobaczysz komunikat „Zweryfikowano rozmówcę”, jeśli T-Mobile może zweryfikować, czy identyfikator dzwoniącego jest zgodny z rzeczywistym numerem telefonu. Plik Dzwoniący zweryfikowany komunikat oznacza, że połączenie zostało nawiązane z T-Mobile i może potwierdzić, że podczas nawiązywania połączenia nie doszło do fałszowania ani przechwytywania.

Weryfikacja połączeń opiera się na nowym standardzie o nazwie STIR (ponownie bezpieczna tożsamość telefonu) i SHAKEN (obsługa informacji potwierdzonych na podstawie podpisu przy użyciu toKEN). Nie należy tego mylić wskazówki dotyczące przygotowania martini , ZAMIESZAĆ / WSTRZĄŚNĄĆ pozwoli operatorom telefonicznym określić, czy numer, z którym identyfikuje się połączenie, jest prawdziwy. Obecna technologia identyfikacji dzwoniącego nie ma żadnej metody określania, czy podane informacje są dokładne, a STIR / SHAKEN rozwiąże ten problem.

A ponieważ inni przewoźnicy wdrażają STIR / SHAKEN, będą współpracować, aby weryfikacja połączeń telefonicznych odbywała się nawet wtedy, gdy pochodzą od innego operatora.

Ponadto T-Mobile, Verizon i inne firmy już oferują usługi blokowania, które opierają się na czarnych listach pochodzących z crowdsourcingu. Blokowanie Robocaller jest darmowe AT&T od 2016 roku bezpłatnie w T-Mobile od początku 2017 roku i teraz Verizon ogłosił nie będą już pobierać opłat za filtrowanie połączeń począwszy od marca przyszłego roku.

Możesz już blokować spam

Oprogramowanie do blokowania spamu oparte na Crowdsource jest już wszechobecne i są szanse, że możesz je subskrybować od swojego operatora lub pobrać aplikację na swój telefon, która osiągnie ten sam cel. Jednak pełne wdrożenie nowego standardu STIR / SHAKEN zajmie więcej czasu.

Jeśli masz T-Mobile i Galaxy S9, masz już pierwsze etapy technologii i „więcej urządzeń” otrzyma STIR / SHAKEN w 2019 roku. Tymczasem Verizon i AT&T obiecali wdrożyć, ale nie określił dokładnego harmonogramu po 2019 r. Sprint nie złożył takich obietnic, a zamiast tego kwestionował koszty i efektywność .

Apple, Google i inni producenci telefonów nie skomentowali żadnych planów pomocy we wdrożeniu standardu. Microsoft obsługuje SHAKEN / STIR i pomógł w jego rozwoju. Podczas gdy oni nie pracują telefon Windows już są zainteresowani przez Skype.

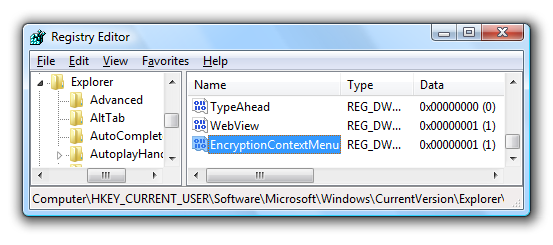

STIR / SHAKEN działa podobnie do HTTPS

Mając na miejscu STIR / SHAKEN, podczas rozmowy telefonicznej pierwszą rzeczą, jaką zrobi, jest dołączenie certyfikatu, który weryfikuje numer przypisany do sygnału. Następnie certyfikat ten jest sprawdzany pod kątem ważności w zaszyfrowanym repozytorium. Jeśli wszystko się zgadza, usługa oznacza połączenie jako zweryfikowane. Jeśli tak się nie stanie, przewoźnik wie, że numer jest potencjalnym podszywaniem się.

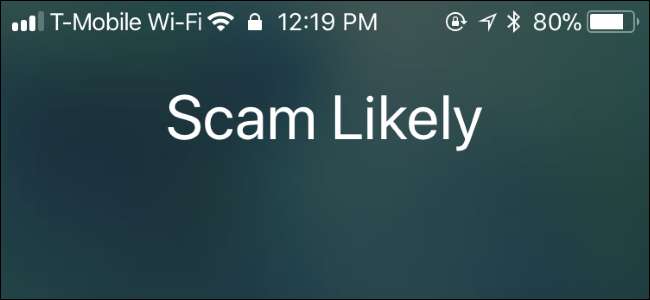

To, co robią operatorzy telefoniczni, to ich decyzja. W razie potrzeby mogą oznaczyć połączenie jako zweryfikowane, wyświetlić możliwą wiadomość oszustwa lub zablokować połączenie.

Jeśli to brzmi znajomo, to dlatego, że proces jest bardzo podobny do tego, jak działają bezpieczne certyfikaty w przeglądarkach internetowych. To również pokazuje znaczną wadę. Tak jak certyfikat bezpieczeństwa nie oznacza, że witryna jest bezpieczna , zweryfikowana wiadomość dzwoniącego nie dowodzi, że rozmowa telefoniczna nie jest automatycznym dzwoniącym.

Jeśli robocaller dzwoni z legalnego numeru, który kupił, bez fałszowania, połączenie zostanie wyświetlone jako zweryfikowane. Miejmy nadzieję, że w tym momencie listy i blokowanie w końcu staną się przydatne, ponieważ automat telefoniczny nie zmieni swojego numeru przy każdym połączeniu.

Jak już teraz blokować połączenia spamowe

Jeśli nie używasz Galaxy S9 w T-Mobile i nie chcesz czekać, aż Verizon zaoferuje swoją bezpłatną usługę, istnieją opcje, z których możesz skorzystać już dziś. Możesz subskrybować usługę filtrowania połączeń Verizon, dopóki Verizon nie uczyni jej bezpłatną.

Możesz dołączyć do Lista nie dzwonić na ile to jest warte - co w dzisiejszych czasach nie wydaje się dużo - i numery bloków indywidualnie . Na iPhone'ach możesz pobrać aplikację, taką jak Ona który gromadzi czarne listy w celu identyfikacji oszustów, których możesz następnie oznaczyć lub zablokować. W systemie Android masz wbudowane opcje, a także możesz użyć podobnej aplikacji, takiej jak Pan Numer lub Truecaller .

Te aplikacje z czarnej listy mogą niestety blokować legalne połączenia, więc miej to na uwadze, jeśli często odbierasz połączenia z nieznanych numerów.

To tylko miara pokoju

Niestety, prawdziwa wolność od połączeń spamowych jest całkowicie zależna od operatorów, którzy mogą rozwiązać problem. Do tej pory byli bardziej niż chętni do wykonania tych telefonów, zrzucając winę na innych i istniejące prawa.

FCC wezwała ich w tej sprawie i to miało znaczenie. Ale dopóki koszt połączeń oszukańczych nie przewyższy zysków z nich uzyskanych, osoby wysyłające spam będą próbować i mieć nadzieję, że odbierzesz. Dopóki nie pojawią się lepsze rozwiązania, najlepszą rzeczą, jaką możesz zrobić, jest ignorowanie połączeń.