Les appels automatisés sont un fléau, laissant de nombreuses personnes réticentes ou effrayées à prendre leur téléphone à moins de connaître l'appelant. Si vous attendez un entretien d'embauche ou un rappel de l'assistance, c'est extrêmement stressant, mais maintenant les opérateurs de téléphonie vous aident.

De nouvelles normes démasqueront l'usurpation d'identité

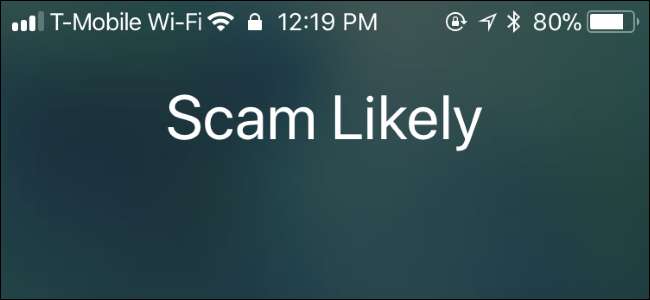

Si vous avez le service T-Mobile et un Galaxy S9, vous commencerez bientôt à voir «Appelant vérifié» lorsque les appels arrivent, si T-Mobile peut vérifier que l'identifiant de l'appelant correspond au numéro de téléphone réel. le Appelant vérifié message signifie que l'appel provenait de T-Mobile, et ils peuvent confirmer qu'aucune usurpation ou interception n'a eu lieu lors de l'appel.

La vérification des appels repose sur une nouvelle norme appelée STIR (Secure Telephone Identity Revisited) et SHAKEN (Signature-based Handling of Asserted Information using toKENs). A ne pas confondre avec Instructions de préparation du martini , AGITER / AGITER permettra aux opérateurs de téléphonie de déterminer si le numéro avec lequel un appel s'identifie est réel. La technologie actuelle d'identification de l'appelant ne dispose d'aucune méthode pour déterminer si les informations fournies sont exactes et STIR / SHAKEN résoudra ce problème.

Et à mesure que d'autres opérateurs mettront en œuvre STIR / SHAKEN, ils travailleront ensemble pour que la vérification des appels téléphoniques se produise même lorsqu'ils proviennent d'un opérateur différent.

De plus, T-Mobile, Verizon et d'autres offrent déjà des services de blocage qui reposent sur des listes noires crowdsourcées. Le blocage de Robocaller a été gratuit sur AT&T depuis 2016, gratuit sur T-Mobile depuis début 2017, et maintenant Verizon a annoncé ils ne factureront plus le filtrage des appels à partir de mars prochain.

Vous pouvez déjà bloquer le spam

Le logiciel de blocage du spam basé sur Crowdsource est déjà omniprésent et vous pouvez vous y abonner auprès de votre opérateur ou télécharger une application pour votre téléphone qui atteindra le même objectif. Mais la nouvelle norme STIR / SHAKEN prendra plus de temps à être pleinement mise en œuvre.

Si vous avez T-Mobile et un Galaxy S9, vous avez les premières étapes de la technologie en ce moment et «plus d'appareils» recevront STIR / SHAKEN en 2019. Pendant ce temps, Verizon et AT&T ont promis de mettre en œuvre, mais sans préciser un calendrier exact au-delà de 2019. Sprint n'a pas fait de telles promesses et à la place remis en question le coût et l'efficacité .

Apple, Google et les autres fabricants de téléphones n’ont fait aucun commentaire sur les plans visant à aider à la mise en œuvre de la norme. Microsoft supports SHAKEN / STIR et aidé à son développement. Pendant qu'ils ne travaillent pas sur Windows Phone plus, ils ont un intérêt par Skype.

STIR / SHAKEN est similaire à HTTPS

Avec STIR / SHAKEN en place, lorsqu'un appel téléphonique est effectué, la première chose à faire est de joindre un certificat qui vérifie le numéro attribué au signal. Ensuite, à mesure qu'il passe, ce certificat est vérifié par rapport à un référentiel chiffré pour vérifier sa validité. Si tout correspond correctement, le service marque l'appel comme vérifié. Si ce n’est pas le cas, l’opérateur sait que le numéro est une fraude potentielle.

Ce que les opérateurs de téléphonie font ensuite, c'est leur décision. Ils peuvent marquer l'appel comme vérifié le cas échéant, afficher un éventuel message d'escroquerie ou bloquer l'appel.

Si cela vous semble familier, c'est parce que le processus est très similaire au fonctionnement des certificats sécurisés sur les navigateurs Web. Cela démontre également un inconvénient important. Juste comme un certificat de sécurité ne signifie pas qu'un site Web est sûr , un message d'appelant vérifié ne prouve pas que l'appel téléphonique n'est pas un appel automatique.

Si le robot appelle à partir d'un numéro légitime qu'il a acheté sans aucune usurpation d'identité, l'appel apparaîtra comme vérifié. Espérons que les listes et le blocage en crowdsourcing deviendront enfin utiles à ce stade, car le robot appelant ne changera pas simplement son numéro à chaque appel.

Comment bloquer les appels de spam dès maintenant

Si vous n’utilisez pas de Galaxy S9 sur T-Mobile et que vous ne voulez pas attendre que Verizon offre son service gratuitement, il existe des options que vous pouvez utiliser dès aujourd'hui. Vous pouvez vous abonner au service de filtrage des appels de Verizon jusqu'à ce que Verizon le rende gratuit.

Vous pouvez rejoindre le Ne pas appeler la liste pour ce que ça vaut - ce qui ne semble pas être grand-chose de nos jours - et bloquer les numéros individuellement . Sur les iPhones, vous pouvez télécharger une application comme elle qui fait appel à des listes noires pour identifier les fraudeurs, que vous pouvez ensuite signaler ou bloquer. Sur Android, vous avez des options intégrées et vous pouvez également utiliser une application similaire comme Mr.Number ou Truecaller .

Ces applications de liste noire crowdsource peuvent malheureusement bloquer les appels légitimes, alors gardez cela à l'esprit si vous recevez fréquemment des appels de numéros inconnus.

Ce n'est qu'une mesure de paix

Malheureusement, la véritable liberté contre les appels de spam dépend entièrement des opérateurs pour résoudre le problème. Jusqu'à présent, ils ont été plus que disposés à passer ces appels, en rejetant le blâme sur les autres et sur les lois existantes.

La FCC les a appelés à ce sujet et cela a fait une différence. Mais jusqu'à ce que le coût des appels frauduleux soit plus élevé que les bénéfices qui en découlent, les demandeurs de spam continueront d'essayer et espèrent que vous répondrez. Jusqu'à ce que de meilleures solutions arrivent, la meilleure chose à faire est d'ignorer les appels.