اضافی سیکیورٹی کے ل you ، آپ کو ایک کی ضرورت ہوسکتی ہے وقت پر مبنی تصدیق کا ٹوکن نیز اپنے لینکس پی سی میں لاگ ان ہونے کیلئے پاس ورڈ۔ اس حل میں گوگل مستند اور دیگر ٹی او ٹی ایپ استعمال ہوتا ہے۔

یہ عمل اوبنٹو 14.04 کو معیار کے ساتھ انجام دیا گیا تھا اتحاد کا ڈیسک ٹاپ اور لائٹ ڈی ایم لاگ ان مینیجر ، لیکن اصول زیادہ تر لینکس تقسیم اور ڈیسک ٹاپ پر ایک جیسے ہیں۔

ہم نے پہلے آپ کو دکھایا تھا SSH کے ذریعے دور دراز تک رسائی کے ل Google گوگل استنادکار کی ضرورت کیسے ہوگی ، اور یہ عمل بھی ایسا ہی ہے۔ اس کے لئے گوگل مستند ایپ کی ضرورت نہیں ہے ، لیکن کسی بھی ایسے موافقت پذیر ایپ کے ساتھ کام کرتا ہے جو TOTP توثیقی اسکیم پر عمل درآمد کرتا ہے ، بشمول ، اتھٹی .

گوگل مستند PAM انسٹال کریں

متعلقہ: گوگل مستند دو فیکٹر توثیق کے ذریعہ ایس ایس ایچ کو کیسے محفوظ کریں

جیسا کہ ایس ایس ایچ تک رسائی کے لئے یہ ترتیب دیتے وقت ، ہمیں پہلے مناسب پی اے ایم ("پلگ ایبل-تصدیق میڈیول") سافٹ ویئر انسٹال کرنے کی ضرورت ہوگی۔ پی اے ایم ایک ایسا نظام ہے جو ہمیں لینکس کے سسٹم میں تصدیق کے مختلف قسم کے طریقوں کو پلگ کرنے اور ان کی ضرورت کی اجازت دیتا ہے۔

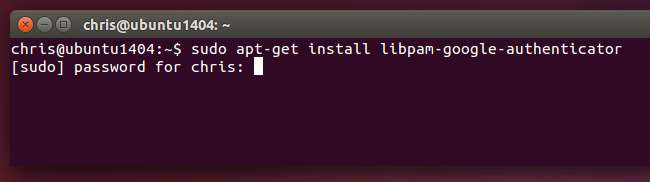

اوبنٹو پر ، درج ذیل کمانڈ Google Authenticator PAM کو انسٹال کرے گی۔ ایک ٹرمینل ونڈو کھولیں ، درج ذیل کمانڈ کو ٹائپ کریں ، انٹر دبائیں اور اپنا پاس ورڈ مہیا کریں۔ یہ نظام آپ کے لینکس کی تقسیم کے سافٹ ویئر کی ذخیروں سے PAM ڈاؤن لوڈ کرے گا اور اسے انسٹال کرے گا:

sudo apt-get libpam-google-प्रमाण دہندہ نصب کریں

لینکس کی دیگر تقسیم میں امید ہے کہ یہ پیکیج آسان تنصیب کے ل available بھی دستیاب ہوگا ، - اپنے لینکس تقسیم کی سوفٹ ویئر کے ذخیرے کھولیں اور اس کی تلاش کریں۔ کسی بدترین صورتحال میں ، آپ ڈھونڈ سکتے ہیں GitHub پر PAM ماڈیول کے لئے ماخذ کوڈ اور خود ہی مرتب کریں۔

جیسا کہ ہم نے پہلے بتایا ہے ، اس حل کا انحصار گوگل کے سرورز پر "گھر فون کرنا" پر نہیں ہے۔ یہ معیاری TOTP الگورتھم کو نافذ کرتا ہے اور استعمال کیا جاسکتا ہے یہاں تک کہ جب آپ کے کمپیوٹر کو انٹرنیٹ تک رسائی حاصل نہیں ہے۔

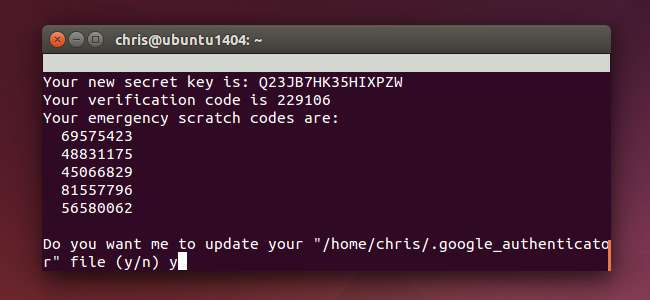

اپنی توثیق کی کلیدیں بنائیں

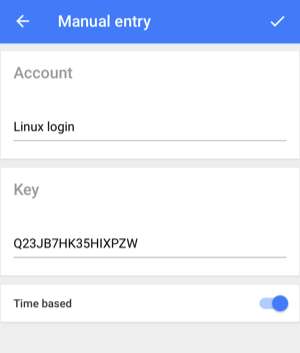

اب آپ کو ایک خفیہ توثیق کی کلید بنانے کی ضرورت ہوگی اور اسے اپنے فون پر گوگل مستند ایپ (یا اسی طرح کی) ایپ میں داخل کرنے کی ضرورت ہوگی۔ پہلے ، اپنے لینکس سسٹم میں بطور صارف اکاؤنٹ لاگ ان کریں۔ ایک ٹرمینل ونڈو کھولیں اور چلائیں گوگل مستند کمانڈ. ٹائپ کریں Y اور یہاں اشارہ پر عمل کریں۔ اس سے گوگل کے مستند معلومات سے متعلق موجودہ صارف اکاؤنٹ کی ڈائرکٹری میں ایک خصوصی فائل بن جائے گی۔

آپ کو اپنے اسمارٹ فون پر گوگل مستند یا اسی طرح کے ٹی ٹی پی ایپ میں اس دو عنصر کی توثیقی کوڈ کو حاصل کرنے کے عمل سے بھی گزرنا ہوگا۔ آپ کا سسٹم ایک QR کوڈ تیار کرسکتا ہے جسے آپ اسکین کرسکتے ہیں ، یا آپ اسے دستی طور پر ٹائپ کرسکتے ہیں۔

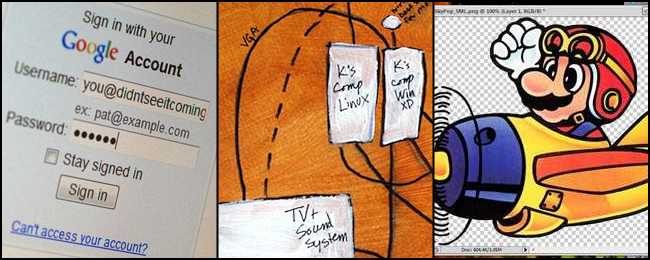

اپنے ایمرجنسی سکریچ کوڈ کو نوٹ کرنا یقینی بنائیں ، جس سے آپ اپنا فون کھو جاتے ہیں تو لاگ ان کرنے کے لئے استعمال ہوسکتے ہیں۔

اس عمل کو ہر صارف اکاؤنٹ کے ل Go دیکھیں جو آپ کے کمپیوٹر کا استعمال کرتا ہے۔ مثال کے طور پر ، اگر آپ واحد شخص ہیں جو آپ کا کمپیوٹر استعمال کرتے ہیں تو ، آپ اپنے عام صارف اکاؤنٹ پر ایک بار ایسا کرسکتے ہیں۔ اگر آپ کے پاس کوئی دوسرا شخص ہے جو آپ کا کمپیوٹر استعمال کرتا ہے تو آپ ان کے اپنے اکاؤنٹ میں سائن ان کروانا چاہتے ہیں اور ان کے اپنے اکاؤنٹ کے لئے ایک مناسب دو فیکٹر کوڈ تیار کرنا چاہتے ہیں تاکہ وہ لاگ ان ہو سکیں۔

توثیق کو چالو کریں

یہاں وہ چیزیں ہیں جہاں چیزیں تھوڑی سوچی جاتی ہیں۔ جب ہم نے وضاحت کی کہ SSH لاگ انز کے لئے دو عنصر کو کیسے اہل بنائیں تو ہمیں صرف ایس ایس ایچ لاگ ان کیلئے اس کی ضرورت ہے۔ اس بات کو یقینی بنایا گیا کہ اگر آپ اپنا توثیقی ایپ کھو جاتے ہیں یا اگر کچھ غلط ہو گیا ہے تو آپ مقامی طور پر لاگ ان ہوسکتے ہیں۔

چونکہ ہم مقامی لاگ انوں کے لئے دو عنصر کی توثیق کو قابل بنائیں گے ، لہذا یہاں امکانی مشکلات موجود ہیں۔ اگر کچھ غلط ہوجاتا ہے تو ، آپ لاگ ان نہیں کرسکیں گے۔ اس بات کو ذہن میں رکھتے ہوئے ، ہم آپ کو صرف گرافیکل لاگ انوں کے ل. اس پر قابو پالیں گے۔ اگر آپ کو ضرورت ہو تو یہ آپ کو فرار کا ہیچ فراہم کرتا ہے۔

اوبنٹو پر گرافیکل لاگ ان کیلئے گوگل مستند کو فعال کریں

جب آپ ٹیکسٹ پرامپٹ سے لاگ ان ہوتے ہیں تو آپ ہمیشہ صرف گرافیکل لاگ ان کیلئے دو قدمی توثیق کو اہل بناتے ہیں۔ اس کا مطلب ہے کہ آپ آسانی سے ورچوئل ٹرمینل میں تبدیل ہوسکتے ہیں ، وہاں لاگ ان کرسکتے ہیں اور اپنی تبدیلیوں کو پلٹ سکتے ہیں تاکہ اگر آپ کو پریشانی کا سامنا کرنا پڑتا ہے تو گوگول آٹینسیٹر کی ضرورت نہیں ہوگی۔

یقینا ، یہ آپ کے توثیقی نظام میں سوراخ کھول دیتا ہے ، لیکن آپ کے سسٹم تک جسمانی رسائی والا حملہ آور پہلے ہی بہرحال اس کا استحصال کرسکتا ہے . یہی وجہ ہے کہ دو طرفہ توثیق خاص طور پر SSH کے ذریعے دور دراز لاگ ان کیلئے موثر ہے۔

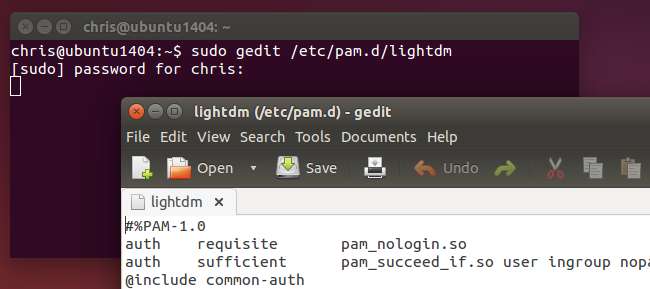

اوبنٹو کے لئے ایسا کرنے کا طریقہ یہاں ہے ، جو لائٹ ڈی ایم لاگ ان مینیجر کا استعمال کرتا ہے۔ مندرجہ ذیل کی طرح کمانڈ کے ساتھ لائٹ ڈی ایم فائل میں ترمیم کے لئے کھولیں۔

sudo gedit /etc/pam.d/lightdm

(یاد رکھیں ، یہ مخصوص اقدامات تب ہی کام کریں گے جب آپ کے لینکس کی تقسیم اور ڈیسک ٹاپ لائٹ ڈی ایم لاگ ان مینیجر کا استعمال کریں۔)

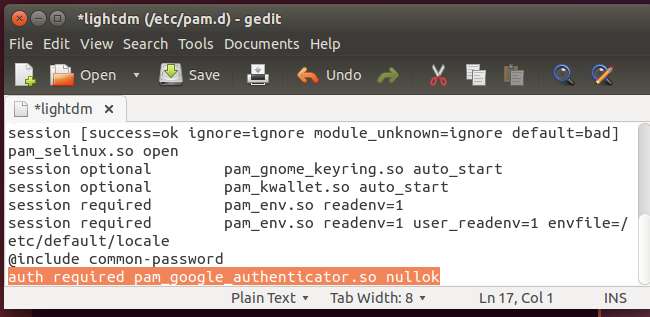

فائل کے آخر میں درج ذیل لائن شامل کریں ، اور پھر اسے محفوظ کریں:

auth کو pam_google_authenticator.so nullok کی ضرورت ہے

آخر میں "نلوک" بٹ سسٹم سے کہتا ہے کہ صارف کو لاگ ان ہونے دیں اگر چہ وہ گوگل فیکٹریٹ کمانڈ نہیں چلاتے ہیں جب وہ دو عنصر کی توثیق کریں۔ اگر انھوں نے یہ ترتیب دے دی ہے تو ، انہیں وقتی بیسڈ کوڈ داخل کرنا ہوگا - ورنہ وہ نہیں مانیں گے۔ "نلوک" اور صارف اکاؤنٹ کو حذف کریں جنہوں نے ابھی تک گوگل مستند کوڈ مرتب نہیں کیا ہے ، وہ گرافیکل طور پر لاگ ان نہیں کرسکیں گے۔

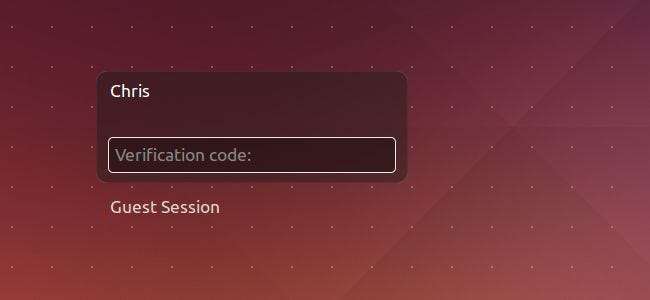

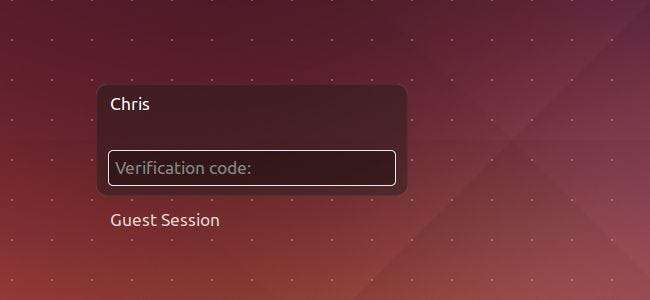

اگلی بار جب صارف گرافک طور پر لاگ اِن کرے گا تو ان سے ان کا پاس ورڈ طلب کیا جائے گا اور پھر ان کے فون پر دکھائے جانے والے موجودہ توثیقی کوڈ کے لئے کہا جائے گا۔ اگر وہ توثیقی کوڈ داخل نہیں کرتے ہیں تو ، انہیں لاگ ان نہیں ہونے دیا جائے گا۔

یہ عمل دوسرے لینکس کی تقسیم اور ڈیسک ٹاپ کے لئے بھی یکساں ہونا چاہئے ، کیونکہ عام طور پر عام طور پر لینکس کے ڈیسک ٹاپ سیشن مینیجر PAM استعمال کرتے ہیں۔ آپ کو ممکن ہے کہ مناسب PAM ماڈیول کو چالو کرنے کے ل similar کچھ مختلف فائلوں میں ترمیم کرنا پڑے۔

اگر آپ ہوم ڈائرکٹری کو خفیہ کاری کا استعمال کرتے ہیں

اوبنٹو کے پرانے ریلیز نے ایک آسان پیش کش کی "ہوم فولڈر خفیہ کاری" کا اختیار جس نے آپ کی پوری ہوم ڈائریکٹری کو اس وقت تک مرموز کردیا جب تک کہ آپ اپنا پاس ورڈ درج نہ کریں۔ خاص طور پر ، یہ ایکریپٹفس کا استعمال کرتا ہے۔ تاہم ، کیوں کہ PAM سافٹ ویئر ڈیفالٹ کے مطابق آپ کی ہوم ڈائریکٹری میں رکھی ہوئی گوگل مستند فائل پر انحصار کرتا ہے ، لہذا خفیہ کاری PAM کے ساتھ مداخلت کرتی ہے جب تک کہ آپ اس بات کو یقینی نہ بنائیں کہ لاگ ان کرنے سے پہلے یہ نظام کو غیر خفیہ کردہ شکل میں دستیاب ہے۔ دوبارہ پڑھیں اس مسئلے سے بچنے کے بارے میں مزید معلومات کے ل if اگر آپ ابھی بھی فرسودہ ہوم ڈائریکٹری کے خفیہ کاری کے اختیارات استعمال کررہے ہیں۔

اوبنٹو کے جدید ورژن پیش کرتے ہیں فل ڈسک کو خفیہ کاری اس کے بجائے ، جو مذکورہ بالا اختیارات کے ساتھ ٹھیک کام کرے گا۔ آپ کو کچھ خاص کرنے کی ضرورت نہیں ہے

مدد ، یہ ٹوٹ گیا!

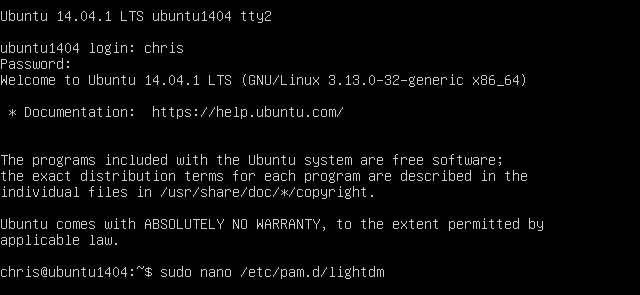

چونکہ ہم نے اسے صرف گرافیکل لاگ ان کیلئے فعال کیا ہے ، لہذا اگر اس سے پریشانی پیدا ہوتی ہے تو اسے غیر فعال کرنا آسان ہونا چاہئے۔ ورچوئل ٹرمینل تک رسائی کے ل to کلیدی امتزاجی جیسے Ctrl + Alt + F2 دبائیں اور اپنے صارف نام اور پاس ورڈ سے وہاں لاگ ان ہوں۔ اس کے بعد آپ ٹرمینل ٹیکسٹ ایڈیٹر میں ترمیم کے ل file فائل کو کھولنے کے لئے sudo nano /etc/pam.d/lightdm جیسی کمانڈ استعمال کرسکتے ہیں۔ استعمال کریں نینو کے لئے ہمارے گائیڈ لائن کو ہٹانے اور فائل کو محفوظ کرنے کے ل and ، اور آپ عام طور پر دوبارہ لاگ ان ہوسکیں گے۔

آپ Google PA تشکیلاتی فائلوں میں "auth مطلوبہ pam_google_authenticator.so" لائن شامل کرکے دوسری قسم کے لاگ ان - ممکنہ طور پر سسٹم کے تمام لاگ انوں کے ل for بھی گوگل مستند کو مجبور کرسکتے ہیں۔ اگر آپ یہ کرتے ہیں تو محتاط رہیں۔ اور یاد رکھیں ، آپ "نلوک" شامل کرنا چاہتے ہیں تاکہ وہ صارف جو سیٹ اپ کے عمل میں نہیں گزرے وہ اب بھی لاگ ان کرسکتے ہیں۔

اس PAM ماڈیول کو استعمال کرنے اور مرتب کرنے کے طریقوں کے بارے میں مزید دستاویزات میں پایا جاسکتا ہے گٹ ہب پر سافٹ ویئر کی README فائل .