A további biztonság érdekében megkövetelheti a időalapú hitelesítési token valamint jelszót a Linux PC-re való bejelentkezéshez. Ez a megoldás a Google Authenticator és más TOTP alkalmazásokat használja.

Ezt a folyamatot az Ubuntu 14.04-en hajtották végre a standarddal Unity asztal és a LightDM bejelentkezés kezelője, de az elvek a legtöbb Linux disztribúción és asztali számítógépen ugyanazok.

Korábban megmutattuk hogyan lehet megkövetelni a Google Hitelesítőtől az SSH-n keresztüli távoli hozzáférést , és ez a folyamat hasonló. Ehhez nincs szükség a Google Authenticator alkalmazásra, de minden olyan kompatibilis alkalmazással működik, amely megvalósítja a TOTP hitelesítési sémát, beleértve: Authy .

Telepítse a Google Authenticator PAM-ot

ÖSSZEFÜGGŐ: Hogyan lehet biztonságossá tenni az SSH-t a Google Authenticator kéttényezős hitelesítésével

Ahogy ezt SSH-hozzáféréshez állítjuk be, akkor először a megfelelő PAM („pluggable-authentication module”) szoftvert kell telepítenünk. A PAM egy olyan rendszer, amely lehetővé teszi számunkra, hogy különböző típusú hitelesítési módszereket csatlakoztassunk egy Linux rendszerhez és megköveteljük őket.

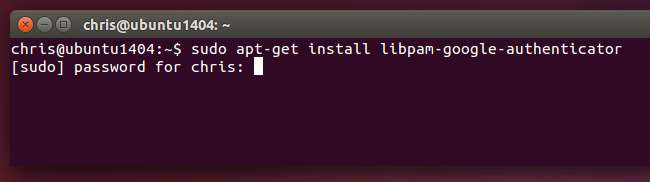

Az Ubuntuban a következő parancs telepíti a Google Authenticator PAM-ot. Nyissa meg a Terminál ablakot, írja be a következő parancsot, nyomja meg az Enter billentyűt, és adja meg a jelszavát. A rendszer letölti a PAM-ot a Linux disztribúció szoftvertáraiból, és telepíti:

sudo apt-get install libpam-google-authentator

Remélhetőleg a többi Linux disztribúciónak is elérhetővé kell tennie ezt a csomagot az egyszerű telepítéshez - nyissa meg a Linux disztribúció szoftvertárát és végezzen keresést rajta. A legrosszabb esetben megtalálja a GITHub PAM moduljának forráskódja és maga állítsa össze.

Amint arra korábban rámutattunk, ez a megoldás nem attól függ, hogy „telefonáljon-e haza” a Google szervereire. Megvalósítja a szokásos TOTP algoritmust, és akkor is használható, ha a számítógépének nincs internet-hozzáférése.

Hozzon létre hitelesítési kulcsokat

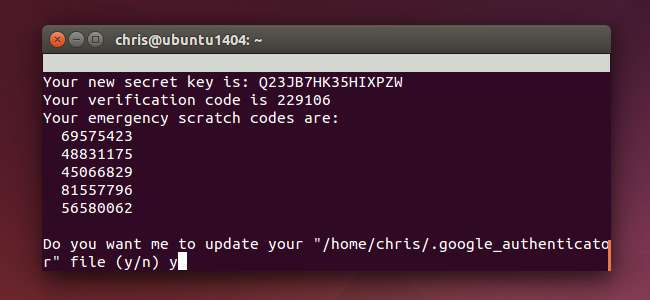

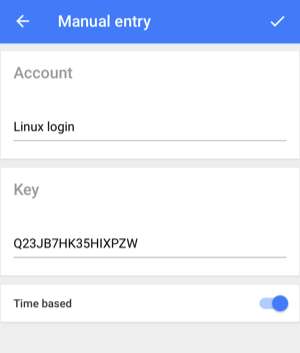

Most létre kell hoznia egy titkos hitelesítési kulcsot, és be kell írnia a telefonján a Google Authenticator (vagy hasonló) alkalmazásba. Először jelentkezzen be felhasználói fiókként a Linux rendszerére. Nyissa meg a terminálablakot, és futtassa a google-hitelesítő parancs. típus Y és kövesse itt az utasításokat. Ez létrehoz egy speciális fájlt az aktuális felhasználói fiók könyvtárában a Google Authenticator adataival.

Végigvezeti azt a folyamatot is, amikor a kétfaktoros ellenőrző kódot az okostelefonján lévő Google Authenticator vagy hasonló TOTP alkalmazásba juttatja. Rendszere létrehozhat egy QR-kódot, amelyet beolvashat, vagy beírhatja manuálisan is.

Feltétlenül jegyezze fel a vészhelyzeti kódokat, amelyekkel bejelentkezhet, ha elveszíti telefonját.

Végezze el ezt a folyamatot minden olyan felhasználói fiók esetében, amely a számítógépét használja. Például, ha csak te használod a számítógépedet, akkor egyszer csak megteheted a szokásos felhasználói fiókodban. Ha van valaki, aki használja a számítógépét, akkor kérje meg, hogy ő jelentkezzen be a saját fiókjába, és hozzon létre egy megfelelő kéttényezős kódot a saját fiókjához, hogy bejelentkezhessenek.

Aktiválja a hitelesítést

Itt a dolgok kissé elkeserednek. Amikor elmagyaráztuk, hogyan lehet engedélyezni a két tényezőt az SSH bejelentkezésekhez, akkor csak az SSH bejelentkezésekre volt szükségünk. Ez biztosította, hogy továbbra is helyben bejelentkezhet, ha elveszítette a hitelesítési alkalmazást, vagy ha valami nem stimmelt.

Mivel engedélyezzük a kétfaktoros hitelesítést a helyi bejelentkezéseknél, itt lehetséges problémák merülhetnek fel. Ha valami elromlik, akkor előfordulhat, hogy nem tud bejelentkezni. Ezt szem előtt tartva végigvezetjük Önt a grafikus bejelentkezéshez. Ez menekülési nyílást biztosít, ha szüksége van rá.

Engedélyezze a Google Authenticator alkalmazást a grafikus bejelentkezésekhez az Ubuntuban

Mindig engedélyezheti a kétlépcsős hitelesítést csak grafikus bejelentkezéseknél, kihagyva a követelményt, amikor a szöveges promptból jelentkezik be. Ez azt jelenti, hogy könnyedén átválthat egy virtuális terminálra, bejelentkezhet oda, és visszavonhatja a változtatásokat, így a Gogole Authenciatorra nem lesz szükség, ha problémát tapasztal.

Persze, ez rést nyit a hitelesítési rendszerben, de a rendszeréhez fizikai hozzáféréssel rendelkező támadó máris kihasználhatja . Ezért a kétfaktoros hitelesítés különösen hatékony az SSH-n keresztüli távoli bejelentkezéseknél.

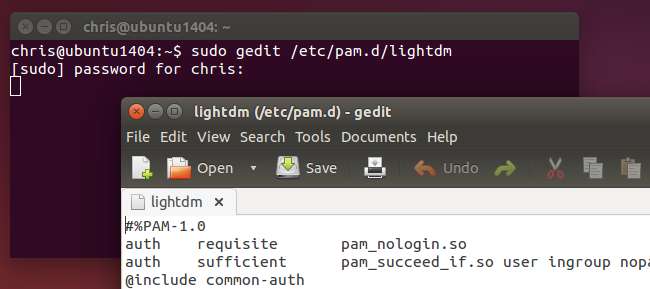

Így teheti ezt meg az Ubuntu esetében, amely a LightDM bejelentkezés kezelőjét használja. Nyissa meg a LightDM fájlt szerkesztéshez a következő paranccsal:

sudo gedit /etc/pam.d/lightdm

(Ne feledje, hogy ezek a konkrét lépések csak akkor működnek, ha a Linux disztribúció és az asztali számítógép a LightDM bejelentkezés kezelőjét használja.)

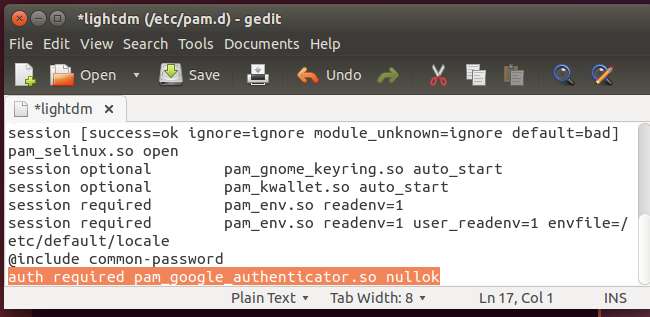

Adja hozzá a következő sort a fájl végéhez, majd mentse el:

auth szükséges pam_google_authenticator.so nullok

A végén található „nullok” bit arra utasítja a rendszert, hogy hagyja a felhasználót bejelentkezni, még akkor is, ha nem futtatták a google-authentator parancsot a kéttényezős hitelesítés beállításához. Ha beállították, akkor be kell írnia egy time-baesd kódot - különben nem. Távolítsa el azokat a „nullok” és felhasználói fiókokat, akik nem állítottak be Google Authenticator kódot, csak nem tudnak grafikusan bejelentkezni.

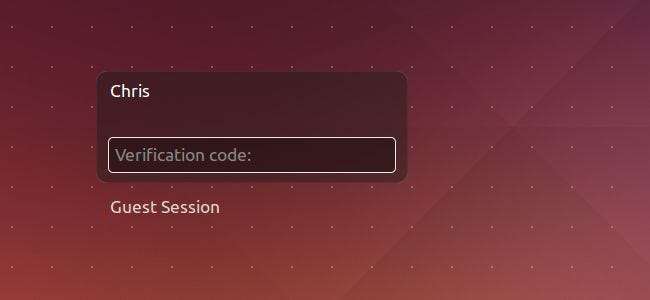

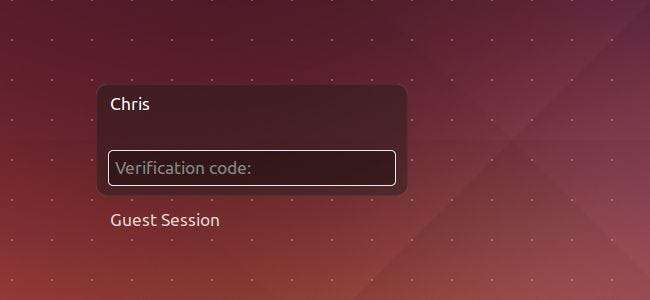

Legközelebb, amikor a felhasználó grafikusan bejelentkezik, a rendszer megkéri a jelszavát, majd a telefonon megjelenő aktuális ellenőrző kód megadását kéri. Ha nem írják be az ellenőrző kódot, akkor nem léphetnek be.

A folyamatnak meglehetősen hasonlónak kell lennie a többi Linux disztribúció és asztali számítógép esetében, mivel a leggyakoribb Linux asztali munkamenet-kezelők PAM-ot használnak. Valószínűleg csak egy másik fájlt kell szerkesztenie valami hasonlóval a megfelelő PAM modul aktiválásához.

Ha otthoni könyvtár titkosítást használ

Az Ubuntu régebbi kiadásai egyszerűt nyújtottak „Otthoni mappa titkosítása” opciót titkosította az egész otthoni könyvtárat, amíg meg nem adta a jelszavát. Pontosabban, ez ecryptf-eket használ. Mivel azonban a PAM szoftver alapértelmezés szerint a saját könyvtárában tárolt Google Authenticator fájltól függ, a titkosítás megzavarja a PAM-ot a fájl olvasásában, hacsak nem biztosítja, hogy titkosítatlan formában elérhető legyen a rendszer számára a bejelentkezés előtt. a README további információt a probléma elkerüléséről, ha továbbra is az elavult otthoni könyvtár titkosítási lehetőségeket használja.

Az Ubuntu modern verziói teljes lemezes titkosítás ehelyett, ami jól fog működni a fenti lehetőségekkel. Nem kell semmi különöset tennie

Segítség, megtört!

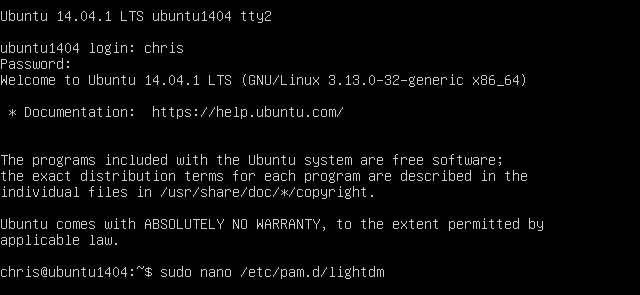

Mivel ezt csak engedélyeztük a grafikus bejelentkezéseknél, könnyen le kell tiltani, ha problémát okoz. Nyomjon meg egy billentyűkombinációt, például a Ctrl + Alt + F2 billentyűkombinációt a virtuális terminál eléréséhez és jelentkezzen be a felhasználónevével és jelszavával. Ezután használhatja a sudo nano /etc/pam.d/lightdm parancsot a fájl megnyitásához szerkesztésre a terminál szövegszerkesztõjében. Használat útmutatónk a Nano-hoz a sor eltávolításához és a fájl mentéséhez, és újra normálisan bejelentkezhet.

Kényszerítheti a Google Hitelesítőt, hogy más típusú bejelentkezésekhez is szükséges legyen - potenciálisan akár az összes rendszerhez -, ha hozzáadja az „auth required pam_google_authenticator.so” sort más PAM konfigurációs fájlokhoz. Legyen óvatos, ha ezt megteszi. És ne feledje, érdemes hozzáadni a „nullok” szót, így azok a felhasználók, akik még nem hajtották végre a beállítási folyamatot, továbbra is bejelentkezhetnek.

További információ a PAM modul használatáról és beállításáról itt található: a szoftver README fájlját a GitHubon .