Για επιπλέον ασφάλεια, μπορείτε να απαιτήσετε ένα διακριτικό ελέγχου ταυτότητας βάσει χρόνου καθώς και έναν κωδικό πρόσβασης για να συνδεθείτε στον υπολογιστή σας Linux. Αυτή η λύση χρησιμοποιεί τον Επαληθευτή Google και άλλες εφαρμογές TOTP.

Αυτή η διαδικασία πραγματοποιήθηκε στο Ubuntu 14.04 με το πρότυπο Επιτραπέζιος υπολογιστής Unity και LightDM login manager, αλλά οι αρχές είναι οι ίδιες στις περισσότερες διανομές και επιτραπέζιους υπολογιστές Linux.

Σας δείξαμε προηγουμένως πώς να απαιτείται το Google Authenticator για απομακρυσμένη πρόσβαση μέσω SSH , και αυτή η διαδικασία είναι παρόμοια. Αυτό δεν απαιτεί την εφαρμογή Επαληθευτής Google, αλλά λειτουργεί με οποιαδήποτε συμβατή εφαρμογή που εφαρμόζει το σχήμα ελέγχου ταυτότητας TOTP, συμπεριλαμβανομένων Αυθεντικά .

Εγκαταστήστε το PAM Google Authenticator

ΣΧΕΤΙΖΟΜΑΙ ΜΕ: Πώς να ασφαλίσετε SSH με έλεγχο ταυτότητας δύο παραγόντων του Google Authenticator

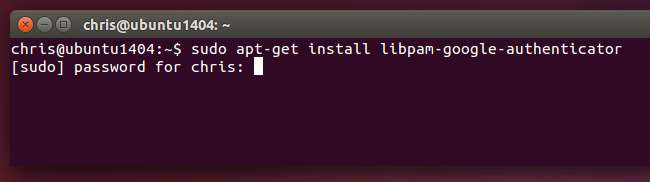

Όπως κατά τη ρύθμιση για πρόσβαση SSH, θα πρέπει πρώτα να εγκαταστήσουμε το κατάλληλο λογισμικό PAM ("pluggable-authentication module"). Το PAM είναι ένα σύστημα που μας επιτρέπει να συνδέουμε διαφορετικούς τύπους μεθόδων ελέγχου ταυτότητας σε ένα σύστημα Linux και να τις απαιτούμε.

Στο Ubuntu, η ακόλουθη εντολή θα εγκαταστήσει το Google Authenticator PAM. Ανοίξτε ένα παράθυρο τερματικού, πληκτρολογήστε την ακόλουθη εντολή, πατήστε Enter και δώστε τον κωδικό πρόσβασής σας. Το σύστημα θα κατεβάσει το PAM από τα αποθετήρια λογισμικού της διανομής Linux και θα το εγκαταστήσει:

sudo apt-get εγκαταστήστε libpam-google-authorator

Άλλες διανομές Linux θα πρέπει ελπίζω να έχουν αυτό το πακέτο διαθέσιμο για εύκολη εγκατάσταση - ανοίξτε τα αποθετήρια λογισμικού της διανομής Linux και πραγματοποιήστε αναζήτηση για αυτό. Στη χειρότερη περίπτωση, μπορείτε να βρείτε ο πηγαίος κώδικας για τη μονάδα PAM στο GitHub και συντάξτε το μόνοι σας.

Όπως επισημάνουμε προηγουμένως, αυτή η λύση δεν εξαρτάται από το "τηλεφωνικό σπίτι" στους διακομιστές της Google. Εφαρμόζει τον τυπικό αλγόριθμο TOTP και μπορεί να χρησιμοποιηθεί ακόμα και όταν ο υπολογιστής σας δεν έχει πρόσβαση στο Διαδίκτυο.

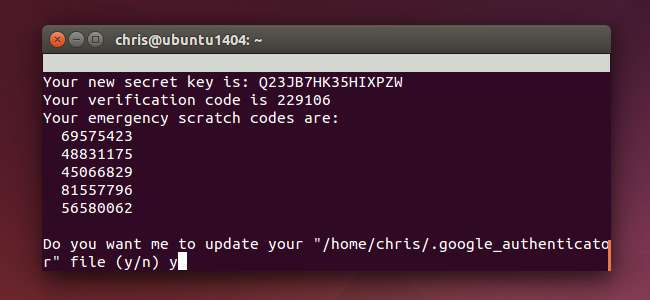

Δημιουργήστε τα κλειδιά ελέγχου ταυτότητας

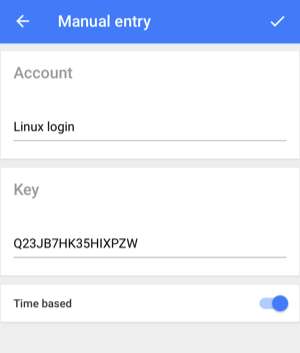

Τώρα θα πρέπει να δημιουργήσετε ένα μυστικό κλειδί ελέγχου ταυτότητας και να το εισαγάγετε στην εφαρμογή Επαληθευτής Google (ή παρόμοια) στο τηλέφωνό σας. Αρχικά, συνδεθείτε ως λογαριασμός χρήστη στο σύστημα Linux. Ανοίξτε ένα παράθυρο τερματικού και εκτελέστε το google-authorator εντολή. Τύπος Υ και ακολουθήστε τις οδηγίες εδώ. Αυτό θα δημιουργήσει ένα ειδικό αρχείο στον κατάλογο του τρέχοντος λογαριασμού χρήστη με τις πληροφορίες του Επαληθευτή Google.

Θα ακολουθήσετε επίσης τη διαδικασία εισαγωγής αυτού του κωδικού επαλήθευσης δύο παραγόντων σε έναν Επαληθευτή Google ή παρόμοια εφαρμογή TOTP στο smartphone σας. Το σύστημά σας μπορεί να δημιουργήσει έναν κωδικό QR που μπορείτε να σαρώσετε ή μπορείτε να τον πληκτρολογήσετε με μη αυτόματο τρόπο.

Φροντίστε να σημειώσετε τους ξυστούς κωδικούς έκτακτης ανάγκης, τους οποίους μπορείτε να χρησιμοποιήσετε για να συνδεθείτε εάν χάσετε το τηλέφωνό σας.

Περάστε αυτήν τη διαδικασία για κάθε λογαριασμό χρήστη που χρησιμοποιεί τον υπολογιστή σας. Για παράδειγμα, εάν είστε το μόνο άτομο που χρησιμοποιεί τον υπολογιστή σας, μπορείτε να το κάνετε μόνο μία φορά στον κανονικό λογαριασμό χρήστη σας. Εάν έχετε κάποιον άλλο που χρησιμοποιεί τον υπολογιστή σας, θα πρέπει να τους ζητήσει να συνδεθεί στον δικό του λογαριασμό και να δημιουργήσει έναν κατάλληλο κωδικό δύο παραγόντων για τον δικό του λογαριασμό, ώστε να μπορούν να συνδεθούν.

Ενεργοποίηση ελέγχου ταυτότητας

Εδώ τα πράγματα γίνονται λίγο ασταθή Όταν εξηγήσαμε πώς να ενεργοποιήσουμε δύο παράγοντες για συνδέσεις SSH, το απαιτήσαμε μόνο για συνδέσεις SSH. Αυτό εξασφάλισε ότι θα μπορούσατε ακόμη να συνδεθείτε τοπικά εάν χάσατε την εφαρμογή ελέγχου ταυτότητας ή εάν κάτι πήγε στραβά.

Εφόσον θα ενεργοποιήσουμε τον έλεγχο ταυτότητας δύο παραγόντων για τοπικές συνδέσεις, υπάρχουν πιθανά προβλήματα εδώ. Εάν κάτι πάει στραβά, ενδέχεται να μην μπορείτε να συνδεθείτε. Έχοντας αυτό υπόψη, θα σας καθοδηγήσουμε ενεργοποιώντας αυτό μόνο για γραφικές συνδέσεις. Αυτό σας δίνει μια καταπακτή διαφυγής εάν τη χρειάζεστε.

Ενεργοποιήστε το Google Authenticator για γραφικές συνδέσεις στο Ubuntu

Θα μπορούσατε πάντα να ενεργοποιήσετε τον έλεγχο ταυτότητας δύο βημάτων μόνο για γραφικές συνδέσεις, παρακάμπτοντας την απαίτηση όταν συνδέεστε από το μήνυμα κειμένου. Αυτό σημαίνει ότι θα μπορούσατε εύκολα να μεταβείτε σε ένα εικονικό τερματικό, να συνδεθείτε εκεί και να επαναφέρετε τις αλλαγές σας, ώστε ο Επαληθευτής Gogole να μην απαιτείται εάν αντιμετωπίσετε κάποιο πρόβλημα.

Σίγουρα, αυτό ανοίγει μια τρύπα στο σύστημα ελέγχου ταυτότητας, αλλά Ένας εισβολέας με φυσική πρόσβαση στο σύστημά σας μπορεί ήδη να το εκμεταλλευτεί ούτως ή άλλως . Γι 'αυτό ο έλεγχος ταυτότητας δύο παραγόντων είναι ιδιαίτερα αποτελεσματικός για απομακρυσμένες συνδέσεις μέσω SSH.

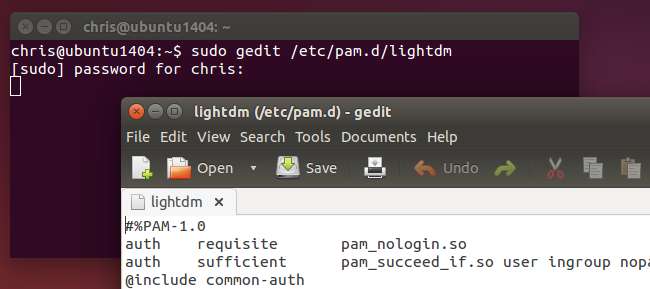

Δείτε πώς μπορείτε να το κάνετε αυτό για το Ubuntu, το οποίο χρησιμοποιεί τον διαχειριστή σύνδεσης LightDM. Ανοίξτε το αρχείο LightDM για επεξεργασία με μια εντολή όπως η ακόλουθη:

sudo gedit /etc/pam.d/lightdm

(Θυμηθείτε, αυτά τα συγκεκριμένα βήματα θα λειτουργούν μόνο εάν η διανομή Linux και η επιφάνεια εργασίας σας χρησιμοποιούν το διαχειριστή σύνδεσης LightDM.)

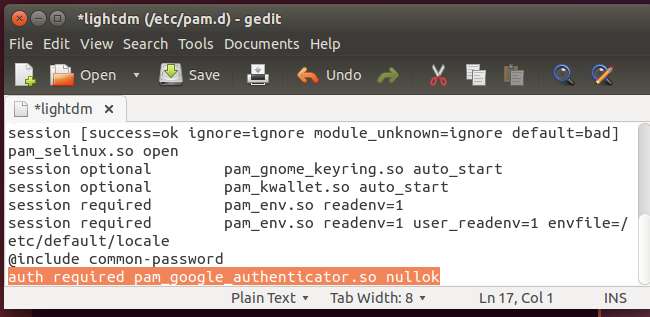

Προσθέστε την ακόλουθη γραμμή στο τέλος του αρχείου και, στη συνέχεια, αποθηκεύστε το:

απαιτείται εξουσιοδότηση pam_google_authenticator.so nullok

Το bit "nullok" στο τέλος λέει στο σύστημα να επιτρέψει σε έναν χρήστη να συνδεθεί ακόμα κι αν δεν έχει εκτελέσει την εντολή google-authorator για να ρυθμίσει τον έλεγχο ταυτότητας δύο παραγόντων. Εάν το έχουν ρυθμίσει, θα πρέπει να εισαγάγουν έναν κωδικό χρόνου-αλλιώς δεν θα το κάνουν. Καταργήστε το "nullok" και τους λογαριασμούς χρηστών που δεν έχουν δημιουργήσει κωδικό Επαληθευτή Google απλώς δεν θα μπορούν να συνδεθούν γραφικά.

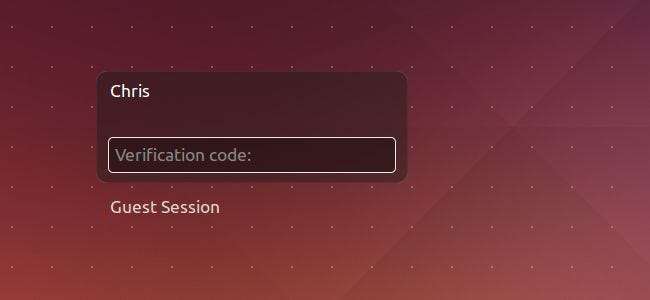

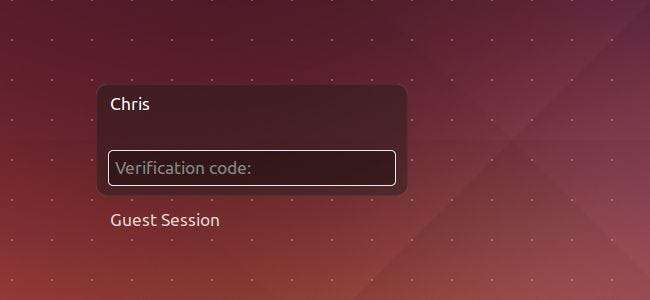

Την επόμενη φορά που ένας χρήστης συνδέεται γραφικά, θα του ζητηθεί ο κωδικός πρόσβασης και, στη συνέχεια, θα ζητηθεί ο τρέχων κωδικός επαλήθευσης που εμφανίζεται στο τηλέφωνό του. Εάν δεν εισαγάγουν τον κωδικό επαλήθευσης, δεν θα τους επιτραπεί να συνδεθούν.

Η διαδικασία πρέπει να είναι αρκετά παρόμοια για άλλες διανομές και επιτραπέζιους υπολογιστές Linux, καθώς οι περισσότεροι συνηθισμένοι διαχειριστές συνεδρίας Linux χρησιμοποιούν PAM. Θα πρέπει απλώς να επεξεργαστείτε ένα διαφορετικό αρχείο με κάτι παρόμοιο για να ενεργοποιήσετε την κατάλληλη ενότητα PAM.

Εάν χρησιμοποιείτε κρυπτογράφηση Home Directory

Οι παλαιότερες εκδόσεις του Ubuntu προσφέρουν μια εύκολη Επιλογή «κρυπτογράφησης αρχικού φακέλου» που κρυπτογράφησε ολόκληρο τον αρχικό σας κατάλογο έως ότου εισαγάγετε τον κωδικό πρόσβασής σας. Συγκεκριμένα, χρησιμοποιεί ecryptfs. Ωστόσο, επειδή το λογισμικό PAM εξαρτάται από ένα αρχείο Google Authenticator που είναι αποθηκευμένο στον αρχικό σας κατάλογο από προεπιλογή, η κρυπτογράφηση παρεμβαίνει στο PAM που διαβάζει το αρχείο, εκτός εάν βεβαιωθείτε ότι είναι διαθέσιμο σε μη κρυπτογραφημένη μορφή στο σύστημα πριν συνδεθείτε. Συμβουλευτείτε το README για περισσότερες πληροφορίες σχετικά με την αποφυγή αυτού του προβλήματος, εάν ο χρήστης σας εξακολουθεί να χρησιμοποιεί τις επιλογές κρυπτογράφησης αρχικού καταλόγου που έχουν καταργηθεί

Σύγχρονες εκδόσεις του Ubuntu προσφέρουν κρυπτογράφηση πλήρους δίσκου Αντ 'αυτού, το οποίο θα λειτουργήσει καλά με τις παραπάνω επιλογές. Δεν χρειάζεται να κάνετε κάτι ιδιαίτερο

Βοήθεια, έσπασε!

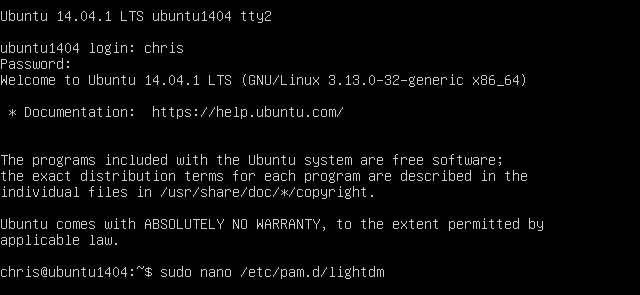

Επειδή μόλις το ενεργοποιήσαμε για γραφικές συνδέσεις, θα ήταν εύκολο να απενεργοποιηθεί εάν προκαλεί πρόβλημα. Πατήστε έναν συνδυασμό πλήκτρων όπως Ctrl + Alt + F2 για πρόσβαση σε ένα εικονικό τερματικό και συνδεθείτε εκεί με το όνομα χρήστη και τον κωδικό πρόσβασής σας. Στη συνέχεια, μπορείτε να χρησιμοποιήσετε μια εντολή όπως sudo nano /etc/pam.d/lightdm για να ανοίξετε το αρχείο για επεξεργασία σε ένα πρόγραμμα επεξεργασίας κειμένου τερματικού. Χρήση ο οδηγός μας για το Νάνο για να αφαιρέσετε τη γραμμή και να αποθηκεύσετε το αρχείο και θα μπορείτε να συνδεθείτε ξανά κανονικά.

Θα μπορούσατε επίσης να αναγκάσετε τον Επαληθευτή Google να απαιτείται για άλλους τύπους συνδέσεων - πιθανώς ακόμη και για όλες τις συνδέσεις συστήματος - προσθέτοντας τη γραμμή "απαιτείται απαιτείται pam_google_authenticator.so" σε άλλα αρχεία διαμόρφωσης PAM. Προσέξτε εάν το κάνετε αυτό. Και θυμηθείτε, ίσως θελήσετε να προσθέσετε το "nullok", ώστε οι χρήστες που δεν έχουν περάσει από τη διαδικασία ρύθμισης να μπορούν να συνδεθούν.

Περισσότερες πληροφορίες σχετικά με τον τρόπο χρήσης και ρύθμισης αυτής της μονάδας PAM μπορείτε να βρείτε στο το αρχείο README του λογισμικού στο GitHub .