Um Trojan de acesso remoto (RAT) é um tipo de malware que permite que hackers monitorem e controlem seu computador ou rede. Mas como funciona um RAT, por que os hackers os usam e como você os evita?

RATs dão aos hackers acesso remoto ao seu computador

Se você já precisou ligar para o suporte técnico para um PC, provavelmente conhece a magia de acesso remoto . Quando o acesso remoto está ativado, os computadores e servidores autorizados podem controlar tudo o que acontece no seu PC. Eles podem abrir documentos, baixar software e até mover o cursor pela tela em tempo real.

Um RAT é um tipo de malware muito semelhante a programas legítimos de acesso remoto. A principal diferença, claro, é que os RATs são instalados em um computador sem o conhecimento do usuário. A maioria dos programas legítimos de acesso remoto são feitos para suporte técnico e fins de compartilhamento de arquivos, enquanto os RATs são feitos para espionar, sequestrar ou destruir computadores.

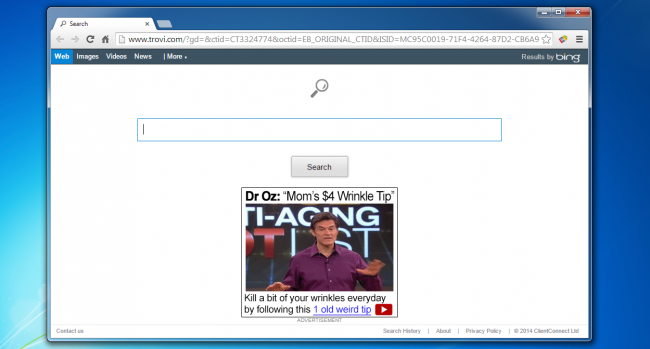

Como a maioria dos malwares, os RATs pegam carona em arquivos de aparência legítima. Os hackers podem anexar um RAT a um documento em um e-mail ou em um grande pacote de software, como um videogame. Anúncios e páginas da web nefastas também podem conter RATs, mas a maioria dos navegadores evita downloads automáticos de sites ou notifica você quando um site não é seguro.

Ao contrário de alguns malware e vírus, pode ser difícil dizer quando você baixou um RAT. De um modo geral, um RAT não diminui a velocidade do seu computador e os hackers nem sempre se delatam, excluindo seus arquivos ou rolando o cursor pela tela. Em alguns casos, os usuários são infectados por um RAT por anos sem perceber nada de errado. Mas por que os RATs são tão secretos? E como eles são úteis para os hackers?

RATs funcionam melhor quando passam despercebidos

A maioria dos vírus de computador é feita para um propósito único. Keyloggers grava automaticamente tudo que você digita, ransomware restringe o acesso ao seu computador ou seus arquivos até que você pague uma taxa e o adware despeja anúncios duvidosos em seu computador para obter lucro.

Mas os RATs são especiais. Eles fornecem aos hackers controle anônimo e completo sobre os computadores infectados. Como você pode imaginar, um hacker com um RAT pode fazer quase tudo - desde que seu alvo não cheire um RAT.

Na maioria dos casos, os RATs são usados como spyware. Um hacker com fome de dinheiro (ou totalmente assustador) pode usar um RAT para obter pressionamentos de tecla e arquivos de um computador infectado. Esses pressionamentos de tecla e arquivos podem conter informações bancárias, senhas, fotos confidenciais ou conversas privadas. Além disso, os hackers podem usar RATs para ativar a webcam ou o microfone de um computador discretamente. A ideia de ser espionado por algum nerd anônimo é muito perturbadora, mas é uma ofensa leve em comparação com o que alguns hackers fazem com RATs.

Uma vez que os RATs dão aos hackers acesso administrativo aos computadores infectados, eles estão livres para alterar ou baixar quaisquer arquivos por capricho. Isso significa que um hacker com um RAT pode limpar seu disco rígido, baixar conteúdo ilegal da Internet por meio de seu computador ou colocar malware adicional em seu computador. Os hackers também podem controlar seu computador remotamente para realizar ações constrangedoras ou ilegais online em seu nome ou use sua rede doméstica como um servidor proxy para cometer crimes anonimamente.

Um hacker também pode usar um RAT para assumir o controle de uma rede doméstica e criar um botnet . Essencialmente, um botnet permite que um hacker utilize os recursos do seu computador para tarefas super nerd (e muitas vezes ilegais), como ataques DDOS, Mineração de bitcoin , hospedagem de arquivos e torrenting. Às vezes, essa técnica é utilizada por grupos de hackers em prol do crime cibernético e da guerra cibernética. Um botnet composto por milhares de computadores pode produzir uma grande quantidade de Bitcoins ou derrubar grandes redes ( ou mesmo um país inteiro ) por meio de ataques DDOS.

Não se preocupe; RATs são fáceis de evitar

Se você quiser evitar RATs, não baixe arquivos de fontes nas quais você não pode confiar. Você não deve abrir anexos de e-mail de estranhos (ou empregadores em potencial), não deve baixar jogos ou software de sites da moda e não deve torrent arquivos, a menos que sejam de uma fonte confiável. Mantenha seu navegador e sistema operacional atualizados com patches de segurança também.

Claro, você também deve habilitar seu software antivírus. O Windows Defender está incluído no seu PC (e é honestamente, um ótimo software antivírus ), mas se sentir necessidade de alguma segurança extra, você pode baixar um software antivírus comercial como Kaspersky ou Malwarebytes .

Use o antivírus para encontrar e exterminar RATs

Há uma grande chance de que seu computador não esteja infectado por um RAT. Se você não notou nenhuma atividade estranha em seu computador ou teve sua identidade roubada recentemente, então provavelmente você está seguro. Dito isso, não faz mal verificar se há RATs em seu computador de vez em quando.

Como a maioria dos hackers usa RATs bem conhecidos (em vez de desenvolver seus próprios), o software antivírus é a melhor (e mais fácil) maneira de localizar e remover RATs do computador. Kaspersky ou Malwarebytes tem um banco de dados extenso e em constante expansão de RATs, para que você não precise se preocupar com o fato de seu software antivírus estar desatualizado ou incompleto.

Se você executou um antivírus, mas ainda está paranóico com a possibilidade de haver um RAT em seu PC, você pode sempre formate o seu computador . Esta é uma medida drástica, mas tem uma taxa de sucesso de 100% - fora do malware exótico e altamente especializado que pode invadir o firmware UEFI do seu computador. Novos RATs que não podem ser detectados pelo software antivírus levam muito tempo para serem criados e geralmente são reservados para uso em grandes corporações, pessoas famosas, funcionários do governo e milionários. Se o software antivírus não encontrar RATs, provavelmente você não tem RATs.

RELACIONADOS: Novato Geek: Como reinstalar o Windows em seu computador

Fontes: O que é , Comparitech