Etäkäyttöinen troijalainen (RAT) on eräänlainen haittaohjelma, jonka avulla hakkerit voivat valvoa ja hallita tietokonetta tai verkkoa. Mutta miten RAT toimii, miksi hakkerit käyttävät niitä ja miten vältät ne?

RAT antaa hakkereille etäkäytön tietokoneellesi

Jos joudut joskus soittamaan tekniseen tukeen tietokoneelle, tunnet todennäköisesti sen taian etäyhteys . Kun etäkäyttö on käytössä, valtuutetut tietokoneet ja palvelimet voivat hallita kaikkea, mitä tietokoneellasi tapahtuu. He voivat avata asiakirjoja, ladata ohjelmistoja ja jopa siirtää kohdistinta näytölläsi reaaliajassa.

RAT on haittaohjelmatyyppi, joka on hyvin samanlainen kuin lailliset etäkäyttöohjelmat. Suurin ero on tietysti se, että RAT: t asennetaan tietokoneeseen käyttäjän tietämättä. Suurin osa laillisista etäkäyttöohjelmista tehdään tekniseen tukeen ja tiedostojen jakamiseen, kun taas RAT: t on tehty tietokoneiden vakoilusta, kaappaamisesta tai tuhoamisesta.

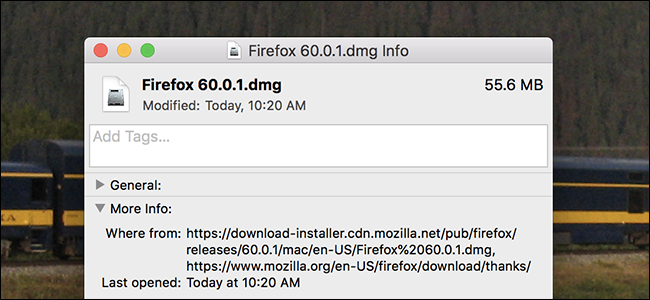

Kuten useimmat haittaohjelmat, RATsakin takaa laillisen näköiset tiedostot. Hakkerit voivat liittää RAT-asiakirjan sähköpostiin tai suureen ohjelmistopakettiin, kuten videopeliin. Mainokset ja haitalliset verkkosivut voivat myös sisältää RAT-tiedostoja, mutta useimmat selaimet estävät automaattisen lataamisen verkkosivustoilta tai ilmoittavat sinulle, kun sivusto on vaarallinen.

Toisin kuin jotkut haittaohjelmat ja virukset, voi olla vaikea kertoa, kun olet ladannut RAT: n. Yleisesti ottaen RAT ei hidasta tietokonettasi, ja hakkerit eivät aina luovuta itseään poistamalla tiedostojasi tai viemällä kohdistinta ruudun ympäri. Joissakin tapauksissa käyttäjät ovat saaneet RAT-tartunnan vuosien ajan huomaamatta mitään vikaa. Mutta miksi RAT: t ovat niin salamyhkäisiä? Ja kuinka ne ovat hyödyllisiä hakkereille?

RAT toimivat parhaiten, kun ne jäävät huomaamatta

Suurin osa tietokoneviruksista on tehty yksitarkoituksiin. Näppäinlukijat tallentaa kaiken kirjoittamasi automaattisesti, lunnasohjelma rajoittaa pääsyä tietokoneellesi tai sen tiedostoihin, kunnes maksat maksun, ja mainosohjelmat kaatavat epäilyttävät mainokset tietokoneellesi voittoa varten.

Mutta RAT: t ovat erityisiä. Ne antavat hakkereille täydellisen, nimettömän hallinnan tartunnan saaneista tietokoneista. Kuten voitte kuvitella, hakkeri, jolla on RAT, voi tehdä mitä tahansa - niin kauan kuin kohde ei haise RAT: ta.

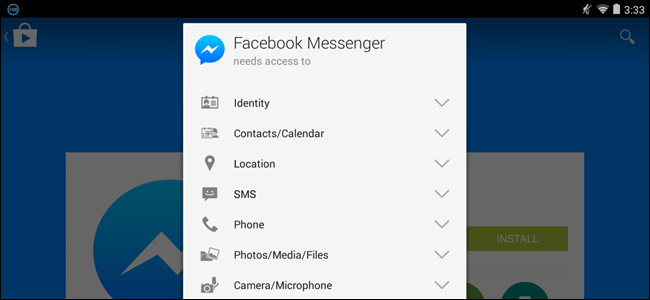

Useimmissa tapauksissa RAT-tiedostoja käytetään vakoiluohjelmien tavoin. Rahanälkäinen (tai suorastaan kammottava) hakkeri voi käyttää RAT: ta saadakseen näppäimistön ja tiedostot tartunnan saaneelta tietokoneelta. Nämä näppäinpainallukset ja tiedostot voivat sisältää pankkitietoja, salasanoja, arkaluontoisia valokuvia tai yksityisiä keskusteluja. Hakkerit voivat lisäksi käyttää RAT-toimintoja aktivoimaan tietokoneen verkkokameran tai mikrofonin huomaamattomasti. Ajatus jonkun tuntemattoman nörtin vakoilusta on melko järkyttävä, mutta se on lievä loukkaus verrattuna siihen, mitä jotkut hakkerit tekevät RAT: ien kanssa.

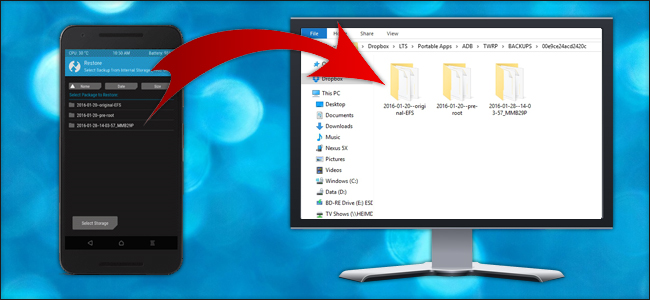

Koska RAT: t antavat hakkereille hallinnollisen pääsyn tartunnan saaneisiin tietokoneisiin, he voivat vapaasti muuttaa tai ladata tiedostoja mielijohteesta. Tämä tarkoittaa, että hakkeri, jolla on RAT, voi pyyhkiä kiintolevyn, ladata laitonta sisältöä Internetistä tietokoneen kautta tai sijoittaa lisää haittaohjelmia tietokoneellesi. Hakkerit voivat myös hallita tietokonettasi etänä suorittaakseen kiusallisia tai laittomia toimia verkossa sinun nimesi tai käytä kotiverkkoasi välityspalvelimena rikosten tekemiseen nimettömästi.

Hakkerit voivat myös käyttää RAT: ta ottaakseen kotiverkon hallinnan ja luomaan botnet . Pohjimmiltaan botnet sallii hakkerin käyttää tietokoneresurssejasi super nerdy (ja usein laitonta) tehtäviin, kuten DDOS-hyökkäyksiin. Bitcoin-kaivos , tiedostojen ylläpito ja torrentit. Joskus hakkeriryhmät käyttävät tätä tekniikkaa tietoverkkorikollisuuden ja -sodankäynnin vuoksi. Tuhansista tietokoneista koostuva botnet-verkko voi tuottaa paljon Bitcoinia tai kaataa suuret verkot ( tai jopa koko maa ) DDOS-hyökkäysten kautta.

Älä huoli; RAT-arvoja on helppo välttää

Jos haluat välttää RAT: t, älä lataa tiedostoja lähteistä, joihin et voi luottaa. Älä avaa sähköpostin liitetiedostoja muilta (tai potentiaalisilta työnantajilta), älä lataa pelejä tai ohjelmistoja funky-verkkosivustoilta ja älä torrent-tiedostoja, elleivät ne ole luotettavasta lähteestä. Pidä selaimesi ja käyttöjärjestelmäsi ajan tasalla tietoturvakorjauksilla.

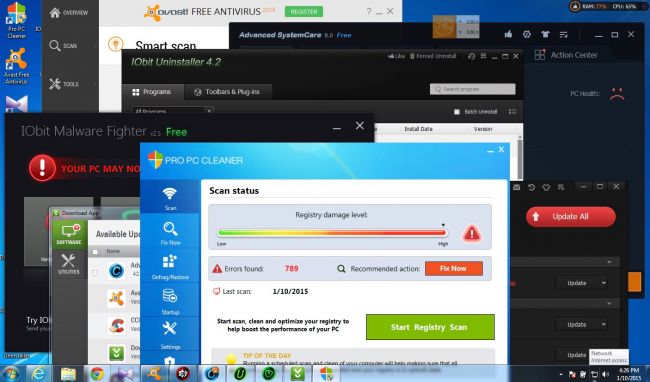

Tietenkin sinun on myös otettava käyttöön virustorjuntaohjelma. Windows Defender sisältyy tietokoneen mukana (ja se onkin rehellisesti hieno virustorjuntaohjelma ), mutta jos tunnet tarvitsevasi ylimääräistä suojausta, voit ladata kaupallisen virustorjuntaohjelmiston, kuten Kaspersky tai Malwarebytes .

Käytä virustorjuntaohjelmaa RAT-tiedostojen etsimiseen ja tuhoamiseen

On erittäin suuri mahdollisuus, että tietokoneesi ei ole RAT-tartunnan saanut. Jos et ole huomannut outoa toimintaa tietokoneellasi tai henkilöllisyytesi on varastettu äskettäin, olet todennäköisesti turvassa. Tästä huolimatta ei ole haittaa tarkistaa tietokoneesi RAT: iden välillä silloin tällöin.

Koska useimmat hakkerit käyttävät tunnettuja RAT-tiedostoja (omien kehittämisen sijaan), virustorjuntaohjelmistot ovat paras (ja helpoin) tapa löytää ja poistaa RAT-tiedostoja tietokoneeltasi. Kaspersky tai Malwarebytes sinulla on laaja, jatkuvasti laajeneva RAT-tietokanta, joten sinun ei tarvitse huolehtia siitä, että virustorjuntaohjelmisto on vanhentunut tai puoliksi paistettu.

Jos olet suorittanut virustorjunnan, mutta olet edelleen vainoharhainen siitä, että tietokoneellasi on RAT, niin voit aina alustaa tietokoneesi . Tämä on dramaattinen toimenpide, mutta on 100% onnistumisaste - eksoottisten, pitkälle erikoistuneiden haittaohjelmien ulkopuolella, jotka voivat syöksyä tietokoneen UEFI-laiteohjelmistoon. Uusien RAT-tiedostojen luominen, joita virustorjuntaohjelmat eivät tunnista, vievät paljon aikaa, ja ne on yleensä varattu käytettäväksi suuryrityksissä, kuuluisissa ihmisissä, valtion virkamiehissä ja miljonääreissä. Jos virustorjuntaohjelmisto ei löydä RAT-tiedostoja, sinulla ei todennäköisesti ole RAT-tiedostoja.

LIITTYVÄT: Beginner Geek: Kuinka asentaa Windows uudelleen tietokoneellesi

Lähteet: Mikä on , Comparitech