Nowe telefony Pixel 3 Google mają „ Titan M ”Chip zabezpieczający. Apple ma coś podobnego ze swoim „Bezpieczna enklawa” na iPhone'ach . Telefony Samsung Galaxy i inne telefony z Androidem często korzystają z technologii TrustZone firmy ARM. Oto, jak pomagają chronić Twój telefon.

Podstawy

Te chipy to w zasadzie oddzielne małe komputery wewnątrz telefonu. Mają różne procesory i różne rodzaje pamięci, a także uruchamiają własne małe systemy operacyjne.

Zwykły system operacyjny telefonu i uruchomione na nim aplikacje nie są widoczne w bezpiecznym obszarze. Chroni to bezpieczny obszar przed manipulacją i umożliwia bezpiecznemu obszarowi wykonywanie różnych przydatnych rzeczy.

To osobny procesor

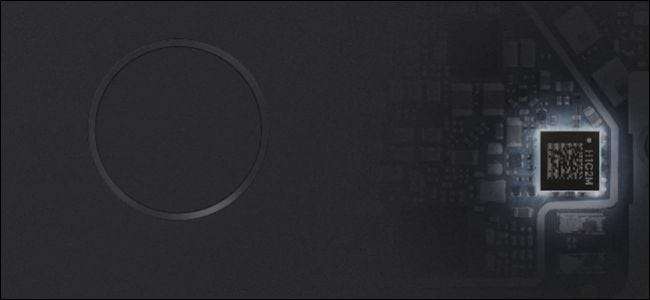

Wszystkie te chipy działają w nieco inny sposób. W nowych telefonach Pixel Google Titan M to rzeczywisty fizyczny układ niezależny od zwykłego procesora telefonu.

Dzięki Secure Enclave firmy Apple i TrustZone ARM, Secure Enclave lub TrustZone nie jest technicznie innym „chipem”. Zamiast tego jest to oddzielny, izolowany procesor wbudowany w główny układ scalony urządzenia. Chociaż jest wbudowany, nadal ma oddzielny procesor i obszar pamięci. Pomyśl o tym jak o chipie wewnątrz głównego układu.

Tak czy inaczej - czy to Titan M, Secure Enclave czy TrustZone - chip jest oddzielnym „koprocesorem”. Posiada własny specjalny obszar pamięci i działa we własnym systemie operacyjnym. Jest całkowicie odizolowany od wszystkiego innego.

Innymi słowy, nawet jeśli cały system operacyjny Android lub iOS został naruszony przez złośliwe oprogramowanie, a złośliwe oprogramowanie miało dostęp do wszystkiego, nie byłoby w stanie uzyskać dostępu do zawartości obszaru bezpiecznego.

ZWIĄZANE Z: Co to jest „bezpieczna enklawa” firmy Apple i jak chroni mój iPhone lub komputer Mac?

Jak chroni Twój telefon

Dane w telefonie są zaszyfrowane na dysku. Klucz odblokowujący dane jest przechowywany w bezpiecznym obszarze. Gdy odblokujesz telefon za pomocą kodu PIN, hasła, Face ID lub Touch ID, procesor w bezpiecznym obszarze uwierzytelnia Cię i używa Twojego klucza do odszyfrowania danych w pamięci.

Ten klucz szyfrowania nigdy nie opuszcza bezpiecznego obszaru układu zabezpieczającego. Jeśli osoba atakująca próbuje się zalogować, odgadując wiele kodów PIN lub haseł, bezpieczny chip może je spowolnić i wymusić opóźnienie między próbami. Nawet jeśli ta osoba włamała się do głównego systemu operacyjnego Twojego urządzenia, bezpieczny chip ograniczyłby jej próby uzyskania dostępu do Twoich kluczy bezpieczeństwa.

Na iPhonie lub iPadzie Secure Enclave przechowuje klucze szyfrowania, które chronią Twoją twarz (w przypadku Face ID) lub odcisk palca (w przypadku Touch ID). Nawet ktoś, kto ukradł Twój telefon i w jakiś sposób włamał się do głównego systemu operacyjnego iOS, nie byłby w stanie wyświetlić informacji o Twoim odcisku palca.

Chip Google Titan M może również chronić poufne transakcje w aplikacjach na Androida. Aplikacje mogą używać nowego „StrongBox KeyStore API” systemu Android 9 do generowania i przechowywania własnych kluczy prywatnych w Titan M. Google Pay wkrótce będzie to testować. Może być również używany do innych rodzajów transakcji wrażliwych, od głosowania po wysyłanie pieniędzy.

iPhone'y działają podobnie. Apple Pay korzysta z bezpiecznej enklawy, więc szczegóły Twojej karty płatniczej są przechowywane i bezpiecznie przesyłane. Apple zezwala również na aplikacje w telefonie przechowywać klucze w bezpiecznej enklawie dla dodatkowego bezpieczeństwa. Bezpieczna enklawa zapewnia podpisanie własnego oprogramowania przez Apple przed uruchomieniem, więc nie można go zastąpić zmodyfikowanym oprogramowaniem.

TrustZone firmy ARM działa bardzo podobnie do Bezpiecznej Enklawy. Wykorzystuje bezpieczny obszar głównego procesora do uruchamiania krytycznego oprogramowania. Tutaj można przechowywać klucze bezpieczeństwa. KNOX firmy Samsung Oprogramowanie zabezpieczające działa w obszarze ARM TrustZone, więc jest odizolowane od reszty systemu. Samsung Pay wykorzystuje również ARM TrustZone do bezpiecznego przetwarzania danych kart płatniczych.

W nowym telefonie Pixel chip Titan M zabezpiecza również bootloader. Po uruchomieniu telefonu Titan M upewnia się, że używasz „ostatniej znanej bezpiecznej wersji Androida”. Nikt, kto ma dostęp do Twojego telefonu, nie może przejść na starszą wersję Androida ze znanymi lukami w zabezpieczeniach. I oprogramowanie układowe na Titan M nie można zaktualizować, chyba że wprowadzisz hasło, więc osoba atakująca nie może nawet utworzyć złośliwego zamiennika oprogramowania układowego Titan M.

Dlaczego Twój telefon potrzebuje bezpiecznego procesora

Bez bezpiecznego procesora i wydzielonego obszaru pamięci Twoje urządzenie jest znacznie bardziej podatne na ataki. Bezpieczny chip izoluje krytyczne dane, takie jak klucze szyfrujące i informacje dotyczące płatności. Nawet jeśli Twoje urządzenie jest zagrożone, złośliwe oprogramowanie nie może uzyskać dostępu do tych informacji.

Bezpieczny obszar ogranicza również dostęp do urządzenia. Nawet jeśli ktoś ma Twoje urządzenie i wymieni jego system operacyjny na zhakowany, bezpieczny chip nie pozwoli mu odgadnąć miliona PIN-ów ani kodów dostępu na sekundę. Spowoduje to ich spowolnienie i zablokowanie dostępu do urządzenia.

Kiedy jesteś za pomocą portfela mobilnego Tak jak Apple Pay, Samsung Pay czy Google Pay, Twoje szczegóły płatności mogą być bezpiecznie przechowywane, aby mieć pewność, że żadne złośliwe oprogramowanie działające na Twoim urządzeniu nie będzie miało do nich dostępu.

Google robi również kilka interesujących nowych rzeczy z chipem Titan M, na przykład uwierzytelnia twój bootloader i zapewnia, że żaden napastnik nie może obniżyć systemu operacyjnego lub wymienić oprogramowania układowego Titan M.

Nawet Widmo Atak typu-style, który pozwala aplikacji odczytywać pamięć, która do niej nie należy, nie byłby w stanie złamać tych układów, ponieważ chipy używają pamięci, która jest całkowicie oddzielona od pamięci głównej systemu.

Chroni Twój telefon w tle

Brak użytkownika smartfona naprawdę musi wiedzieć o tym sprzęcie, chociaż powinno to sprawić, że poczujesz się bezpieczniej, przechowując w telefonie poufne dane, takie jak dane kart kredytowych i bankowości internetowej.

To po prostu fajna technologia, która działa cicho, aby chronić telefon i dane, zapewniając większe bezpieczeństwo. Wielu inteligentnych ludzi wkłada dużo pracy w zabezpieczenie nowoczesnych smartfonów i ochronę ich przed wszelkiego rodzaju możliwymi atakami. I wiele pracy wymaga uczynienia tego zabezpieczenia tak łatwym, że nawet nie będziesz musiał o tym myśleć.

Źródło zdjęcia: Google , Porvatte Sirfirun /Shutterstock.com, Hadriana /Shutterstock.com, Samsung