Jeśli masz komputer z dostępem współdzielonym, może to być denerwujące, gdy inni użytkownicy wprowadzają kilka zmian w ustawieniach. Dzisiaj przyjrzymy się SteadyState dla Windows Vista i XP, które pozwala przywrócić komputer do pierwotnego stanu po sesji użytkownika.

Windows SteadyState

SteadyState nie tylko przywraca komputer z powrotem do pierwotnego stanu, ale można go skonfigurować tak, aby ograniczyć dostęp użytkownika. Możesz zablokować praktycznie każdy aspekt komputera, od programów po strony internetowe i nie tylko. Oczywiście musisz być administratorem, a pierwszą rzeczą do zrobienia jest zainstalowanie aktualnych sterowników i aktualizacji systemu Windows. Następnie zainstaluj programy i skonfiguruj ustawienia, które mają wyglądać tak, jak ma wyglądać komputer po każdym przywróceniu. Gdy wszystko zostanie skonfigurowane i utworzysz inne konto użytkownika, możesz pozwolić, aby wszyscy mogli to zrobić. Wszelkie zmiany wprowadzone w konfiguracji zostaną cofnięte po ponownym uruchomieniu komputera. Tutaj przyjrzymy się SteadyState działającemu na komputerze z systemem Windows XP.

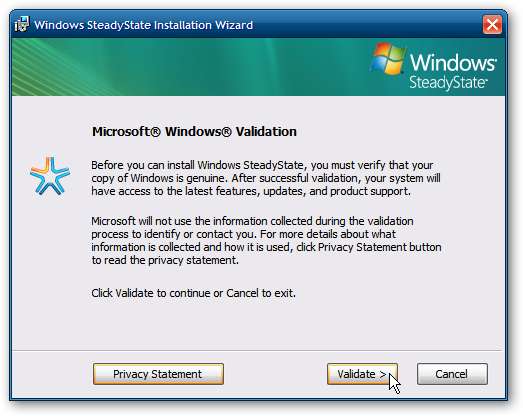

Podczas instalacji SteadyState musisz zweryfikować swoją kopię systemu Windows za pomocą oryginalności. Jeśli nie masz jeszcze narzędzia WGA na swoim komputerze, zostanie wyświetlony monit o pobranie i zainstalowanie go.

Dodaj i ogranicz nowego użytkownika

Po uruchomieniu SteadyState zobaczysz przegląd ustawień użytkownika i globalnych ustawień komputera. Teraz zaczyna się zabawa, możesz uczynić dostęp tak rygorystycznym lub łagodnym, jak chcesz.

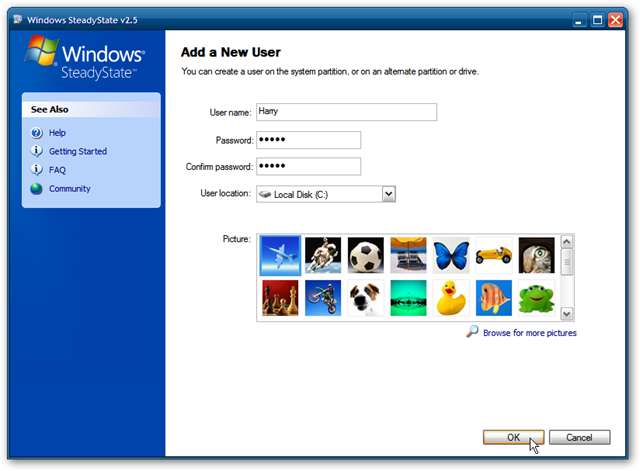

W pierwszej części kreatora SteadyState dodaj nazwę użytkownika, hasło i obraz. Zauważ, że możesz utworzyć użytkownika na dysku systemowym lub alternatywnej partycji lub dysku.

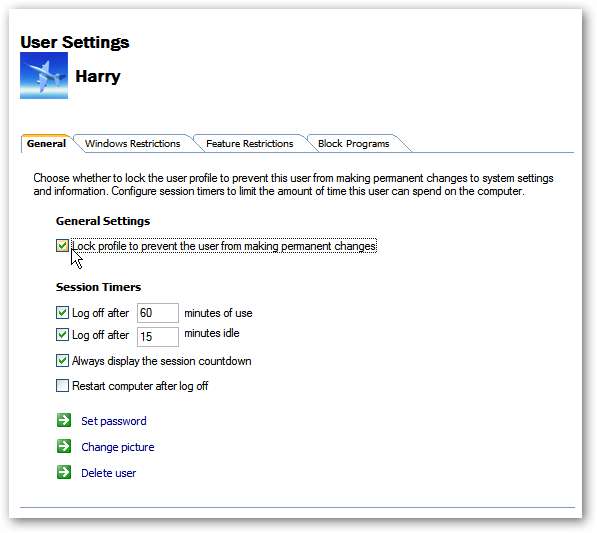

W następnym kroku zaczniesz od Ustawień ogólnych i dostosujesz czas, jaki użytkownik może spędzać w systemie. Upewnij się, że profil został zablokowany, aby nie mogli samodzielnie wprowadzać trwałych zmian.

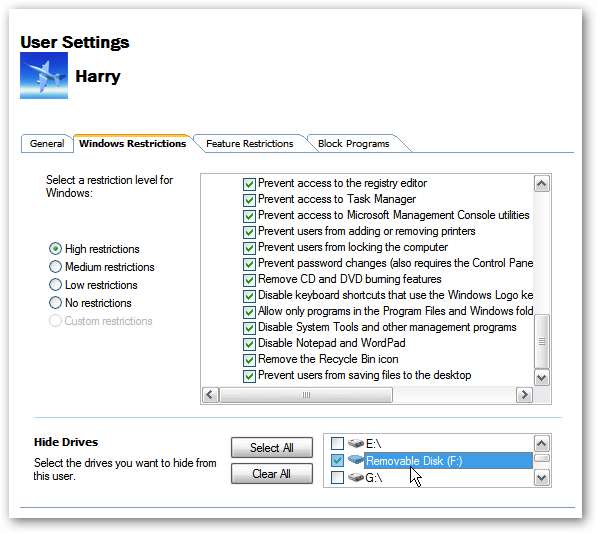

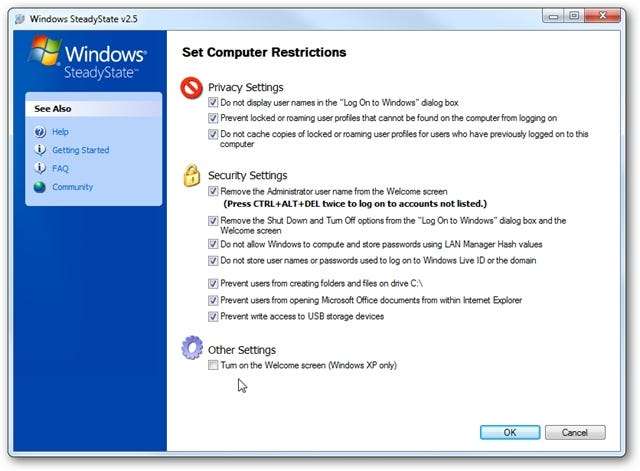

W systemie Windows Restrictions możesz ograniczyć je z kilku aspektów systemu operacyjnego. Możesz ustawić ograniczenia od Wysokie, Średnie, Niskie, Brak lub dostosować je do swoich potrzeb. Możesz również ukryć niektóre dyski przed użytkownikiem, aby nie mógł bawić się żadnymi danymi na nich.

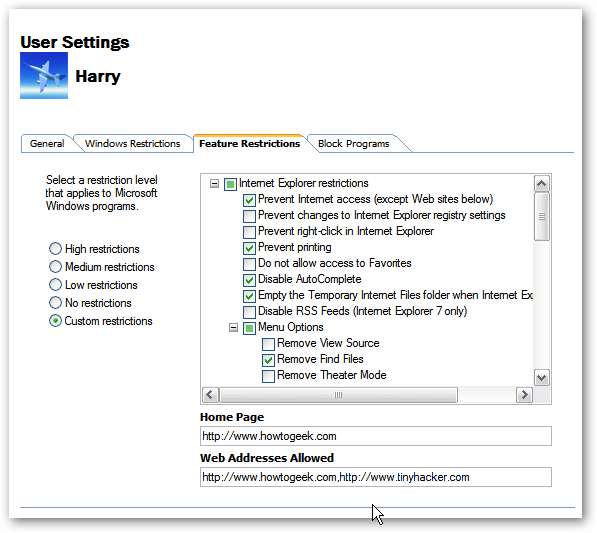

W Ograniczeniach funkcji można zablokować dostęp do Internetu za pośrednictwem przeglądarki IE oraz menu i ustawień programu. Świetną funkcją jest to, że możesz ustawić stronę główną użytkownika, a także utworzyć białą listę witryn, do których będą mieli dostęp.

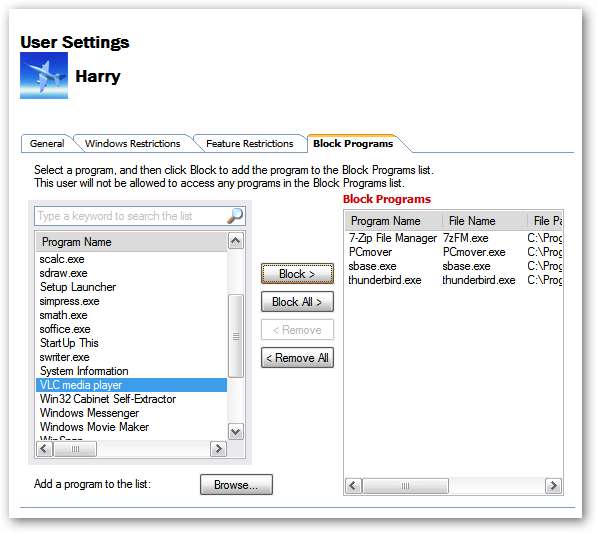

W sekcji Blokuj programy określasz, do których programów użytkownik ma dostęp.

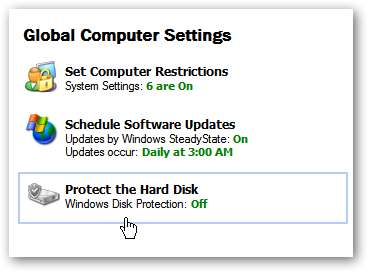

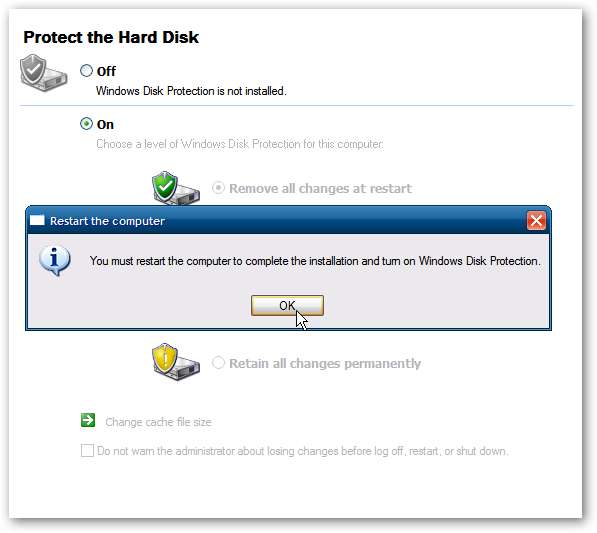

Ochrona dysku systemu Windows pomaga chronić ustawienia systemowe i dane na dysku, na którym jest zainstalowany system operacyjny. Domyślnie jest wyłączony, a aby go włączyć, kliknij Chroń dysk twardy .

Na następnym ekranie możesz go włączyć, a do zakończenia procesu wymagane jest ponowne uruchomienie.

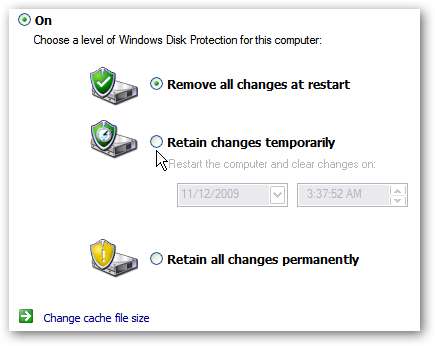

Po ponownym uruchomieniu możesz wybrać poziom ochrony dysku, aby zawsze usuwać zmiany, przechowywać je tymczasowo lub zezwalać na wszystkie zmiany.

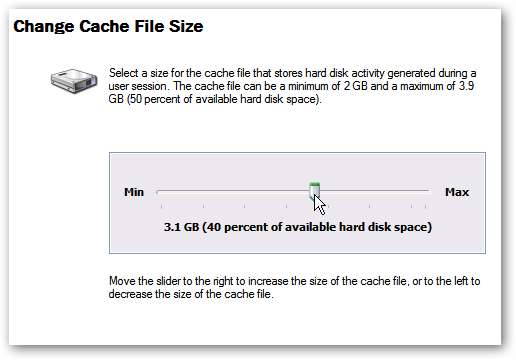

Jeśli potrzebujesz zwolnić miejsce na dysku, możesz zmienić rozmiar pliku pamięci podręcznej. Minimalna ilość miejsca, jaką możesz wykorzystać, to 2 GB.

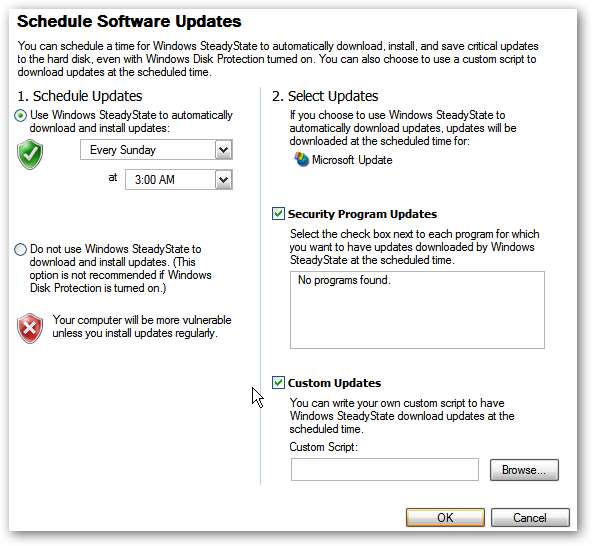

Zaplanuj aktualizacje systemu Windows i inne aktualizacje programu. Możesz również użyć własnego skryptu, aby zaplanować czas.

Uruchomienie tego w systemie Windows 7 jest dość trudne. Zainstalowałem go w trybie zgodności na 32-bitowym systemie Windows 7, jednak nie wszystko działało. W tej chwili nie widzę dla tego oficjalnego wsparcia. Mieli zawierać podobny element, ale został on złomowany. Jeśli jednak nadal masz publiczną maszynę XP lub Vista, nadal jest to świetny wybór.

Wniosek

To świetny program do publicznego komputera w kawiarni, szkole, bibliotece lub po prostu do utrzymywania najmłodszych w bałaganie. Oficjalnie działa z XP i Vista… Może niektórzy z Was dostali to do pracy na Windows 7? Zostaw komentarz i daj nam znać.

Pobierz SteadyState