Si vous disposez d'un ordinateur à accès partagé, cela peut être aggravant lorsque d'autres utilisateurs apportent de nombreuses modifications aux paramètres. Aujourd'hui, nous examinons SteadyState pour Windows Vista et XP qui vous permet de ramener l'ordinateur à son état d'origine après une session utilisateur.

Windows SteadyState

Non seulement SteadyState ramène le PC à son état d'origine, mais vous pouvez également le configurer pour restreindre l'accès de l'utilisateur. Vous pouvez verrouiller pratiquement tous les aspects de l'ordinateur, des programmes aux sites Web, etc. Bien sûr, vous devrez être l'administrateur, et la première chose à faire est d'installer les pilotes actuels et les mises à jour Windows. Ensuite, installez les programmes et configurez les paramètres que vous souhaitez pour la machine à chaque fois qu'elle est restaurée. Une fois que tout est configuré et que vous créez un compte utilisateur différent, vous pouvez laisser le public y participer. Toutes les modifications apportées à la configuration seront annulées simplement en redémarrant la machine. Nous examinons ici SteadyState fonctionnant sur une machine Windows XP.

Lorsque vous installez SteadyState, vous devez valider votre copie de Windows avec Genuine Advantage. Si l’outil WGA n’est pas déjà installé sur votre ordinateur, vous serez invité à le télécharger et à l’installer.

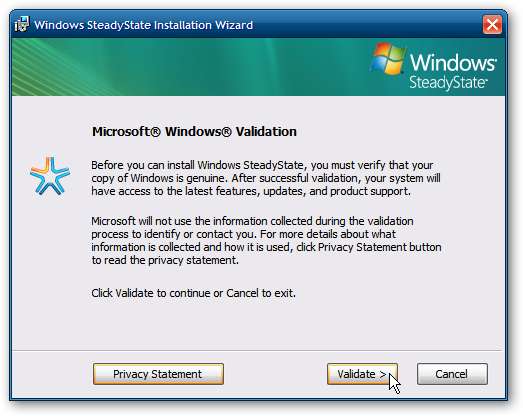

Ajouter et restreindre un nouvel utilisateur

Lorsque SteadyState démarre, vous obtenez un aperçu des paramètres utilisateur et des paramètres généraux de l'ordinateur. Maintenant que la partie amusante commence, vous pouvez rendre l'accès aussi strict ou indulgent que vous le souhaitez.

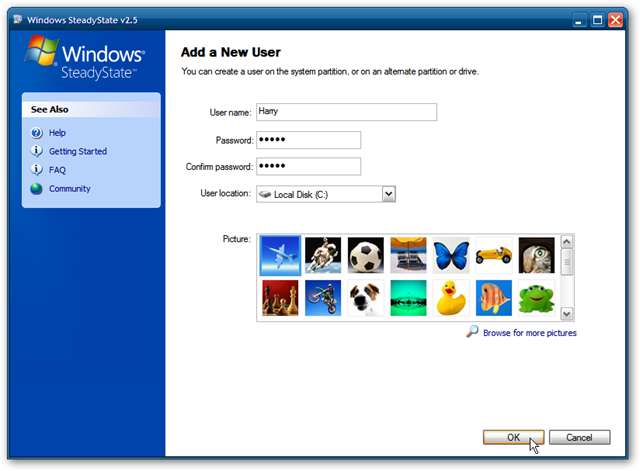

Dans la première partie de l'assistant SteadyState, ajoutez le nom d'utilisateur, le mot de passe et l'image. Notez que vous pouvez créer l'utilisateur sur le lecteur système ou sur une partition ou un lecteur alternatif.

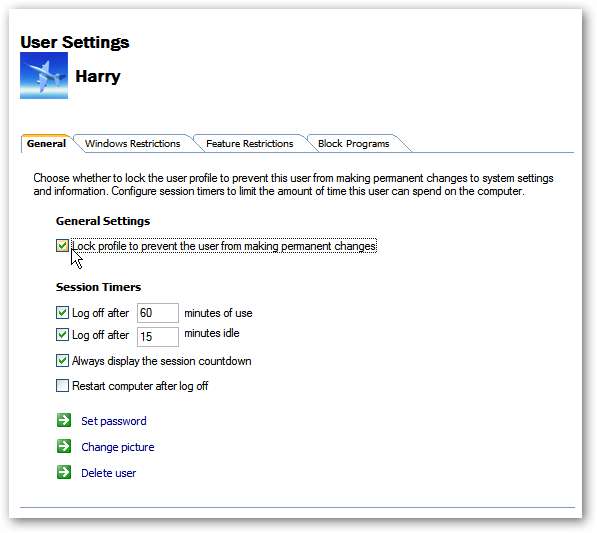

À l'étape suivante, vous allez commencer par les paramètres généraux et ajuster le temps que l'utilisateur peut passer sur le système. Assurez-vous de verrouiller le profil afin qu'ils ne puissent pas effectuer eux-mêmes des modifications permanentes.

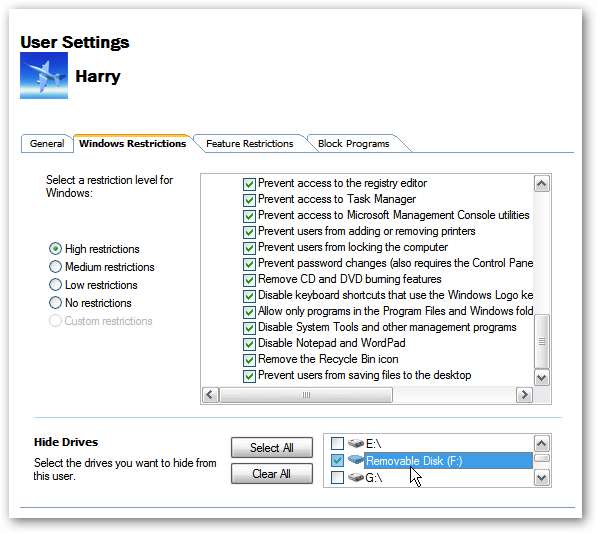

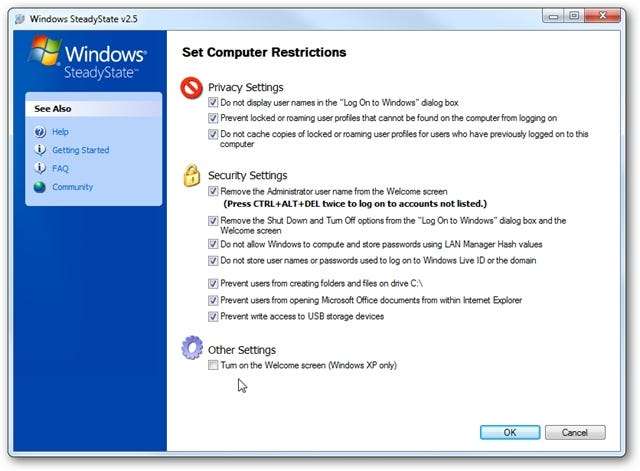

Dans les restrictions Windows, vous pouvez les restreindre à plusieurs aspects du système d'exploitation. Vous pouvez définir les restrictions de haut, moyen, bas, aucune ou les personnaliser selon vos besoins. Vous pouvez également masquer certains lecteurs à l'utilisateur, afin qu'il ne puisse pas manipuler de données sur eux.

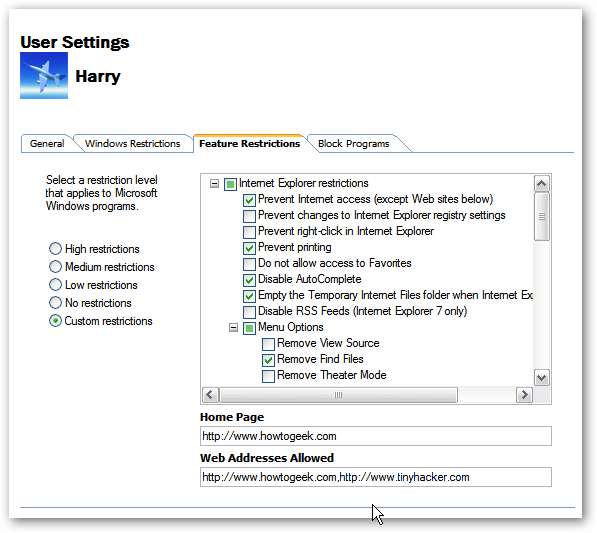

Dans Restrictions des fonctionnalités, vous pouvez verrouiller l'accès Internet via IE et les menus et paramètres du programme. La fonctionnalité intéressante ici est que vous pouvez définir la page d'accueil de l'utilisateur et également créer une liste blanche des sites auxquels ils auront accès.

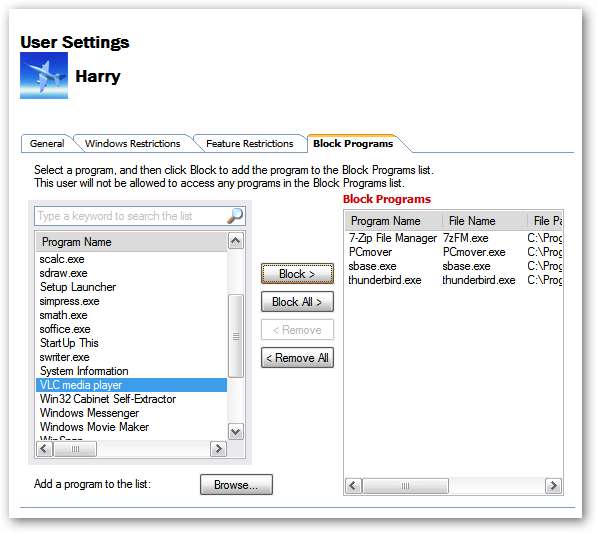

Dans la section Bloquer les programmes, vous déterminez les programmes auxquels un utilisateur peut accéder.

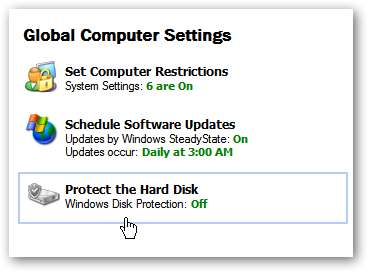

La protection des disques Windows permet de protéger les paramètres système et les données sur le lecteur sur lequel le système d'exploitation est installé. Il est désactivé par défaut et pour l'activer, cliquez sur Protégez le disque dur .

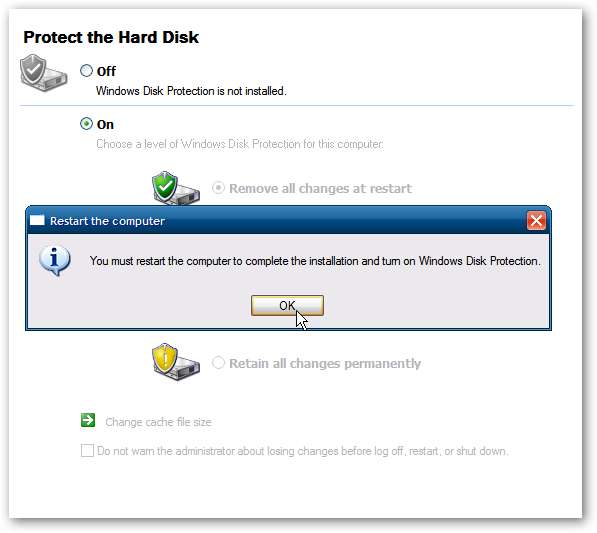

Dans l'écran suivant, vous pouvez l'activer et pour terminer le processus, un redémarrage est nécessaire.

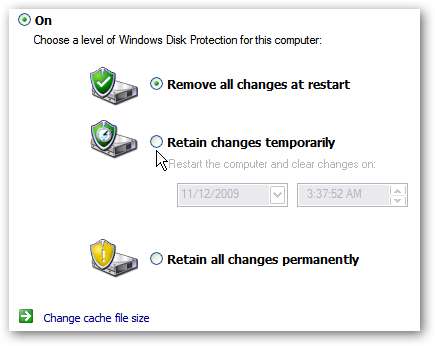

Après le redémarrage, vous pouvez choisir un niveau de protection pour le disque de toujours supprimer les modifications, de les conserver temporairement ou d'autoriser toutes les modifications.

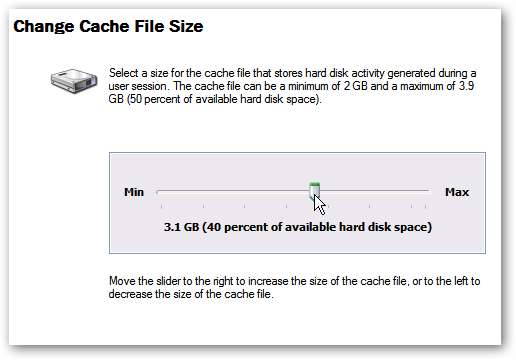

Vous pouvez modifier la taille du fichier cache si vous avez besoin de libérer de l'espace disque. La quantité minimale d'espace que vous pouvez utiliser est de 2 Go.

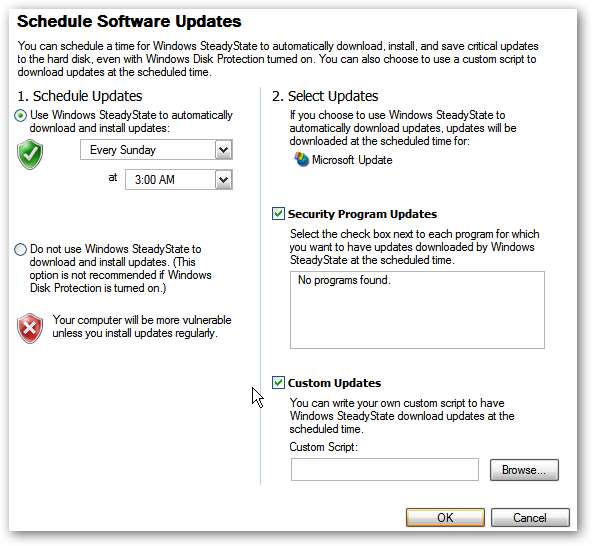

Planifiez les mises à jour Windows et autres mises à jour du programme. Vous pouvez également utiliser votre propre script pour planifier une heure.

Faire fonctionner cela dans Windows 7 est plutôt délicat. Je l'ai installé en utilisant le mode de compatibilité sur Windows 7 32 bits, mais tout n'a pas fonctionné. À l'heure actuelle, je ne vois aucun soutien officiel pour cela. Ils allaient inclure une fonctionnalité similaire mais elle a été abandonnée. Cependant, si vous avez toujours une machine XP ou Vista publique, c'est toujours un excellent choix.

Conclusion

C'est un excellent programme pour un ordinateur public dans un café, dans une école, une bibliothèque ou simplement pour empêcher vos jeunes de gâcher les choses. Il fonctionne officiellement avec XP et Vista… Peut-être que certains d'entre vous l'ont fait fonctionner sous Windows 7? Laissez un commentaire et faites-le nous savoir.

Télécharger SteadyState