Atakujący próbują złamać zabezpieczenia Twojej przeglądarki internetowej i jej wtyczek. Coraz popularniejsze staje się „malvertising”, czyli wykorzystywanie zewnętrznych sieci reklamowych do osadzania ataków na legalnych witrynach internetowych.

Prawdziwym problemem związanym ze złośliwymi reklamami nie są reklamy - jest to podatne na ataki oprogramowanie w Twoim systemie, które może zostać przejęte przez zwykłe kliknięcie linku do złośliwej witryny. Nawet gdyby wszystkie reklamy zniknęły z sieci z dnia na dzień, główny problem pozostałby.

Uwaga redaktora: Ta witryna jest oczywiście obsługiwana przez reklamy, ale staramy się poinformować ludzi o bardzo realnym problemie z atakami typu zero-day, a popularne rozwiązanie nie zapobiega pierwotnej przyczynie. Z pewnością możesz użyć Adblocka, aby zmniejszyć swoje ryzyko, ale nie eliminuje to ryzyka. Na przykład, witryna znanego szefa kuchni Jamiego Olivera została zhakowana nie raz, ale 3 razy z zestawem exploitów złośliwego oprogramowania skierowanym do milionów odwiedzających.

Witryny internetowe są codziennie atakowane, a założenie, że bloker reklam będzie Cię chronić, jest fałszywym poczuciem bezpieczeństwa. Jeśli jesteś podatny na ataki, a jest tak wiele osób, nawet jedno kliknięcie może zainfekować system.

Przeglądarki internetowe i wtyczki są atakowane

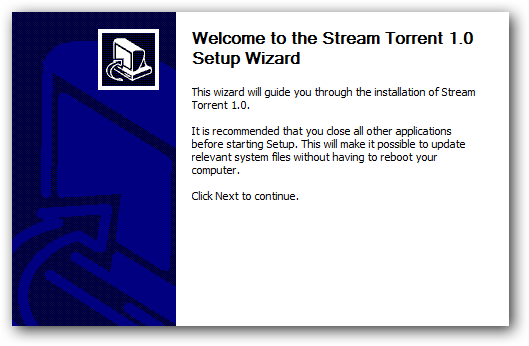

Istnieją dwa główne sposoby, w jakie atakujący próbują złamać zabezpieczenia systemu. Jednym z nich jest próba nakłonienia Cię do pobrania i uruchomienia czegoś złośliwego. Drugi polega na atakowaniu przeglądarki internetowej i powiązanego oprogramowania, takiego jak wtyczka Adobe Flash, Wtyczka Oracle Java i czytnik Adobe PDF. Ataki te wykorzystują luki w zabezpieczeniach tego oprogramowania, aby zmusić komputer do pobrania i uruchomienia złośliwego oprogramowania.

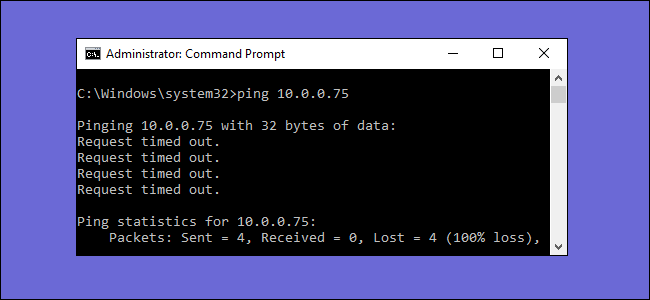

Jeśli Twój system jest podatny na ataki - albo dlatego, że osoba atakująca zna nowy plik Luka w zabezpieczeniach typu „zero-day” oprogramowania lub dlatego, że nie zainstalowałeś poprawek zabezpieczeń - samo odwiedzenie strony internetowej zawierającej złośliwy kod pozwoliłoby osobie atakującej na złamanie zabezpieczeń i zainfekowanie systemu. Często ma to postać złośliwego obiektu Flash w aplecie Java. Kliknij link do podejrzanej witryny, a możesz zostać zainfekowany, mimo że żadna witryna - nawet te najbardziej niesłuszne w najgorszych zakątkach sieci - nie powinna mieć możliwości złamania zabezpieczeń systemu.

Co to jest Malvertising?

Zamiast próbować nakłonić Cię do odwiedzenia złośliwej witryny, złośliwe reklamy wykorzystują sieci reklamowe do rozprzestrzeniania tych złośliwych obiektów Flash i innych fragmentów złośliwego kodu na inne witryny.

Atakujący przesyłają złośliwe obiekty Flash i inne fragmenty złośliwego kodu do sieci reklamowych, płacąc sieci za rozprowadzanie ich tak, jakby były prawdziwymi reklamami.

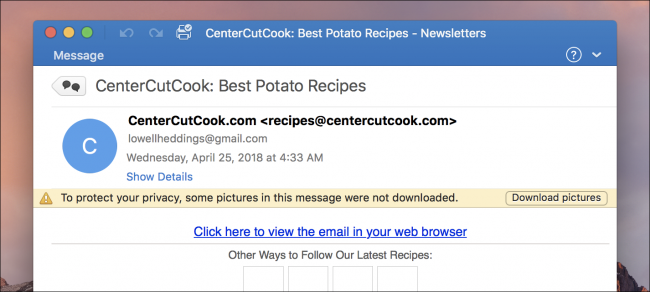

Możesz odwiedzić witrynę gazety, a skrypt reklamowy w tej witrynie pobierze reklamę z sieci reklamowej. Złośliwa reklama spróbuje wtedy złamać zabezpieczenia Twojej przeglądarki internetowej. Dokładnie tak jeden niedawny atak która korzystała z sieci reklamowej Yahoo! do wyświetlania złośliwych reklam Flash.

To jest sedno złośliwej reklamy - wykorzystuje ona luki w oprogramowaniu, którego używasz, do infekowania Cię w „legalnych” witrynach, eliminując potrzebę nakłaniania Cię do odwiedzenia złośliwej witryny. Jednak bez złośliwych reklam możesz zostać zainfekowany w ten sam sposób po kliknięciu linku znajdującego się poza witryną tej gazety. Luki w zabezpieczeniach są tutaj głównym problemem.

Jak uchronić się przed złośliwymi reklamami

ZWIĄZANE Z: Jak włączyć wtyczki Click-to-Play w każdej przeglądarce internetowej

Nawet jeśli Twoja przeglądarka nigdy więcej nie załadowała kolejnej reklamy, nadal chcesz skorzystać z poniższych sztuczek, aby wzmocnić swoją przeglądarkę i zabezpieczyć się przed najczęstszymi atakami online.

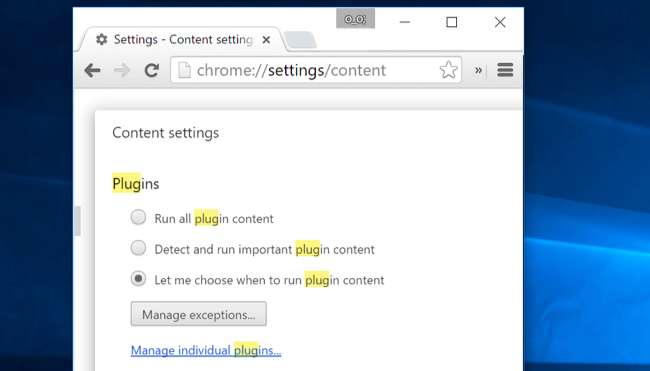

Włącz wtyczki Click-to-Play : Upewnij się, że włącz wtyczki typu „kliknij, aby odtworzyć” w przeglądarce internetowej . Gdy odwiedzasz stronę internetową zawierającą obiekt Flash lub Java, nie zostanie ona automatycznie uruchomiona, dopóki jej nie klikniesz. Prawie wszystkie złośliwe reklamy korzystają z tych wtyczek, więc ta opcja powinna chronić Cię przed prawie wszystkim.

ZWIĄZANE Z: Użyj programu Anti-Exploit, aby chronić swój komputer przed atakami typu zero-day

Użyj MalwareBytes Anti-Exploit : Wciąż się kręcimy MalwareBytes Anti-Exploit tutaj w How-To Geek nie bez powodu. Zasadniczo jest to bardziej przyjazna dla użytkownika i kompletna alternatywa dla oprogramowania zabezpieczającego EMET firmy Microsoft, które jest bardziej skierowane do przedsiębiorstw. Możesz także użyć EMET firmy Microsoft w domu, ale zalecamy MalwareBytes Anti-Exploit jako program do ochrony przed exploitami .

To oprogramowanie nie działa jako antywirus. Zamiast tego monitoruje twoją przeglądarkę internetową i szuka technik wykorzystywanych przez exploity przeglądarki. Jeśli zauważy taką technikę, automatycznie ją zatrzyma. MalwareBytes Anti-Exploit jest darmowy, może działać razem z programem antywirusowym i ochroni Cię przed zdecydowaną większością przeglądarek i wtyczek - nawet przez zero dni. To ważna ochrona, którą powinien zainstalować każdy użytkownik systemu Windows.

ZWIĄZANE Z: Odinstaluj lub wyłącz wtyczki, aby zwiększyć bezpieczeństwo przeglądarki

Wyłącz lub odinstaluj wtyczki, których nie używasz często, w tym Java : Jeśli nie potrzebujesz wtyczki do przeglądarki, odinstaluj ją . Spowoduje to „zmniejszenie powierzchni ataku”, dając atakującym mniej potencjalnie podatnego na ataki oprogramowania. W dzisiejszych czasach nie potrzebujesz wielu wtyczek. Prawdopodobnie nie potrzebujesz wtyczki Java do przeglądarki, która jest niekończącym się źródłem luk i jest używana przez kilka witryn. Aplikacja Microsoft Silverlight nie jest już używana przez Netflix, więc możesz ją również odinstalować.

Możesz również wyłączyć wszystkie wtyczki przeglądarki i użyć oddzielnej przeglądarki internetowej z włączonymi wtyczkami tylko dla stron internetowych, które tego potrzebują, chociaż będzie to wymagało nieco więcej pracy.

Jeśli Adobe Flash zostanie pomyślnie usunięty z sieci - wraz z Javą - złośliwe reklamy staną się znacznie trudniejsze do usunięcia.

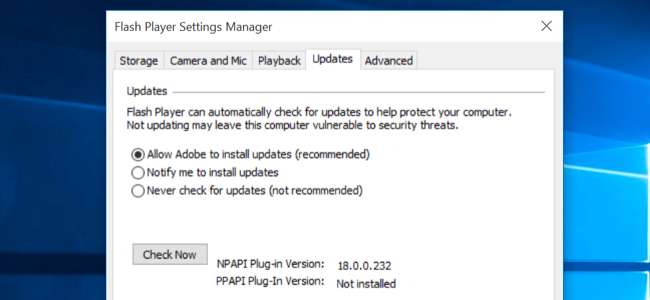

Aktualizuj swoje wtyczki : Niezależnie od pozostawionych zainstalowanych wtyczek, należy upewnić się, że są one na bieżąco z najnowszymi poprawkami zabezpieczeń. Google Chrome automatycznie aktualizuje Adobe Flash, podobnie jak Microsoft Edge. Internet Explorer w systemach Windows 8, 8.1 i 10 również automatycznie aktualizuje Flasha. Jeśli używasz przeglądarki Internet Explorer w systemie Windows 7, Mozilla Firefox, Opera lub Safari, upewnij się, że Adobe Flash jest ustawiony na automatyczną aktualizację. Opcje Adobe Flash znajdziesz w panelu sterowania lub w oknie Preferencje systemowe na komputerze Mac.

Aktualizuj swoją przeglądarkę internetową : Aktualizuj także przeglądarkę internetową. Przeglądarki internetowe powinny w dzisiejszych czasach aktualizować się automatycznie - po prostu nie wychodź z siebie, aby wyłączyć automatyczne aktualizacje - wszystko powinno być w porządku. Jeśli używasz przeglądarki Internet Explorer, upewnij się, że usługa Windows Update jest aktywna i regularnie instalujesz aktualizacje.

Podczas gdy większość ataków złośliwych reklam ma miejsce na wtyczki, kilka z nich zaatakowało dziury w samych przeglądarkach internetowych.

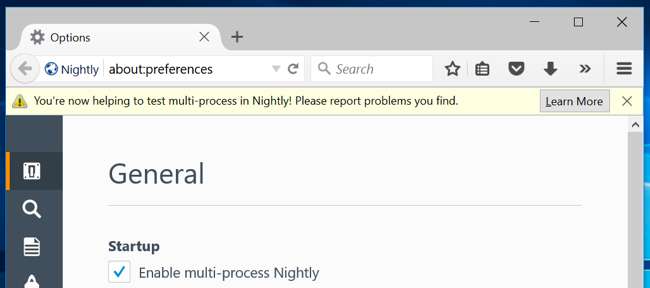

Rozważ unikanie Firefoksa do zakończenia elektrolizy : Oto kontrowersyjna rada. Chociaż niektórzy nadal kochają Firefoksa, Firefox w istotny sposób stoi za innymi przeglądarkami internetowymi . Inne przeglądarki, takie jak Google Chrome, Internet Explorer i Microsoft Edge wszyscy skorzystają technologia piaskownicy aby zapobiec przedostawaniu się exploitów przeglądarki do przeglądarki i powodowaniu uszkodzeń systemu.

Firefox nie ma takiej piaskownicy, chociaż inne przeglądarki mają ją od kilku lat. Niedawny exploit złośliwy celował w samego Firefoksa przy użyciu dnia zerowego. Techniki piaskownicy wbudowane w Firefoksa mogły temu zapobiec. Jeśli jednak korzystasz z przeglądarki Firefox, chroniłoby Cię MalwareBytes Anti-Exploit.

Sandboxing pojawi się w Firefoksie po latach opóźnień w ramach projektu Elektroliza, który sprawi, że Firefox będzie również wieloprocesowy. Funkcja „wieloprocesowa” ma być częścią stabilnej wersji przeglądarki Firefox „ do końca 2015 roku , ”I jest już częścią niestabilnych wersji. Do tego czasu Mozilla Firefox jest prawdopodobnie najmniej bezpieczną współczesną przeglądarką internetową. Nawet Internet Explorer zastosował pewne piaskownice od czasu Internet Explorera 7 w systemie Windows Vista.

Obecnie prawie wszystkie ataki złośliwych reklam mają miejsce na komputery z systemem Windows. Jednak użytkownicy innych systemów operacyjnych nie powinni być zbyt zarozumiali. Niedawny złośliwy atak na Firefoksa wymierzony był w przeglądarkę Firefox w systemach Windows, Linux i Mac.

Jak widzieliśmy z crapware przenosi się na system operacyjny Apple , Komputery Mac nie są odporne. Atak na określoną przeglądarkę internetową lub wtyczkę, taką jak Flash lub Java, zwykle działa w ten sam sposób w systemach Windows, Mac i Linux.