[email protected]というラベルの付いたメールが受信トレイに表示されたからといって、Billが実際にそれと関係があるとは限りません。不審なメールが実際にどこから来たのかを掘り下げて確認する方法を探りながら読んでください。

今日の質疑応答セッションは、Q&AWebサイトのコミュニティ主導のグループであるStackExchangeの下位区分であるSuperUserの好意で行われます。

質問

スーパーユーザーリーダーのSirwanは、電子メールが実際にどこから発信されているかを把握する方法を知りたいと考えています。

メールが実際にどこから来たのかを知るにはどうすればよいですか?

それを見つける方法はありますか?

メールヘッダーについて聞いたことがありますが、Gmailなどでメールヘッダーをどこで確認できるかわかりません。

これらのメールヘッダーを見てみましょう。

回答

スーパーユーザーの寄稿者であるTomasは、非常に詳細で洞察に満ちた応答を提供します。

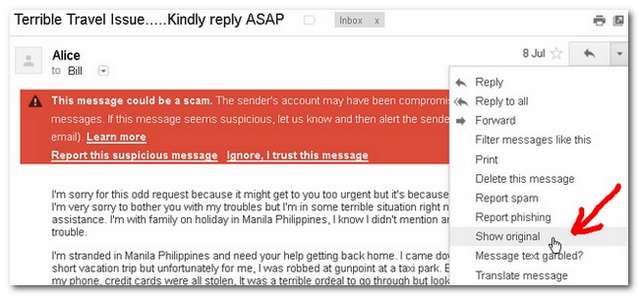

私に送られた詐欺の例を見てください。それは私の友人からのものであると偽って、彼女が強盗されたと主張し、私に財政援助を求めています。名前を変更しました—私がビルだとすると、詐欺師はにメールを送信しました

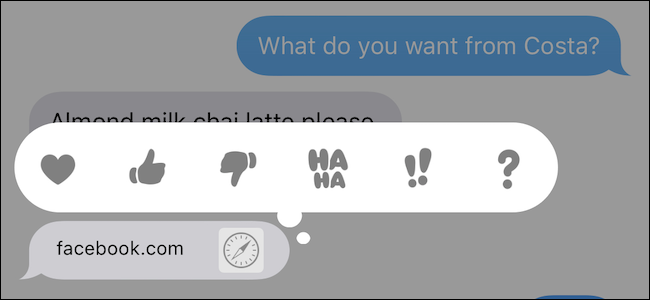

びっl@どまいん。こm、彼がいるふりをするあぃせ@やほお。こm。ビルが転送していることに注意してくださいびっl@gまいl。こm。まず、Gmailで

オリジナルを表示:

次に、完全な電子メールとそのヘッダーが開きます。

配信先:[email protected] 受信:10.64.21.33、SMTP ID s1csp177937iee; 2013年7月8日月曜日04:11:00-0700(PDT) X-Received:SMTP IDs49mr24756966eeb.71.1373281860071で10.14.47.73まで。 2013年7月8日月曜日04:11:00-0700(PDT) リターンパス:<SRS0 = Znlt = QW = yahoo.com = alice @ domain.com> 受信:maxipes.logix.cz(maxipes.logix.cz。[2a01:348:0:6:5d59:50c3:0:b0b1])から mx.google.com、ESMTPS ID j47si6975462eeg.108.2013.07.08.04.10.59 <[email protected]>の場合 (バージョン= TLSv1暗号= RC4-SHAビット= 128/128); 2013年7月8日月曜日04:11:00-0700(PDT) 受信-SPF:ニュートラル(google.com:2a01:348:0:6:5d59:50c3:0:b0b1は、SRS0 = Znlt = QW = yahoo.com = alice @domainのドメインの最良の推測レコードによって許可も拒否もされていません.com)client-ip = 2a01:348:0:6:5d59:50c3:0:b0b1; 認証-結果:mx.google.com; spf = neutral(google.com:2a01:348:0:6:5d59:50c3:0:b0b1は、SRS0 = Znlt = QW = yahoo.com = alice @ domain.comのドメインの最良の推測レコードによって許可も拒否もされていません)[email protected] 受信:maxipes.logix.cz(Postfix、ユーザーID 604から) id C923E5D3A45; 2013年7月8日月曜日23:10:50 + 1200(NZST) X-Original-To:[email protected] X-Greylist:SQLgrey-1.8.0-rc1によって00:06:34遅延 受信:elasmtp-curtail.atl.sa.earthlink.net(elasmtp-curtail.atl.sa.earthlink.net [209.86.89.64])から maxipes.logix.cz(Postfix)、ESMTP ID B43175D3A44 <[email protected]>の場合; 2013年7月8日月曜日23:10:48 + 1200(NZST) 受信:[168.62.170.129]から(helo = laurence39) elasmtp-curtail.atl.sa.earthlink.netとesmtpa(Exim 4.67) (封筒-<[email protected]>から) id 1Uw98w-0006KI-6y [email protected]の場合; 2013年7月8日月曜日06:58:06-0400 差出人:「アリス」<[email protected]> 件名:ひどい旅行の問題.....できるだけ早く返信してください 宛先:[email protected] コンテンツタイプ:マルチパート/代替; border = "jtkoS2PA6LIOS7nZ3bDeIHwhuXF = _9jxn70" MIMEバージョン:1.0 返信先:[email protected] 日付:2013年7月8日月曜日10:58:06 +0000 メッセージID:<[email protected]> X-ELNK-トレース:52111ec6c5e88d9189cb21dbd10cbf767e972de0d01da940e632614284761929eac30959a519613a350badd9bab72f9c350badd9bab72f9c350badd9bab72f9c X-Originating-IP:168.62.170.129 [... I have cut the email body ...]ヘッダーは下から上に時系列で読み取られます—最も古いものが下にあります。途中のすべての新しいサーバーは、独自のメッセージを追加します—で始まる

受け取りました。例えば:受信:maxipes.logix.cz(maxipes.logix.cz。[2a01:348:0:6:5d59:50c3:0:b0b1])から mx.google.comによるESMTPSID j47si6975462eeg.108.2013.07.08.04.10.59 <[email protected]>の場合 (バージョン= TLSv1暗号= RC4-SHAビット= 128/128); 2013年7月8日月曜日04:11:00-0700(PDT)これはそれを言います

mx。ごおgぇ。こmからメールを受信しましたまぃぺs。ぉぎx。czで2013年7月8日月曜日04:11:00-0700(PDT)。今、見つけるために リアル メールの送信者であるあなたの目標は、最後の信頼できるゲートウェイを見つけることです。最後にヘッダーを上から読み取るとき、つまり時系列で最初に検索します。ビルのメールサーバーを見つけることから始めましょう。このために、ドメインのMXレコードをクエリします。あなたはいくつかを使うことができます オンラインツール 、またはLinuxでは、コマンドラインでクエリを実行できます(実際のドメイン名がに変更されていることに注意してください)

どまいん。こm):〜$ host -t MX domain.com domain.com MX 10 broucek.logix.cz domain.com MX 5 maxipes.logix.czしたがって、domain.comのメールサーバーは

まぃぺs。ぉぎx。czまたはbろうせk。ぉぎx。cz。したがって、最後の(最初に時系列で)信頼された「ホップ」、または最後に信頼された「受信レコード」、またはあなたがそれを呼んでいるものは、これです。受信:elasmtp-curtail.atl.sa.earthlink.net(elasmtp-curtail.atl.sa.earthlink.net [209.86.89.64])から maxipes.logix.cz(Postfix)、ESMTP ID B43175D3A44 <[email protected]>の場合; 2013年7月8日月曜日23:10:48 + 1200(NZST)これはビルのメールサーバーによって記録されたため、信頼できます。

どまいん。こm。このサーバーは209。86。89。64。これは、電子メールの実際の送信者である可能性があり、非常に多くの場合、この場合は詐欺師です。あなたはできる ブラックリストでこのIPを確認してください 。 —ほら、彼は3つのブラックリストに載っています!その下にさらに別のレコードがあります:受信:[168.62.170.129]から(helo = laurence39) elasmtp-curtail.atl.sa.earthlink.netとesmtpa(Exim 4.67) (封筒-<[email protected]>から) id 1Uw98w-0006KI-6y [email protected]の場合; 2013年7月8日月曜日06:58:06-0400しかし、実際にはこれを信頼することはできません。詐欺師が痕跡を消したり、 誤った道を築く 。もちろん、サーバーが

209。86。89。64無実であり、実際の攻撃者のリレーとしてのみ機能します168。62。170。129、しかし、リレーはしばしば有罪と見なされ、ブラックリストに載せられることがよくあります。この場合、168。62。170。129きれいです だから私たちは攻撃がから行われたことをほぼ確信することができます209。86。89。64。そしてもちろん、アリスがYahoo!を使用していることはわかっています。そして

えぁsmtpーくrたいl。あtl。さ。えあrthぃんk。ねtYahoo!にはありませんネットワーク(あなたがしたいかもしれません IPWhois情報を再確認してください )、このメールはアリスからのものではなく、フィリピンでの休暇を主張するために彼女に送金するべきではないと安全に結論付けることができます。

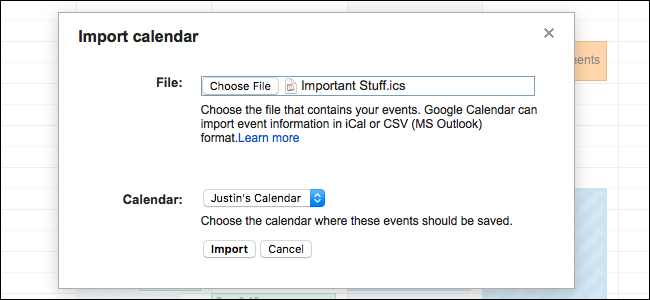

他の2人の寄稿者、Ex UmbrisとVijayは、それぞれ、電子メールヘッダーのデコードを支援するために次のサービスを推奨しました。 スパムコップ そして Googleのヘッダー分析ツール 。