Diverse aziende hanno recentemente ammesso di memorizzare le password in formato di testo normale. È come memorizzare una password nel Blocco note e salvarla come file .txt. Le password dovrebbero essere salate e sottoposte ad hashing per motivi di sicurezza, quindi perché non accade nel 2019?

Perché le password non dovrebbero essere archiviate in testo normale

Quando un'azienda memorizza le password in testo normale, chiunque disponga del database delle password o di qualsiasi altro file in cui sono archiviate le password può leggerle. Se un hacker ottiene l'accesso al file, può vedere tutte le password.

Memorizzare le password in testo normale è una pratica terribile. Le aziende dovrebbero fare il salting e l'hashing delle password, che è un altro modo per dire "aggiungere dati extra alla password e poi rimescolare in un modo che non può essere invertito". In genere ciò significa che anche se qualcuno ruba le password da un database, sono inutilizzabili. Quando effettui l'accesso, l'azienda può verificare che la tua password corrisponda alla versione codificata memorizzata, ma non può "lavorare a ritroso" dal database e determinare la tua password.

Allora perché le aziende memorizzano le password in chiaro? Sfortunatamente, a volte le aziende non prendono sul serio la sicurezza. Oppure scelgono di compromettere la sicurezza in nome della comodità. In altri casi, l'azienda fa tutto bene quando memorizza la tua password. Ma potrebbero aggiungere funzionalità di registrazione troppo zelanti, che registrano le password in testo normale.

Diverse aziende hanno password memorizzate in modo improprio

Potresti già essere influenzato da cattive pratiche perché Robin Hood , Google , Facebook , GitHub, Twitter e altri memorizzano le password in testo normale.

Nel caso di Google, la società stava adeguatamente hashing e saltando le password per la maggior parte degli utenti. Ma Password degli account G Suite Enterprise sono stati archiviati in testo normale. La società ha affermato che questa era una pratica avanzata da quando ha fornito agli amministratori di dominio gli strumenti per recuperare le password. Se Google avesse memorizzato correttamente le password, non sarebbe stato possibile. Solo un processo di reimpostazione della password funziona per il ripristino quando le password sono archiviate correttamente.

Quando anche Facebook ammesso di memorizzare le password in testo normale, non ha fornito la causa esatta del problema. Ma puoi dedurre il problema da un aggiornamento successivo:

... abbiamo scoperto registri aggiuntivi delle password di Instagram archiviati in un formato leggibile.

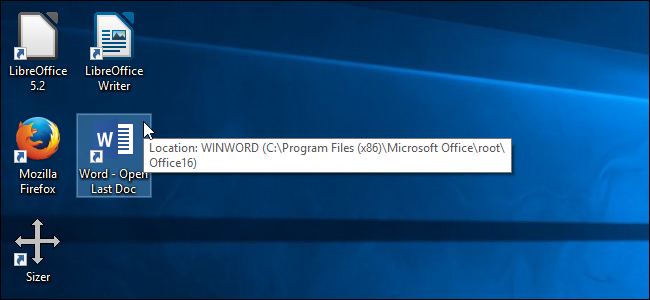

A volte un'azienda fa tutto bene quando inizialmente memorizza la tua password. E poi aggiungi nuove funzionalità che causano problemi. Oltre a Facebook, Robin Hood , Github , e Twitter password di testo normale registrate accidentalmente.

La registrazione è utile per trovare problemi nelle app, nell'hardware e persino nel codice di sistema. Ma se una società non verifica a fondo tale capacità di registrazione, può causare più problemi di quanti ne risolva.

Nel caso di Facebook e Robinhood, quando gli utenti fornivano il nome utente e la password per accedere, la funzione di registrazione poteva vedere e registrare i nomi utente e le password mentre venivano digitati. Quindi ha archiviato quei registri altrove. Chiunque avesse accesso a quei registri aveva tutto il necessario per acquisire un account.

In rare occasioni, un'azienda come T-Mobile Australia può ignorare l'importanza della sicurezza, a volte in nome della convenienza. In un scambio Twitter dopo l'eliminazione , un rappresentante di T-Mobile ha spiegato a un utente che l'azienda memorizza le password in testo normale. La memorizzazione delle password in questo modo ha consentito ai rappresentanti del servizio clienti di vedere le prime quattro lettere di una password a scopo di conferma. Quando altri utenti di Twitter hanno opportunamente sottolineato quanto sarebbe stato grave se qualcuno avesse violato i server dell'azienda, il rappresentante ha risposto:

E se ciò non accadesse perché la nostra sicurezza è incredibilmente buona?

La società ha cancellato quei tweet e in seguito lo ha annunciato tutte le password sarebbero presto state salate e sottoposte ad hashing . Ma non è passato molto tempo prima che l'azienda qualcuno aveva violato i suoi sistemi . T-Mobile ha affermato che le password rubate sono state crittografate, ma non è buono come l'hashing delle password.

Come le aziende dovrebbero archiviare le password

Le aziende non dovrebbero mai memorizzare password in testo normale. Invece, le password dovrebbero essere salato, poi frullato . È importante sapere cos'è la salatura e la differenza tra crittografia e hashing .

Salare aggiunge testo extra alla tua password

Salare le password è un concetto semplice. Il processo aggiunge essenzialmente testo extra alla password che hai fornito.

Pensa come aggiungere numeri e lettere alla fine della tua normale password. Invece di utilizzare "Password" come password, è possibile digitare "Password123" (non utilizzare mai nessuna di queste password). Il salare è un concetto simile: prima che il sistema hash la tua password, aggiunge del testo ad essa.

Quindi, anche se un hacker entra in un database e ruba i dati degli utenti, sarà molto più difficile accertare quale sia la vera password. L'hacker non sa quale parte è sale e quale parte è password.

Le aziende non dovrebbero riutilizzare i dati salati da password a password. In caso contrario, può essere rubato o rotto e quindi reso inutilizzabile. La variazione adeguata dei dati salati previene anche le collisioni (ne parleremo più avanti).

La crittografia non è l'opzione appropriata per le password

Il passaggio successivo per memorizzare correttamente la password è l'hash. L'hash non deve essere confuso con la crittografia.

Quando crittografa i dati, li trasformi leggermente in base a una chiave. Se qualcuno conosce la chiave, può ripristinare i dati. Se hai mai giocato con un anello del decodificatore che ti diceva "A = C", allora hai crittografato i dati. Sapendo che "A = C", puoi scoprire che il messaggio era solo uno spot di Ovaltine.

Se un hacker irrompe in un sistema con dati crittografati e riesce a rubare anche la chiave di crittografia, le tue password potrebbero anche essere testo normale.

L'hashing trasforma la tua password in Gibberish

L'hashing della password trasforma fondamentalmente la tua password in una stringa di testo incomprensibile. Chiunque guardi un hashish vedrebbe cose senza senso. Se hai utilizzato "Password123", l'hashing potrebbe modificare i dati in "873kldk # 49lkdfld # 1". Un'azienda dovrebbe eseguire l'hashing della password prima di archiviarla ovunque, in questo modo non avrà mai un record della tua password effettiva.

Questa natura dell'hashing lo rende un metodo migliore per memorizzare la password rispetto alla crittografia. Mentre puoi decrittografare i dati crittografati, non puoi "annullare l'hash" dei dati. Quindi, se un hacker entra in un database, non troverà una chiave per sbloccare i dati sottoposti a hashing.

Invece, dovranno fare ciò che fa un'azienda quando invii la tua password. Indovina una password (se l'hacker sa quale sale usare), l'ha hash, quindi confrontala con l'hash nel file per una corrispondenza. Quando invii la tua password a Google o alla tua banca, questi seguono la stessa procedura. Alcune aziende, come Facebook, potrebbero persino prendere "ipotesi" extra per tenere conto di un errore di battitura .

Lo svantaggio principale dell'hashing è che se due persone hanno la stessa password, finiranno con l'hash. Questo risultato è chiamato collisione. Questo è un altro motivo per aggiungere salt che cambia da password a password. Una password adeguatamente salata e con hash non avrà alcuna corrispondenza.

Gli hacker possono alla fine sfondare i dati hash, ma è principalmente un gioco per testare ogni password immaginabile e sperare in una corrispondenza. Il processo richiede ancora tempo, il che ti dà il tempo di proteggerti.

Cosa puoi fare per proteggerti dalle violazioni dei dati

Non puoi impedire alle aziende di gestire in modo improprio le tue password. E purtroppo è più comune di quanto dovrebbe essere. Anche quando le aziende memorizzano correttamente la tua password, gli hacker possono violare i sistemi dell'azienda e rubare i dati sottoposti a hashing.

Data questa realtà, non dovresti mai riutilizzare le password. Invece, dovresti fornire un file password complicata diversa a ogni servizio che utilizzi. In questo modo, anche se un utente malintenzionato trova la tua password su un sito, non potrà utilizzarla per accedere ai tuoi account su altri siti web. Le password complicate sono incredibilmente importanti perché più è facile indovinare la tua password, prima un hacker può superare il processo di hashing. Rendendo la password più complicata, stai guadagnando tempo per ridurre al minimo il danno.

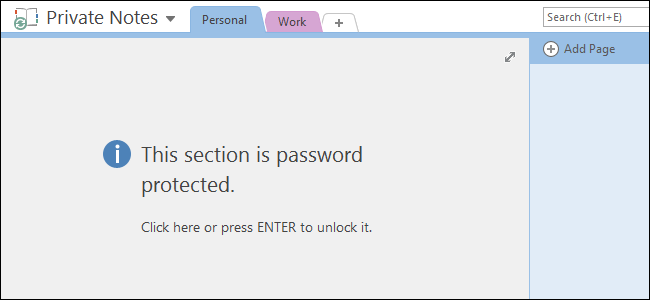

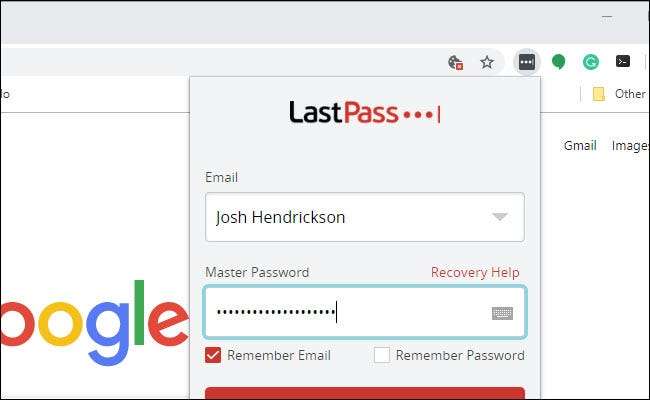

Anche l'utilizzo di password univoche riduce al minimo il danno. Al massimo, l'hacker avrà accesso a un account e potrai cambiare una singola password più facilmente di dozzine. Le password complicate sono difficili da ricordare, quindi noi consiglia un gestore di password . I gestori di password generano e ricordano le password per te e puoi modificarle per seguire le regole delle password di quasi tutti i siti.

Alcuni, come LastPass e 1Password , offrono anche servizi che controllano se le tue password attuali sono compromesse.

Un'altra buona opzione è abilitare l'autenticazione in due passaggi . In questo modo, anche se un hacker compromette la tua password, potresti comunque impedire l'accesso non autorizzato ai tuoi account.

Sebbene non sia possibile impedire a un'azienda di gestire in modo errato le tue password, puoi ridurre al minimo le ricadute proteggendo adeguatamente le tue password e account.

RELAZIONATO: Perché dovresti usare un gestore di password e come iniziare