เมื่อเร็ว ๆ นี้ บริษัท หลายแห่งยอมรับให้จัดเก็บรหัสผ่านในรูปแบบข้อความธรรมดา ซึ่งเหมือนกับการจัดเก็บรหัสผ่านใน Notepad และบันทึกเป็นไฟล์. txt รหัสผ่านควรถูกดองและถูกแฮชเพื่อความปลอดภัยเหตุใดจึงไม่เกิดขึ้นในปี 2019

เหตุใดรหัสผ่านจึงไม่ควรจัดเก็บเป็นข้อความธรรมดา

เมื่อ บริษัท จัดเก็บรหัสผ่านเป็นข้อความธรรมดาทุกคนที่มีฐานข้อมูลรหัสผ่านหรือไฟล์อื่นใดก็ตามที่เก็บรหัสผ่านจะสามารถอ่านรหัสผ่านได้ หากแฮ็กเกอร์เข้าถึงไฟล์ได้ก็จะเห็นรหัสผ่านทั้งหมด

การจัดเก็บรหัสผ่านเป็นข้อความธรรมดาถือเป็นแนวทางปฏิบัติที่แย่มาก บริษัท ต่างๆควรจะใส่รหัสผ่านและแฮชรหัสผ่านซึ่งเป็นอีกวิธีหนึ่งในการบอกว่า“ การเพิ่มข้อมูลเพิ่มเติมลงในรหัสผ่านจากนั้นจะทำให้เกิดปัญหาในลักษณะที่ไม่สามารถย้อนกลับได้” โดยทั่วไปหมายความว่าแม้ว่าจะมีคนขโมยรหัสผ่านออกจากฐานข้อมูล แต่ก็ใช้ไม่ได้ เมื่อคุณเข้าสู่ระบบ บริษัท สามารถตรวจสอบว่ารหัสผ่านของคุณตรงกับเวอร์ชันที่มีสัญญาณรบกวนที่จัดเก็บไว้ แต่พวกเขาไม่สามารถ "ทำงานย้อนหลัง" จากฐานข้อมูลและกำหนดรหัสผ่านของคุณได้

เหตุใด บริษัท จึงจัดเก็บรหัสผ่านเป็นข้อความธรรมดา? น่าเสียดายที่บางครั้ง บริษัท ไม่ได้ให้ความสำคัญกับความปลอดภัยอย่างจริงจัง หรือพวกเขาเลือกที่จะลดทอนความปลอดภัยในนามของความสะดวกสบาย ในกรณีอื่น ๆ บริษัท ทำทุกอย่างถูกต้องเมื่อจัดเก็บรหัสผ่านของคุณ แต่อาจเพิ่มความสามารถในการบันทึกที่มากเกินไปซึ่งบันทึกรหัสผ่านเป็นข้อความธรรมดา

หลาย บริษัท มีการจัดเก็บรหัสผ่านที่ไม่เหมาะสม

คุณอาจได้รับผลกระทบจากการปฏิบัติที่ไม่ดีเนื่องจาก Robinhood , Google , เฟสบุ๊ค , GitHub, Twitter และอื่น ๆ ที่เก็บรหัสผ่านไว้เป็นข้อความธรรมดา

ในกรณีของ Google บริษัท มีการแฮชและการใส่รหัสผ่านสำหรับผู้ใช้ส่วนใหญ่อย่างเพียงพอ แต่ รหัสผ่านบัญชี G Suite Enterprise ถูกเก็บไว้ในข้อความธรรมดา บริษัท กล่าวว่านี่เป็นแนวทางปฏิบัติที่เหลือจากการให้เครื่องมือผู้ดูแลระบบโดเมนในการกู้คืนรหัสผ่าน หาก Google จัดเก็บรหัสผ่านอย่างถูกต้องก็คงไม่สามารถทำได้ กระบวนการรีเซ็ตรหัสผ่านเท่านั้นที่สามารถกู้คืนได้เมื่อจัดเก็บรหัสผ่านอย่างถูกต้อง

เมื่อ Facebook ยัง ยอมรับการจัดเก็บรหัสผ่าน ในรูปแบบข้อความธรรมดาไม่ได้ให้สาเหตุที่แท้จริงของปัญหา แต่คุณสามารถสรุปปัญหาได้จากการอัปเดตในภายหลัง:

…เราค้นพบบันทึกรหัสผ่าน Instagram เพิ่มเติมที่จัดเก็บในรูปแบบที่อ่านได้

บางครั้ง บริษัท จะดำเนินการทุกอย่างอย่างถูกต้องเมื่อจัดเก็บรหัสผ่านของคุณในตอนแรก จากนั้นเพิ่มคุณสมบัติใหม่ที่ทำให้เกิดปัญหา นอกจาก Facebook แล้ว Robinhood , Github และ ทวิตเตอร์ บันทึกรหัสผ่านข้อความธรรมดาโดยไม่ได้ตั้งใจ

การบันทึกมีประโยชน์ในการค้นหาปัญหาในแอปฮาร์ดแวร์และแม้แต่รหัสระบบ แต่ถ้า บริษัท ไม่ได้ทดสอบความสามารถในการบันทึกอย่างละเอียดนั้นอาจทำให้เกิดปัญหามากกว่าที่จะแก้ได้

ในกรณีของ Facebook และ Robinhood เมื่อผู้ใช้ระบุชื่อผู้ใช้และรหัสผ่านเพื่อลงชื่อเข้าใช้ฟังก์ชันการบันทึกจะสามารถดูและบันทึกชื่อผู้ใช้และรหัสผ่านในขณะที่พิมพ์ได้ จากนั้นเก็บบันทึกเหล่านั้นไว้ที่อื่น ทุกคนที่สามารถเข้าถึงบันทึกเหล่านั้นมีทุกสิ่งที่จำเป็นในการเข้าครอบครองบัญชี

ในบางครั้ง บริษัท อย่าง T-Mobile Australia อาจเพิกเฉยต่อความสำคัญของความปลอดภัยในบางครั้งในนามของความสะดวกสบาย ใน ตั้งแต่ลบการแลกเปลี่ยน Twitter ตัวแทนของ T-Mobile อธิบายให้ผู้ใช้ทราบว่า บริษัท จัดเก็บรหัสผ่านเป็นข้อความธรรมดา การจัดเก็บรหัสผ่านด้วยวิธีนี้ทำให้พนักงานฝ่ายบริการลูกค้าเห็นตัวอักษรสี่ตัวแรกของรหัสผ่านเพื่อวัตถุประสงค์ในการยืนยัน เมื่อผู้ใช้ Twitter คนอื่น ๆ ชี้ให้เห็นอย่างเหมาะสมว่าจะเป็นอย่างไรหากมีคนแฮ็กเซิร์ฟเวอร์ของ บริษัท ตัวแทนตอบว่า:

จะเกิดอะไรขึ้นหากสิ่งนี้ไม่เกิดขึ้นเนื่องจากการรักษาความปลอดภัยของเราดีมาก

บริษัท ได้ลบทวีตเหล่านั้นและประกาศในภายหลัง รหัสผ่านทั้งหมดจะถูกแฮ็กในไม่ช้า . แต่ก่อนหน้านี้ บริษัท ไม่นานนัก มีคนฝ่าฝืนระบบ . T-Mobile กล่าวว่ารหัสผ่านที่ขโมยมานั้นถูกเข้ารหัส แต่ก็ไม่ดีเท่ากับการแฮชรหัสผ่าน

บริษัท ควรจัดเก็บรหัสผ่านอย่างไร

บริษัท ต่างๆไม่ควรเก็บรหัสผ่านแบบข้อความธรรมดา ควรใช้รหัสผ่านแทน เค็มแล้วแฮ . สิ่งสำคัญคือต้องรู้ว่าการให้เกลือคืออะไรและความแตกต่างระหว่าง การเข้ารหัสและการแฮช .

Salting เพิ่มข้อความพิเศษให้กับรหัสผ่านของคุณ

การใส่รหัสผ่านเป็นแนวคิดที่ตรงไปตรงมา กระบวนการนี้จะเพิ่มข้อความพิเศษให้กับรหัสผ่านที่คุณระบุ

ให้คิดว่าการเพิ่มตัวเลขและตัวอักษรต่อท้ายรหัสผ่านปกติของคุณ แทนที่จะใช้“ รหัสผ่าน” สำหรับรหัสผ่านของคุณคุณอาจพิมพ์“ Password123” (โปรดอย่าใช้รหัสผ่านเหล่านี้) การใส่เกลือเป็นแนวคิดที่คล้ายกัน: ก่อนที่ระบบจะแฮชรหัสผ่านของคุณระบบจะเพิ่มข้อความพิเศษเข้าไป

ดังนั้นแม้ว่าแฮ็กเกอร์จะเจาะเข้าไปในฐานข้อมูลและขโมยข้อมูลของผู้ใช้ แต่ก็ยากที่จะตรวจสอบว่ารหัสผ่านจริงคืออะไร แฮกเกอร์จะไม่รู้ว่าส่วนใดเป็นเกลือและส่วนใดเป็นรหัสผ่าน

บริษัท ต่างๆไม่ควรนำข้อมูลที่เค็มจากรหัสผ่านไปใช้ซ้ำ มิฉะนั้นอาจถูกขโมยหรือแตกหักและทำให้ไร้ประโยชน์ ข้อมูลเค็มที่แตกต่างกันอย่างเหมาะสมยังช่วยป้องกันการชนกัน (เพิ่มเติมในภายหลัง)

การเข้ารหัสไม่ใช่ตัวเลือกที่เหมาะสมสำหรับรหัสผ่าน

ขั้นตอนต่อไปในการจัดเก็บรหัสผ่านของคุณอย่างถูกต้องคือการแฮช ไม่ควรสับสนกับการแฮชกับการเข้ารหัส

เมื่อคุณเข้ารหัสข้อมูลคุณจะแปลงข้อมูลเล็กน้อยตามคีย์ หากมีใครรู้คีย์ก็สามารถเปลี่ยนข้อมูลกลับได้ หากคุณเคยเล่นโดยใช้วงแหวนตัวถอดรหัสที่บอกคุณว่า“ A = C” แสดงว่าคุณได้เข้ารหัสข้อมูลแล้ว เมื่อทราบว่า“ A = C” คุณจะพบว่าข้อความนั้นเป็นเพียงโฆษณาโอวัลติน

หากแฮ็กเกอร์เจาะเข้าไปในระบบที่มีข้อมูลเข้ารหัสและพวกเขาจัดการขโมยคีย์เข้ารหัสด้วยเช่นกันรหัสผ่านของคุณอาจเป็นข้อความธรรมดาก็ได้เช่นกัน

การแฮชเปลี่ยนรหัสผ่านของคุณให้เป็นการหลอกลวง

การแฮชรหัสผ่านโดยพื้นฐานแล้วจะเปลี่ยนรหัสผ่านของคุณเป็นสตริงข้อความที่เข้าใจไม่ได้ ใครก็ตามที่ดูแฮชจะเห็นว่าพูดพล่อยๆ หากคุณใช้“ Password123” การแฮชอาจเปลี่ยนข้อมูลเป็น“ 873kldk # 49lkdfld # 1” บริษัท ควรแฮชรหัสผ่านของคุณก่อนที่จะเก็บไว้ที่ใดก็ได้ด้วยวิธีนี้จะไม่มีการบันทึกรหัสผ่านจริงของคุณ

ลักษณะของการแฮชทำให้เป็นวิธีการที่ดีกว่าในการจัดเก็บรหัสผ่านของคุณมากกว่าการเข้ารหัส ในขณะที่คุณสามารถถอดรหัสข้อมูลที่เข้ารหัสได้ แต่คุณไม่สามารถ "เลิกแฮช" ข้อมูลได้ ดังนั้นหากแฮ็กเกอร์เจาะฐานข้อมูลพวกเขาจะไม่พบกุญแจที่จะปลดล็อกข้อมูลที่แฮช

แต่พวกเขาจะต้องทำในสิ่งที่ บริษัท ทำเมื่อคุณส่งรหัสผ่าน เกลือเดารหัสผ่าน (หากแฮ็กเกอร์รู้ว่าควรใช้เกลืออะไร) แฮชแล้วเปรียบเทียบกับแฮชในไฟล์เพื่อจับคู่ เมื่อคุณส่งรหัสผ่านไปยัง Google หรือธนาคารของคุณพวกเขาจะทำตามขั้นตอนเดียวกัน บาง บริษัท เช่น Facebook อาจใช้เวลา "เดา" เพิ่มเติมเพื่ออธิบายการพิมพ์ผิด .

ข้อเสียหลักของการแฮชคือถ้าคน 2 คนมีรหัสผ่านเดียวกันก็จะต้องแฮช ผลลัพธ์นั้นเรียกว่าการปะทะกัน นั่นเป็นอีกเหตุผลหนึ่งในการเพิ่มเกลือที่เปลี่ยนจากรหัสผ่านเป็นรหัสผ่าน รหัสผ่านที่ถูกแฮชและเค็มอย่างเพียงพอจะไม่มีการจับคู่ใด ๆ

ในที่สุดแฮกเกอร์อาจเจาะข้อมูลที่ถูกแฮช แต่ส่วนใหญ่เป็นเกมทดสอบรหัสผ่านที่เป็นไปได้และหวังว่าจะได้ข้อมูลที่ตรงกัน กระบวนการนี้ยังคงต้องใช้เวลาซึ่งทำให้คุณมีเวลาในการป้องกันตัวเอง

คุณสามารถทำอะไรได้บ้างเพื่อป้องกันการละเมิดข้อมูล

คุณไม่สามารถป้องกัน บริษัท ต่างๆจากการจัดการรหัสผ่านของคุณอย่างไม่ถูกต้องได้ และน่าเสียดายที่มันเป็นเรื่องปกติมากกว่าที่ควรจะเป็น แม้ว่า บริษัท ต่างๆจะจัดเก็บรหัสผ่านของคุณอย่างถูกต้อง แต่แฮกเกอร์อาจละเมิดระบบของ บริษัท และขโมยข้อมูลที่ถูกแฮช

เนื่องจากความเป็นจริงนั้นคุณไม่ควรใช้รหัสผ่านซ้ำ คุณควรระบุไฟล์ รหัสผ่านที่ซับซ้อนแตกต่างกัน กับทุกบริการที่คุณใช้ ด้วยวิธีนี้แม้ว่าผู้โจมตีจะพบรหัสผ่านของคุณในไซต์เดียว แต่ก็ไม่สามารถใช้รหัสนี้เพื่อเข้าสู่ระบบบัญชีของคุณบนเว็บไซต์อื่นได้ รหัสผ่านที่ซับซ้อนมีความสำคัญอย่างยิ่งเพราะยิ่งคุณเดารหัสผ่านได้ง่ายขึ้นแฮกเกอร์ก็จะสามารถเจาะผ่านกระบวนการแฮชได้เร็วขึ้น การทำให้รหัสผ่านมีความซับซ้อนมากขึ้นคุณกำลังซื้อเวลาเพื่อลดความเสียหาย

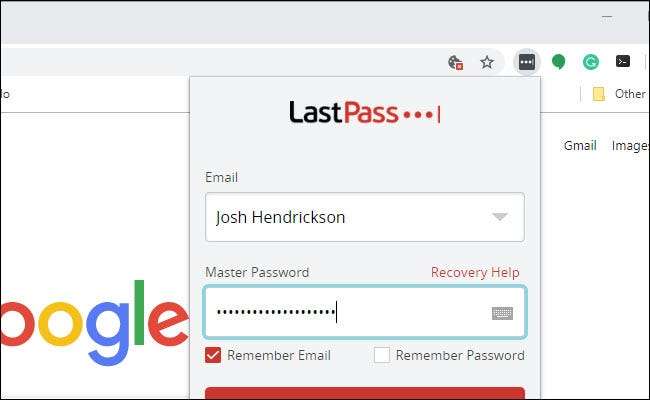

การใช้รหัสผ่านที่ไม่ซ้ำกันยังช่วยลดความเสียหายนั้น โดยมากแฮกเกอร์จะสามารถเข้าถึงบัญชีเดียวและคุณสามารถเปลี่ยนรหัสผ่านเดียวได้ง่ายกว่าหลายสิบ รหัสผ่านที่ซับซ้อนนั้นยากที่จะจำดังนั้นเรา แนะนำตัวจัดการรหัสผ่าน . ผู้จัดการรหัสผ่านจะสร้างและจดจำรหัสผ่านให้คุณและคุณสามารถปรับเปลี่ยนรหัสผ่านให้เป็นไปตามกฎรหัสผ่านของไซต์ต่างๆ

บางส่วนเช่น LastPass และ 1 รหัสผ่าน แม้กระทั่งเสนอบริการที่ตรวจสอบว่ารหัสผ่านปัจจุบันของคุณถูกบุกรุกหรือไม่

อีกทางเลือกหนึ่งที่ดีคือ เปิดใช้งานการรับรองความถูกต้องสองขั้นตอน . ด้วยวิธีนี้แม้ว่าแฮ็กเกอร์จะล่วงล้ำรหัสผ่านของคุณคุณอาจยังคงป้องกันการเข้าถึงบัญชีของคุณโดยไม่ได้รับอนุญาต

แม้ว่าคุณจะไม่สามารถหยุด บริษัท จากการจัดการรหัสผ่านของคุณในทางที่ผิด แต่คุณสามารถลดความเสียหายได้โดยการรักษารหัสผ่านและบัญชีของคุณให้ปลอดภัย

ที่เกี่ยวข้อง: ทำไมคุณควรใช้ Password Manager และวิธีเริ่มต้นใช้งาน