Bár a legtöbben valószínűleg soha nem kell attól tartanunk, hogy valaki feltörje a Wi-Fi hálózatunkat, mennyire nehéz lenne egy rajongónak feltörni egy személy Wi-Fi hálózatát? A mai SuperUser Q & A bejegyzés megválaszolja az egyik olvasó kérdéseit a Wi-Fi hálózat biztonságáról.

A mai Kérdések és válaszok ülés a SuperUser jóvoltából érkezik hozzánk - a Stack Exchange alosztályához, amely a Q & A webhelyek közösségvezérelt csoportosulása.

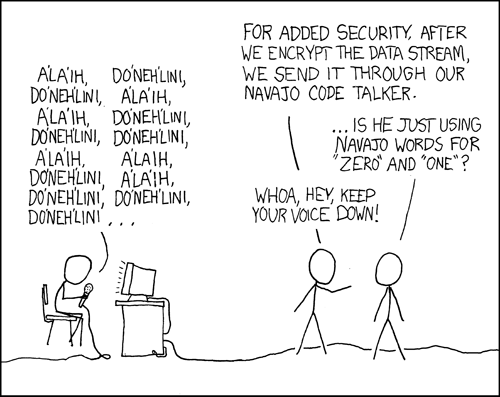

Fotó jóvoltából Brian Klug (Flickr) .

A kérdés

A SuperUser Reader Sec szeretné tudni, hogy a legtöbb rajongó valóban képes-e feltörni a Wi-Fi hálózatokat:

Megbízható számítógépes biztonsági szakértőtől hallottam, hogy a legtöbb rajongó (még akkor is, ha nem profi), csak az internetről származó útmutatásokat és a speciális szoftvereket (azaz a Kali Linuxot a mellékelt eszközökkel együtt) használhatja át az otthoni útválasztó biztonságát.

Az emberek azt állítják, hogy ez akkor is lehetséges, ha:

- Erős hálózati jelszó

- Erős router jelszó

- A hidden network

- MAC szűrés

Szeretném tudni, hogy ez mítosz-e vagy sem. Ha az útválasztó erős jelszóval és MAC szűrővel rendelkezik, hogyan lehet ezt megkerülni (kétlem, hogy durva erőt alkalmaznak)? Vagy ha rejtett hálózatról van szó, hogyan tudják felismerni, és ha lehetséges, mit tehet annak érdekében, hogy otthoni hálózata valóban biztonságos legyen?

Mint fiatal informatikus hallgató rosszul érzem magam, mert néha a hobbisták vitatkoznak velem ilyen témákban, és nincsenek erős érveim, vagy nem tudom technikailag megmagyarázni.

Tényleg lehetséges, és ha igen, mik azok a „gyenge pontok” egy Wi-Fi hálózatban, amelyekre egy rajongó összpontosítana?

A válasz

A SuperUser közreműködői, davidgo és reirab válaszolnak ránk. Első, davidgo:

A szemantika vitatása nélkül igen, az állítás igaz.

A Wi-Fi titkosításnak számos szabványa létezik, beleértve a WEP, WPA és WPA2 szabványokat. A WEP veszélybe került, így ha erős jelszóval is használja, akkor ez triviálisan megszakadhat. Úgy gondolom, hogy a WPA-t és a WPA2-t sokkal nehezebb feltörni (de a WPS-hez kapcsolódó biztonsági problémák merülhetnek fel, amelyek ezt megkerülik). Ezenkívül még meglehetősen kemény jelszavakat is el lehet kényszeríteni. Moxy Marlispike, egy jól ismert hacker ehhez felhőalapú számítástechnikai szolgáltatásokat kínál mintegy 30 USD-ért - bár ez nem garantált.

Az erős útválasztó jelszó semmit sem fog megakadályozni abban, hogy valaki a Wi-Fi oldalon az adatokat továbbítsa az útválasztón, tehát ez lényegtelen.

A rejtett hálózat mítosz. Míg vannak olyan rovatok, amelyek miatt a hálózat nem jelenik meg a webhelyek listájában, az ügyfelek jelzik a WIFI útválasztót, így annak jelenlétét triviálisan észlelik.

A MAC-szűrés vicc, mivel sok (a legtöbb / az összes?) Wi-Fi eszközt be lehet programozni / átprogramozni egy meglévő MAC-cím klónozására és a MAC-szűrés megkerülésére.

A hálózati biztonság nagy téma, és nem valami a SuperUser kérdésével. De az alapok az, hogy a biztonság rétegekben épül fel, így ha egyeseket veszélyeztetnek is, nem mindegyik. Ezenkívül bármely rendszer behatolhat elegendő idő, erőforrás és tudás birtokában; tehát a biztonság valójában nem annyira a „lehet-e feltörni”, hanem az, hogy „mennyi időbe telik” a feltörés kérdése. A WPA és a biztonságos jelszó védelmet nyújt a „Joe Average” ellen.

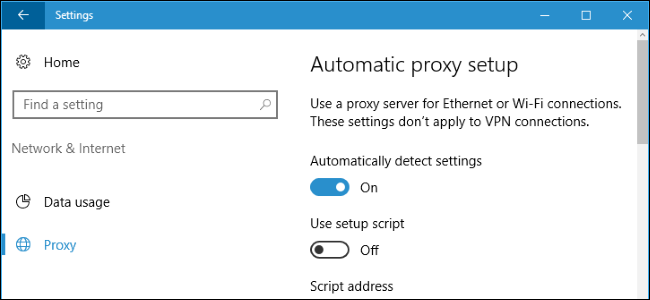

Ha fokozni szeretné a Wi-Fi-hálózatának védelmét, akkor azt csak szállítási rétegként tekintheti meg, majd titkosíthatja és szűrheti a rétegen átmenő mindent. Ez az emberek túlnyomó többsége számára túlterhelt, de ennek egyik módja az lenne, ha beállítaná az útválasztót, hogy csak az Ön felügyelete alatt engedélyezze a hozzáférést egy adott VPN-kiszolgálóhoz, és megköveteli, hogy minden ügyfél hitelesítsen a Wi-Fi-kapcsolaton keresztül. VPN. Így, még akkor is, ha a Wi-Fi veszélybe kerül, más (nehezebb) rétegeket kell legyőzni. Ennek a viselkedésnek egy részhalmaza nem ritka nagyvállalati környezetekben.

Az otthoni hálózat jobb biztonságának egyszerűbb alternatívája, ha a Wi-Fi-t teljesen elárasztják, és csak vezetékes megoldásokat igényel. Ha van például mobiltelefonja vagy táblagépe, ez nem biztos, hogy praktikus. Ebben az esetben az útválasztó jelerősségének csökkentésével csökkentheti a kockázatokat (természetesen nem szüntetheti meg őket). Árnyékolhatja otthonát is, hogy a frekvenciája kevesebbet szivárogjon. Nem tettem meg, de erős pletykák (kutatottak) szerint még a házának külső oldalán, jó földeléssel ellátott alumínium háló (például a légyszita) is hatalmas különbséget jelenthet a távozó jel mennyiségében. De természetesen viszlát mobiltelefon lefedettség.

A védelmi oldalon egy másik alternatíva lehet az, hogy az útválasztót (ha képes rá, akkor a legtöbb nem, de elképzelném, hogy az routerek futtatják az openwrt-t és esetleg a tomato / dd-wrt can-ot), hogy naplózza az összes csomagot, amely áthalad a hálózaton, és szemmel tartva. Már csak az anomáliák figyelése a teljes bájttal a különféle interfészeken és azokon kívül is jó fokú védelmet nyújt.

A nap végén talán felteszi a kérdést: "Mit kell tennem, hogy ne érjen alkalmi hacker időt a hálózatomba való behatolás?" vagy „Mi a tényleges költsége annak, ha a hálózatomat veszélyeztetik?”, és onnan megyek. Nincs gyors és egyszerű válasz.

A reirab válasza következik:

Mint mások mondták, az SSID elrejtése elenyésző. Valójában a hálózata alapértelmezés szerint megjelenik a Windows 8 hálózati listában, még akkor is, ha nem az SSID-jét sugározza. A hálózat továbbra is jelzőkereteken keresztül sugározza jelenlétét, akárhogy is; csak nem tartalmazza az SSID-t a jeladó keretben, ha ez az opció be van jelölve. Az SSID triviális a meglévő hálózati forgalomból.

A MAC szűrés sem rettenetesen hasznos. Lehet, hogy röviden lelassítja a szkript gyerekét, amely letöltött egy WEP-fájlt, de mindenképpen nem állít meg senkit, aki tudja, hogy mit csinál, mivel csak egy jogos MAC-címet csalhat.

Ami a WEP-t illeti, teljesen megszakadt. Jelszavának erőssége itt nem sokat számít. Ha WEP-t használ, bárki letölthet olyan szoftvert, amely elég gyorsan behatol a hálózatába, még akkor is, ha erős jelszava van.

A WPA lényegesen biztonságosabb, mint a WEP, de továbbra is sérültnek tekinthető. Ha a hardver támogatja a WPA-t, de a WPA2-t nem, akkor jobb, mint a semmi, de egy elszánt felhasználó valószínűleg a megfelelő eszközökkel feltörheti.

A WPS (vezeték nélküli védett telepítés) a hálózati biztonság sértetlensége. Tiltsa le, függetlenül attól, hogy milyen hálózati titkosítási technológiát használ.

A WPA2, különösen annak AES-t használó verziója meglehetősen biztonságos. Ha rendelkezik leszállási jelszóval, barátja nem fog úgy bekapcsolni a WPA2 védett hálózatába, hogy megkapja a jelszót. Ha az NSA megpróbál bejutni a hálózatába, az már más kérdés. Akkor csak teljesen kapcsolja ki a vezeték nélküli szolgáltatást. Valószínűleg az internetkapcsolatod és az összes számítógéped is. Elegendő idő és erőforrás birtokában a WPA2 (és bármi más) feltörhető, de valószínűleg sokkal több időre és sokkal több képességre lesz szükség, mint amire átlagos hobbistája rendelkezésére áll.

Ahogy David mondta, az igazi kérdés nem az, hogy „Lehet-e ezt feltörni?”, Hanem: „Mennyi ideig tart egy bizonyos képességekkel rendelkező ember, hogy feltörje?”. Nyilvánvaló, hogy a kérdésre adott válasz nagymértékben eltér attól a szemponttól, hogy mi az adott képességkészlet. Abban is teljesen igaza van, hogy a biztonságot rétegenként kell végrehajtani. A fontos dolgok nem kerülhetnek át a hálózaton anélkül, hogy először titkosítanák őket. Tehát, ha valaki beletörik a vezeték nélküli hálózatába, az internetkapcsolatától eltekintve nem lehet képes értelmes dologba belemenni. Minden biztonságos kommunikációnak továbbra is erős titkosítási algoritmust kell használnia (például AES), esetleg TLS-en vagy más ilyen PKI-sémán keresztül. Győződjön meg arról, hogy az e-mail és az egyéb érzékeny webes forgalom titkosítva van-e, és hogy a számítógépén nem futtat-e semmilyen szolgáltatást (például fájl- vagy nyomtatómegosztást) a megfelelő hitelesítési rendszer nélkül.

Van valami hozzáfűzhető a magyarázathoz? Hang a kommentekben. Szeretne további válaszokat olvasni más, hozzáértő Stack Exchange-felhasználóktól? Nézze meg a teljes vitafonalat itt .