Medan de flesta av oss troligen aldrig kommer att behöva oroa sig för att någon hackar vårt Wi-Fi-nätverk, hur svårt skulle det vara för en entusiast att hacka en persons Wi-Fi-nätverk? Dagens SuperUser Q & A-inlägg har svar på en läsares frågor om Wi-Fi-nätverkssäkerhet.

Dagens Fråga & Svar-session kommer till oss med tillstånd av SuperUser - en underavdelning av Stack Exchange, en community-driven gruppering av Q & A-webbplatser.

Foto med tillstånd av Brian Klug (Flickr) .

Frågan

SuperUser-läsaren Sec vill veta om det verkligen är möjligt för de flesta entusiaster att hacka Wi-Fi-nätverk:

Jag hörde från en betrodd datasäkerhetsexpert att de flesta entusiaster (även om de inte är professionella) som bara använder guider från Internet och specialiserad programvara (dvs. Kali Linux med de medföljande verktygen) kan bryta igenom säkerheten på din hemrouter.

Människor hävdar att det är möjligt även om du har:

- Ett starkt nätverkslösenord

- Ett starkt routerlösenord

- Ett dolt nätverk

- MAC-filtrering

Jag vill veta om det här är en myt eller inte. Om routern har ett starkt lösenord och MAC-filtrering, hur kan det kringgås (jag tvivlar på att de använder brute-force)? Eller om det är ett dolt nätverk, hur kan de upptäcka det och om det är möjligt, vad kan du göra för att göra ditt hemnätverk riktigt säkert?

Som junior datalogistudent känner jag mig dålig eftersom ibland hobbyister argumenterar med mig om sådana ämnen och jag har inte starka argument eller kan inte förklara det tekniskt.

Är det verkligen möjligt, och i så fall, vilka är de "svaga" punkterna i ett Wi-Fi-nätverk som en entusiast skulle fokusera på?

Svaret

SuperUser-bidragsgivare davidgo och reirab har svaret för oss. Först upp, davidgo:

Utan att diskutera semantiken, ja, uttalandet är sant.

Det finns flera standarder för Wi-Fi-kryptering inklusive WEP, WPA och WPA2. WEP är äventyrat, så om du använder det, även med ett starkt lösenord, kan det brytas trivialt. Jag tror att WPA och WPA2 är mycket svårare att knäcka men (men du kan ha säkerhetsfrågor relaterade till WPS som kringgår detta). Även till och med rimligt hårda lösenord kan tvingas. Moxy Marlispike, en välkänd hacker, erbjuder en tjänst för att göra detta för cirka 30 USD med molnbearbetning - även om det inte är garanterat.

Ett starkt routerlösenord gör ingenting för att förhindra att någon på Wi-Fi-sidan överför data via routern, så det är irrelevant.

Ett dolt nätverk är en myt. Medan det finns rutor för att ett nätverk inte ska visas i en lista över platser, klienterna WIFI-routern, så dess närvaro upptäcks trivialt.

MAC-filtrering är ett skämt eftersom många (mest / alla?) Wi-Fi-enheter kan programmeras / omprogrammeras för att klona en befintlig MAC-adress och kringgå MAC-filtrering.

Nätverkssäkerhet är ett stort ämne och inte något mottagligt för en SuperUser-fråga. Men grunderna är att säkerhet är uppbyggd i lager så att inte alla gör det, även om vissa är äventyrade. Dessutom kan vilket system som helst trängas in med tillräckligt med tid, resurser och kunskap; så säkerhet är faktiskt inte så mycket en fråga om "kan det hackas", utan "hur lång tid tar det" att hacka. WPA och ett säkert lösenord skyddar mot “Joe Average”.

Om du vill förbättra skyddet för ditt Wi-Fi-nätverk kan du bara se det som ett transportlager och sedan kryptera och filtrera allt som går över det lagret. Detta är överdrivet för de allra flesta människor, men ett sätt du kan göra detta skulle vara att ställa in routern så att den bara tillåter åtkomst till en viss VPN-server under din kontroll och kräva att varje klient autentiserar över Wi-Fi-anslutningen över hela VPN. Således, även om Wi-Fi är äventyrat, finns det andra (hårdare) lager att besegra. En delmängd av detta beteende är inte ovanligt i stora företagsmiljöer.

Ett enklare alternativ för att bättre säkra ett hemnätverk är att helt och hållet dölja Wi-Fi och bara behöva kabellösningar. Om du har saker som mobiltelefoner eller surfplattor kanske det inte är praktiskt. I det här fallet kan du mildra riskerna (absolut inte eliminera dem) genom att minska signalstyrkan på din router. Du kan också skydda ditt hem så att din frekvens läcker mindre. Jag har inte gjort det, men starkt rykte (undersökt) säger att även aluminiumnät (som flugskärm) över utsidan av ditt hus med bra jordning kan göra stor skillnad för mängden signal som kommer att fly. Men naturligtvis, hejdå mobiltelefon täckning.

På skyddsfronten kan ett annat alternativ vara att få din router (om den kan göra det, de flesta är det inte, men jag kan tänka mig att routrar som kör openwrt och eventuellt tomat / dd-wrt kan) för att logga alla paket som passerar ditt nätverk och hålla ett öga på det. Även bara övervakning av avvikelser med totala byte in och ut från olika gränssnitt kan ge dig en bra grad av skydd.

I slutet av dagen är frågan kanske ”Vad måste jag göra för att det inte är värt en avslappnad hackares tid att tränga igenom mitt nätverk?” eller "Vad är den verkliga kostnaden för att mitt nätverk äventyras?", och gå därifrån. Det finns inget snabbt och enkelt svar.

Följt av svaret från reirab:

Som andra har sagt är SSID-gömning trivialt att bryta. I själva verket kommer ditt nätverk att visas som standard i Windows 8-nätverkslistan även om det inte sänder sitt SSID. Nätverket sänder fortfarande sin närvaro via fyrramar åt båda hållen; det inkluderar bara inte SSID i fyrramen om det alternativet är markerat. SSID är trivialt att få från befintlig nätverkstrafik.

MAC-filtrering är inte heller bra. Det kan kort sakta ner skriptkiddie som laddade ner en WEP-spricka, men det kommer definitivt inte att stoppa någon som vet vad de gör, eftersom de bara kan förfalska en legitim MAC-adress.

När det gäller WEP är det helt trasigt. Styrkan i ditt lösenord spelar ingen roll här. Om du använder WEP kan vem som helst ladda ner programvara som bryter in i ditt nätverk ganska snabbt, även om du har ett starkt lösenord.

WPA är betydligt säkrare än WEP, men anses fortfarande vara trasigt. Om din hårdvara stöder WPA men inte WPA2 är det bättre än ingenting, men en bestämd användare kan förmodligen knäcka den med rätt verktyg.

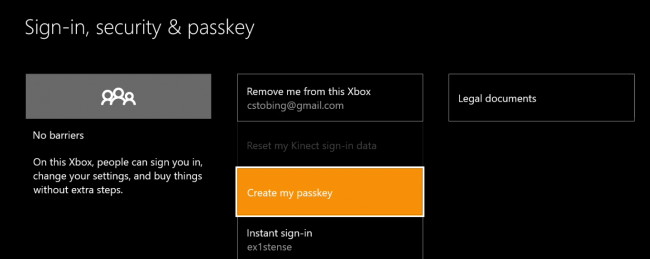

WPS (Wireless Protected Setup) är banan för nätverkssäkerhet. Inaktivera det oavsett vilken nätverkskrypteringsteknik du använder.

WPA2, särskilt versionen av den som använder AES, är ganska säker. Om du har ett lösenord för härkomst kommer din vän inte att komma in i ditt WPA2-säkra nätverk utan att få lösenordet. Nu, om NSA försöker komma in i ditt nätverk, är det en annan sak. Då ska du bara stänga av din trådlösa enhet helt. Och förmodligen din internetanslutning och alla dina datorer också. Med tillräckligt med tid och resurser kan WPA2 (och allt annat) hackas, men det kommer sannolikt att kräva mycket mer tid och mycket mer kapacitet än vad din genomsnittliga hobbyist kommer att ha till sitt förfogande.

Som David sa är den verkliga frågan inte "Kan detta hackas?", Utan snarare "Hur lång tid tar det någon med en viss uppsättning funktioner att hacka det?". Uppenbarligen varierar svaret på den frågan mycket med avseende på vad den specifika uppsättningen funktioner är. Han har också helt rätt i att säkerhet ska göras i lager. Saker du bryr dig om bör inte gå över ditt nätverk utan att först krypteras. Så om någon bryter sig in i ditt trådlösa, borde de inte kunna komma in i något meningsfullt förutom att kanske använda din internetanslutning. All kommunikation som behöver vara säker bör fortfarande använda en stark krypteringsalgoritm (som AES), eventuellt konfigurerad via TLS eller något sådant PKI-schema. Se till att din e-post och annan känslig webbtrafik är krypterad och att du inte kör några tjänster (som fildelning eller skrivardelning) på dina datorer utan rätt autentiseringssystem på plats.

Har du något att lägga till förklaringen? Ljud av i kommentarerna. Vill du läsa fler svar från andra tekniskt kunniga Stack Exchange-användare? Kolla in hela diskussionstråden här .