Internet Explorer est un logiciel complexe et n'a pas toujours été le navigateur choisi par nous, les geeks, mais la vérité est qu'il s'est beaucoup amélioré au fil des ans, alors venez voir ce qu'il a à offrir.

N'oubliez pas de consulter les articles précédents de cette série Geek School sur Windows 7:

- Présentation de How-To Geek School

- Mises à niveau et migrations

- Configuration des appareils

- Gestion des disques

- Gérer les applications

Et restez à l'écoute pour le reste de la série toute la semaine.

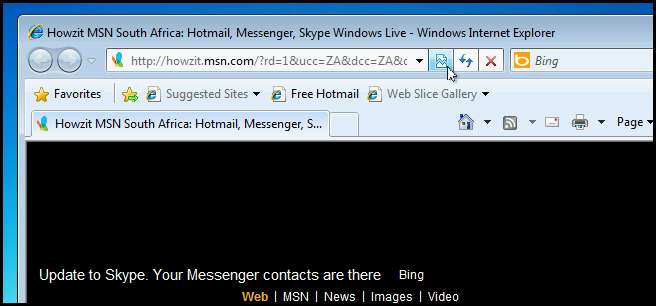

Vue de compatibilité

Internet Explorer est connu pour ne pas pouvoir rendre des pages qui fonctionnaient parfaitement dans les générations précédentes du navigateur. Pour remédier à la situation, Microsoft a ajouté une fonctionnalité à IE appelée Affichage de compatibilité. En un mot, il vous permet d'afficher des pages Web à l'aide des moteurs de rendu des versions antérieures d'Internet Explorer. Pour utiliser la vue de compatibilité, il suffit de cliquer sur la petite icône qui ressemble à une page déchirée en deux, qui se trouve dans la barre d'URL.

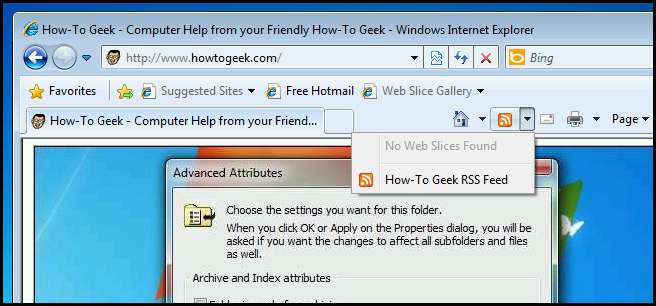

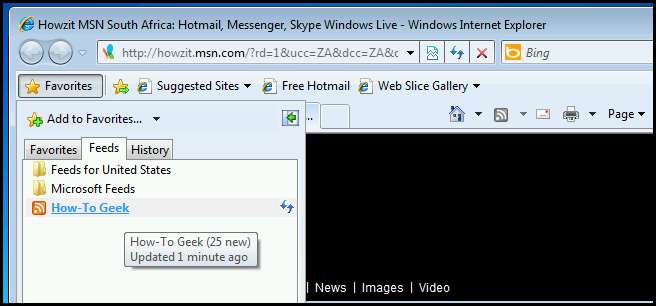

Flux RSS

Si vous ne savez pas déjà ce qu'ils sont, les flux RSS vous permettent de rester à jour avec vos sites Web préférés en vous permettant de vous y abonner. Lorsque l'un des sites Web auxquels vous êtes abonné ajoute un nouveau contenu, par exemple lorsque How-To Geek publie un nouvel article, vous en serez automatiquement informé. Dans Internet Explorer, si le bouton RSS devient orange, cela signifie que le site Web que vous consultez prend en charge les flux RSS.

Une fois que vous vous êtes abonné au flux, vous pouvez vérifier rapidement si un nouveau contenu a été ajouté.

Zones de sécurité

Internet Explorer attribue tous les sites Web à l'une des quatre zones de sécurité: Internet, Intranet local, Sites de confiance ou Sites restreints. La zone à laquelle un site Web est attribué spécifie les paramètres de sécurité qui sont utilisés pour ce site. Examinons de plus près le type de sites Web que chacune des quatre zones doit contenir:

- Intranet local - Cette zone doit contenir des sites qui résident à l'intérieur du pare-feu de votre entreprise.

- De confiance - Cette zone contient tous les sites dont vous savez qu'ils sont fiables, par exemple le site d'un partenaire commercial.

- Internet - Cette zone contient tous les sites sur Internet qui ne se trouvent pas dans les zones de confiance, intranet local ou restreint.

- Limité - Cette zone contient des sites auxquels vous ne faites pas confiance.

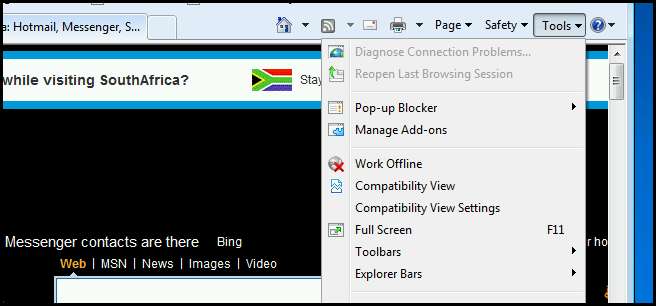

Si vous le souhaitez, vous pouvez également modifier les paramètres de sécurité appliqués à une zone particulière. Pour ce faire, cliquez sur Outils, puis choisissez l'élément de menu Options Internet.

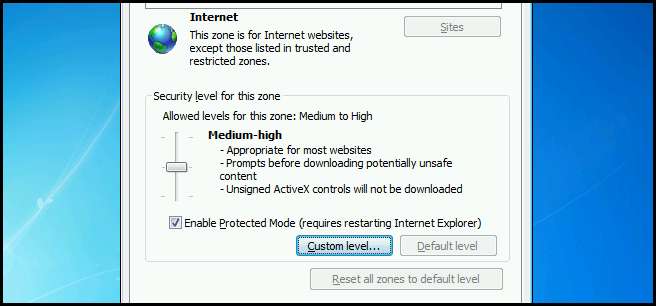

Passez ensuite à l'onglet Sécurité.

Vous pouvez soit choisir l'un des niveaux de sécurité prédéfinis en déplaçant le curseur, soit cliquer sur le bouton Niveau personnalisé.

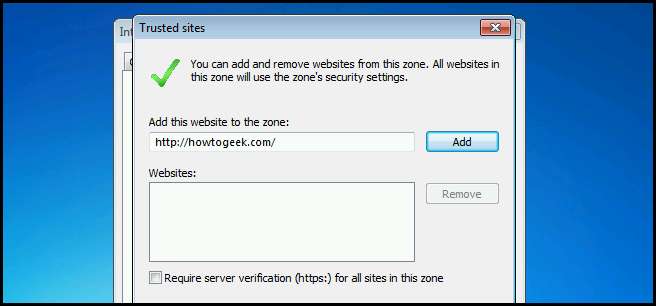

Configurer un site de confiance

Pour ajouter un site à la zone de sécurité Sites de confiance, sélectionnez la zone puis cliquez sur le bouton Sites.

Entrez maintenant les URL de tous les sites dont vous savez avec certitude qu'ils ne constituent pas une menace. Cliquez ensuite sur Ajouter.

Vous pouvez faire de même pour les autres zones, faites simplement attention à ce que vous ajoutez à chaque zone.

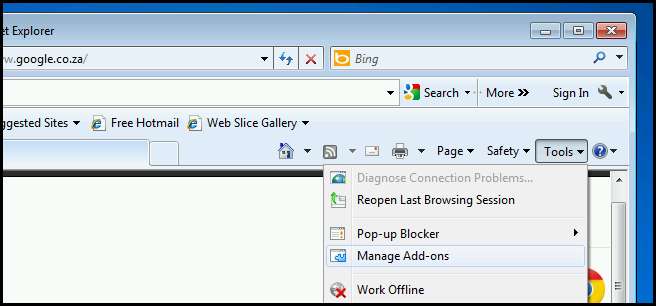

Gérer les modules complémentaires

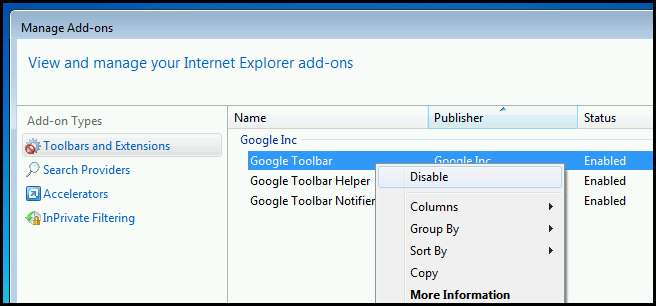

Internet Explorer a des modules complémentaires qui sont l'équivalent des plug-ins dans Chrome et Firefox, et servent à étendre les fonctionnalités du navigateur. L'un des types d'add-on les plus infâmes est une barre d'outils. Ce sont ces barres de recherche embêtantes qui sont souvent ajoutées à Internet Explorer lorsque vous installez une sorte d'application. Pour gérer les barres d'outils, cliquez sur le menu Outils, puis choisissez l'élément de menu Gérer les modules complémentaires.

De là, vous pouvez faire un clic droit sur n'importe quelle barre d'outils et la désactiver. Si vous souhaitez désinstaller la barre d'outils, vous devez utiliser le panneau de configuration pour le désinstaller comme vous le feriez pour toute autre application.

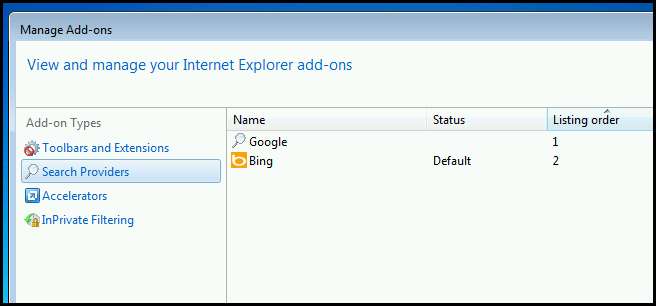

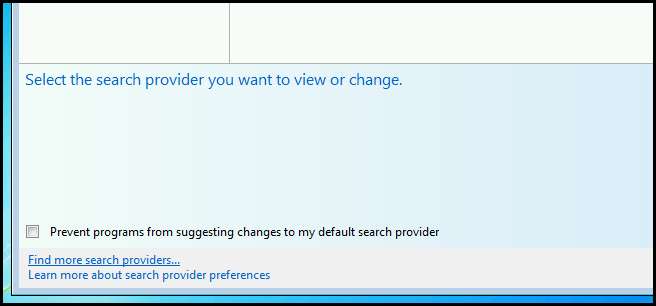

Fournisseurs de recherche

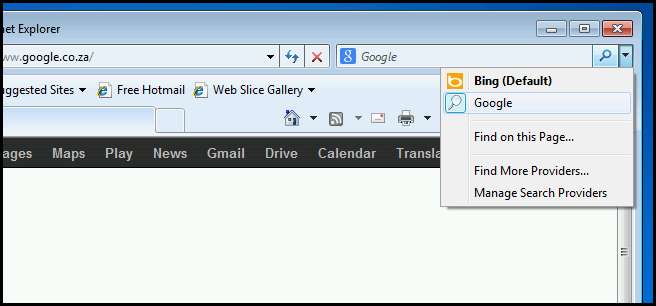

Un autre type de module complémentaire est un moteur de recherche, qui vous permet d'ajouter des moteurs de recherche supplémentaires à Internet Explorer. Pour ajouter un moteur de recherche, passez à la section Fournisseurs de recherche.

Dans le coin inférieur gauche de la fenêtre, vous verrez un lien hypertexte Trouver plus de fournisseurs de recherche…. Clique dessus.

De là, vous pouvez choisir parmi des milliers de fournisseurs.

Une fois ajouté, vous pouvez rechercher ce site directement à partir de la barre de recherche.

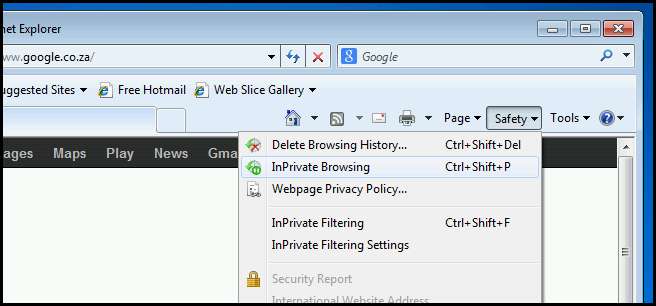

Mode InPrivate

Le mode InPrivate est l'équivalent d'Internet Explorer du mode de navigation privée de Chrome. Pour ceux qui ne l’ont jamais utilisé auparavant, c’est simplement un moyen de naviguer en privé sur le Web sans laisser de trace sur votre PC. Il le fait en ne conservant que les données de navigation dans votre session. Lorsque vous fermez une session InPrivate, ses suppressions:

- Tous les cookies de cette session

- Votre historique de navigation

- Tous les objets qui peuvent avoir été dans le cache de votre navigateur

Pour ouvrir la session de navigation InPrivate, cliquez sur Sécurité, puis choisissez Navigation InPrivate.

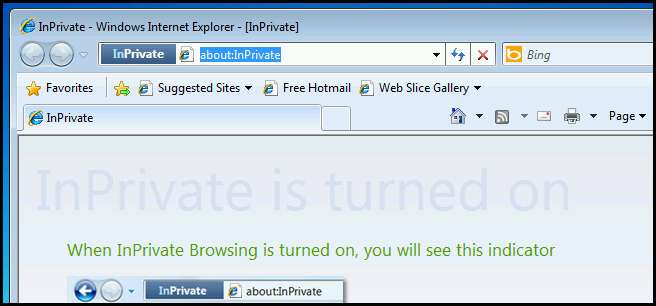

Vous pouvez savoir quand vous êtes en mode InPrivate en regardant la barre d'URL.

Fonctions de sécurité

Internet Explorer possède quelques autres fonctionnalités de sécurité que vous devez connaître pour l'examen. Cependant, il vous suffit de savoir de quoi il s'agit et qu'il s'agit de fonctionnalités intégrées, alors jetons un œil.

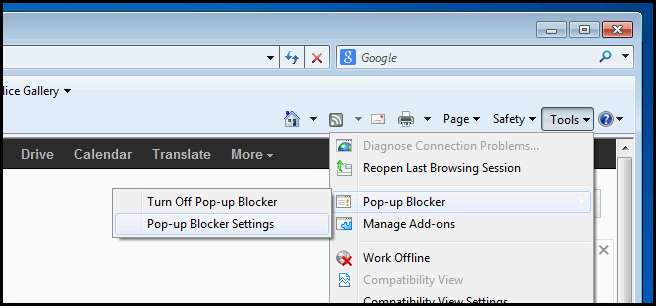

Bloqueur pop-up

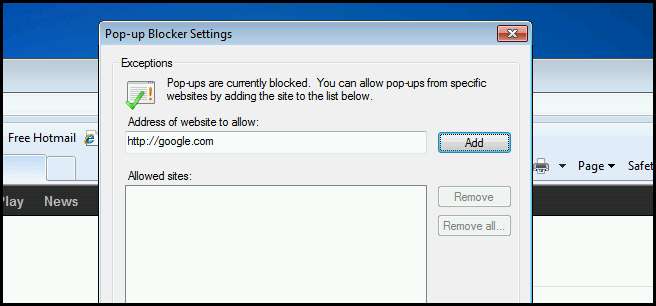

Internet Explorer est livré avec son propre bloqueur de fenêtres contextuelles pour empêcher l'ouverture de ces publicités embêtantes. Le bloqueur de fenêtres contextuelles fonctionne sur un système de liste blanche où, par défaut, toutes les fenêtres contextuelles sont bloquées et vous pouvez autoriser les fenêtres contextuelles sur certains sites Web en ajoutant l'URL à la liste blanche. Pour ajouter une URL à la liste blanche, cliquez sur Outils, sélectionnez Bloqueur de fenêtres publicitaires, puis Paramètres du bloqueur de fenêtres publicitaires.

Tapez ensuite l'URL du site et cliquez sur ajouter.

Filtrage InPrivate

De nombreux sites Web génèrent des revenus à partir d'annonces provenant d'une société de publicité tierce, ce qui signifie que le contenu que vous voyez sur une page Web ne provient pas du site Web sur lequel vous pensez être. Bien que ce ne soit pas rare dans la pratique, au fil des ans, les agences de publicité ont commencé à utiliser ces publicités pour créer un profil des sites Web que vous visitez afin de pouvoir vous montrer des publicités ciblées. Le filtrage InPrivate s'efforce d'arrêter cela et le fait en bloquant tout contenu provenant de tout site autre que celui sur lequel vous vous trouvez.

Protected Mode

Le mode protégé tire parti de trois composants Windows, UAC (contrôle de compte d'utilisateur), MIC (contrôle d'intégrité obligatoire) et UIPI (isolation des privilèges d'interface utilisateur). Ensemble, ils vous permettent d'exécuter Internet Explorer avec un faible niveau d'intégrité, même si vous êtes connecté en tant qu'administrateur. L'idée est que même si un attaquant accède d'une manière ou d'une autre au processus IE, il sera très limité dans ce qu'il peut faire.

Filtre SmartScreen

Le filtre SmartScreen se compose de trois composants. Premièrement, il dispose d'un moteur heuristique qui analyse les pages Web pour détecter tout comportement suspect lorsque vous naviguez sur le Web et vous avertit de procéder avec prudence. Deuxièmement, il aide contre les attaques de phishing en comparant l'URL des sites Web que vous visitez à une liste de sites Web de phishing connus et en les bloquant si nécessaire. Enfin, il vérifie les fichiers que vous téléchargez par rapport à une liste de programmes connus pour être dangereux.

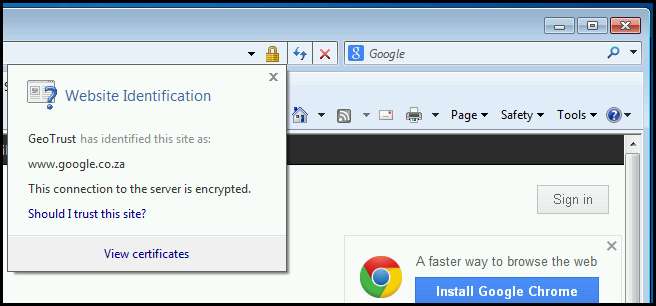

Certificats

Imaginez que vous possédez une banque et ouvrez un portail bancaire en ligne, mais le problème est que vos clients hésitent à l'utiliser car ils ne savent pas s'ils se connectent effectivement à votre banque. Il s'agit d'un problème de vérification d'identité et c'est pour cela que les certificats ont été conçus.

Tout commence avec quelques entreprises sélectionnées appelées autorités de certification publiques, auxquelles nous faisons automatiquement confiance. La raison pour laquelle nous leur faisons confiance est que nous avons un petit fichier pour chaque entreprise, appelé un certificat, qui se trouve dans notre magasin de certification Trusted Root. Lorsque vous souhaitez vérifier votre identité, vous pouvez vous adresser à l'une de ces sociétés, par exemple Thawte ou VeriSign, qui à son tour effectuera des vérifications des antécédents et vous délivrera un certificat que vous pourrez mettre sur votre serveur Web.

Désormais, lorsque vos utilisateurs se connectent au portail en ligne de votre banque, leur navigateur constate que le certificat de votre banque a été créé par une entreprise en laquelle nous avons déjà confiance. Par conséquent, nous pouvons être certains que votre banque est propriétaire de ce site Web. En plus de pouvoir vérifier qu'ils sont connectés à vos serveurs Web, les certificats seront également utilisés pour crypter leur trafic de navigation.

Vous pouvez voir qui a vérifié un site Web en cliquant sur le verrou dans la barre d'URL.

Devoirs

Aujourd'hui, nous avons parcouru presque toutes les fonctionnalités du navigateur, alors n'hésitez pas à prendre une journée.

Si vous avez des questions, vous pouvez me tweeter @taybgibb , ou laissez simplement un commentaire.