Vouloir utiliser un VPN ? Si vous recherchez un fournisseur VPN ou configurez votre propre VPN, vous devrez choisir un protocole. Certains fournisseurs de VPN peuvent même vous fournir un choix de protocoles.

Ce n’est pas le dernier mot sur l’une de ces normes ou schémas de chiffrement VPN. Nous avons essayé de tout résumer afin que vous puissiez comprendre les normes, comment elles sont liées les unes aux autres et que vous devriez utiliser.

PPTP

EN RELATION: Qu'est-ce qu'un VPN et pourquoi en aurais-je besoin?

N'utilisez pas PPTP. Le protocole de tunneling point à point est un protocole courant car il a été implémenté sous Windows sous diverses formes depuis Windows 95. PPTP a de nombreux problèmes de sécurité connus, et il est probable que la NSA (et probablement d'autres agences de renseignement) décrypte ces soi-disant «sécurisés» Connexions. Cela signifie que les attaquants et les gouvernements plus répressifs auraient un moyen plus facile de compromettre ces connexions.

Oui, PPTP est courant et facile à configurer. Les clients PPTP sont intégrés à de nombreuses plates-formes, y compris Windows. C’est le seul avantage, et cela ne vaut pas la peine. Il est temps de passer à autre chose.

En résumé : PPTP est ancien et vulnérable, bien qu'intégré dans les systèmes d'exploitation courants et facile à configurer. Reste loin.

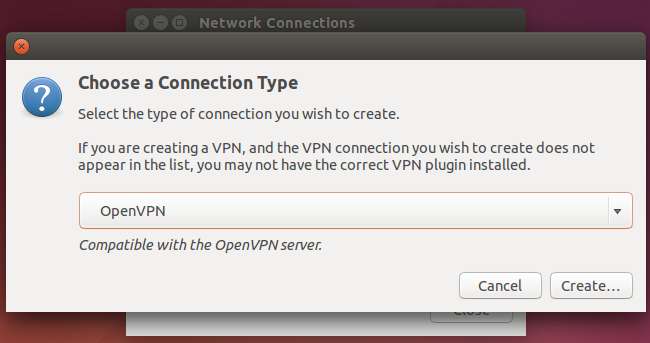

OpenVPN

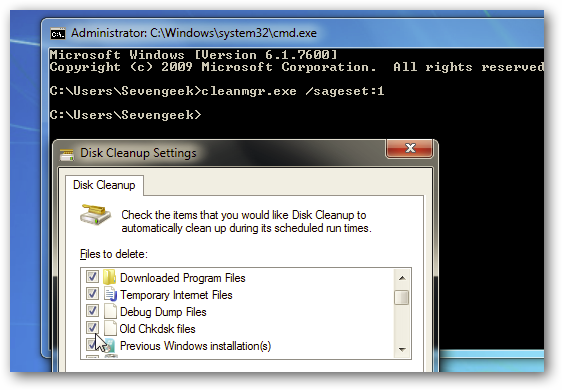

OpenVPN utilise des technologies open source telles que la bibliothèque de chiffrement OpenSSL et les protocoles SSL v3 / TLS v1. Il peut être configuré pour fonctionner sur n'importe quel port, vous pouvez donc configurer un serveur pour qu'il fonctionne sur le port TCP 443. Le trafic VPN OpenSSL serait alors pratiquement impossible à distinguer du trafic HTTPS standard qui se produit lorsque vous vous connectez à un site Web sécurisé. Cela rend difficile le blocage complet.

Il est très configurable et sera plus sûr s'il est configuré pour utiliser le cryptage AES au lieu du cryptage Blowfish plus faible. OpenVPN est devenu un standard populaire. Nous n'avons constaté aucune inquiétude sérieuse quant au fait que quiconque (y compris la NSA) ait compromis les connexions OpenVPN.

La prise en charge d'OpenVPN n'est pas intégrée aux systèmes d'exploitation de bureau ou mobiles courants. La connexion à un réseau OpenVPN nécessite une application tierce - soit une application de bureau, soit une application mobile. Oui, vous pouvez même utiliser des applications mobiles pour vous connecter aux réseaux OpenVPN sur iOS d'Apple.

En résumé : OpenVPN est nouveau et sécurisé, bien que vous deviez installer une application tierce. C'est celui que vous devriez probablement utiliser.

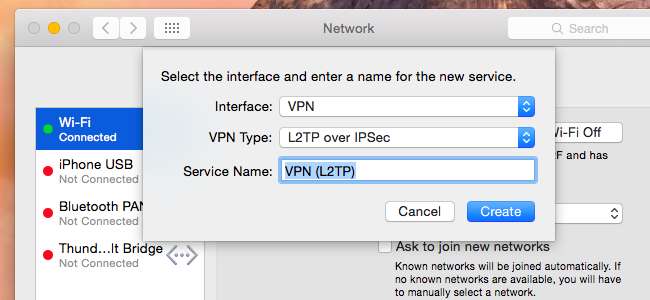

L2TP / IPsec

Le protocole de tunnel de couche 2 est un protocole VPN qui n'offre aucun chiffrement. C’est pourquoi il est généralement mis en œuvre avec le chiffrement IPsec. Comme il est intégré aux systèmes d'exploitation de bureau et aux appareils mobiles modernes, il est assez facile à mettre en œuvre. Mais il utilise le port UDP 500 - cela signifie qu'il ne peut pas être déguisé sur un autre port, comme OpenVPN le peut. Il est donc beaucoup plus facile de bloquer et de contourner les pare-feu.

Le cryptage IPsec doit être sécurisé, en théorie. On craint que la NSA ait pu affaiblir la norme, mais personne ne le sait avec certitude. Quoi qu'il en soit, c'est une solution plus lente qu'OpenVPN. Le trafic doit être converti en forme L2TP, puis le cryptage ajouté par dessus avec IPsec. C’est un processus en deux étapes.

En résumé : L2TP / IPsec est théoriquement sécurisé, mais il y a quelques inquiétudes. Il est facile à configurer, mais a du mal à contourner les pare-feu et n’est pas aussi efficace qu’OpenVPN. Restez avec OpenVPN si possible, mais utilisez certainement ceci sur PPTP.

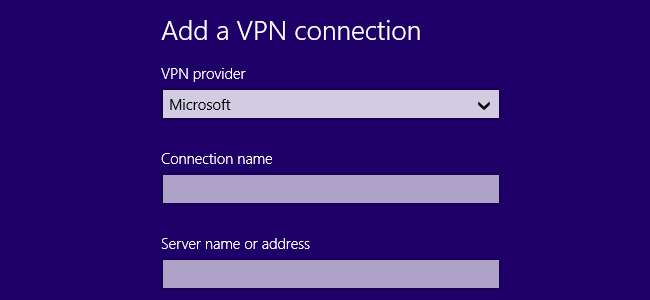

SSTP

Le protocole Secure Socket Tunneling a été introduit dans le Service Pack 1 de Windows Vista. Il s'agit d'un protocole Microsoft propriétaire qui est mieux pris en charge sous Windows. Il est peut-être plus stable sous Windows car il est intégré au système d’exploitation, contrairement à OpenVPN - c’est le plus grand avantage potentiel. Une certaine prise en charge est disponible sur d'autres systèmes d'exploitation, mais elle est loin d'être aussi répandue.

Il peut être configuré pour utiliser un cryptage AES très sécurisé, ce qui est bien. Pour les utilisateurs de Windows, c'est certainement mieux que PPTP - mais, comme il s'agit d'un protocole propriétaire, il n'est pas soumis aux audits indépendants auxquels OpenVPN est soumis. Parce qu'il utilise SSL v3 comme OpenVPN, il a des capacités similaires pour contourner les pare-feu et devrait mieux fonctionner pour cela que L2TP / IPsec ou PPTP.

En résumé : C’est comme OpenVPN, mais surtout pour Windows et ne peut pas être audité aussi complètement. Pourtant, c'est mieux à utiliser que PPTP. Et, comme il peut être configuré pour utiliser le cryptage AES, il est sans doute plus fiable que L2TP / IPsec.

OpenVPN semble être la meilleure option. Si vous devez utiliser un autre protocole sous Windows, SSTP est le choix idéal. Si seuls L2TP / IPsec ou PPTP sont disponibles, utilisez L2TP / IPsec. Évitez PPTP si possible - sauf si vous devez absolument vous connecter à un serveur VPN qui n'autorise que cet ancien protocole.

Image Credit: Giorgio Montersino sur Flickr