El hecho de que aparezca un correo electrónico en su bandeja de entrada con la etiqueta [email protected], no significa que Bill realmente haya tenido algo que ver con eso. Siga leyendo mientras exploramos cómo profundizar y ver de dónde vino realmente un correo electrónico sospechoso.

La sesión de preguntas y respuestas de hoy nos llega por cortesía de SuperUser, una subdivisión de Stack Exchange, un grupo de sitios web de preguntas y respuestas impulsado por la comunidad.

La pregunta

Sirwan, lector de superusuario, quiere saber cómo averiguar de dónde proceden realmente los correos electrónicos:

¿Cómo puedo saber de dónde vino realmente un correo electrónico?

¿Hay alguna forma de averiguarlo?

He oído hablar de los encabezados de correo electrónico, pero no sé dónde puedo verlos, por ejemplo, en Gmail.

Echemos un vistazo a estos encabezados de correo electrónico.

Las respuestas

Tomas, colaborador de superusuario, ofrece una respuesta muy detallada y reveladora:

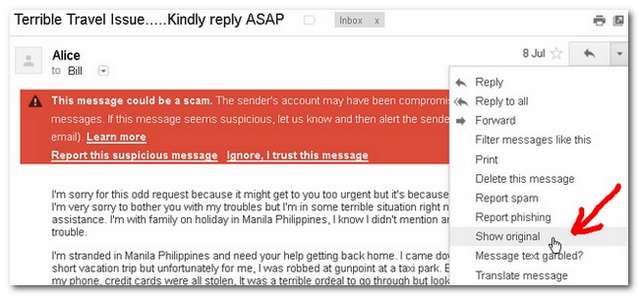

Vea un ejemplo de estafa que me han enviado, fingiendo que es de mi amigo, alegando que le han robado y pidiéndome ayuda financiera. He cambiado los nombres, supongamos que soy Bill, el estafador ha enviado un correo electrónico a

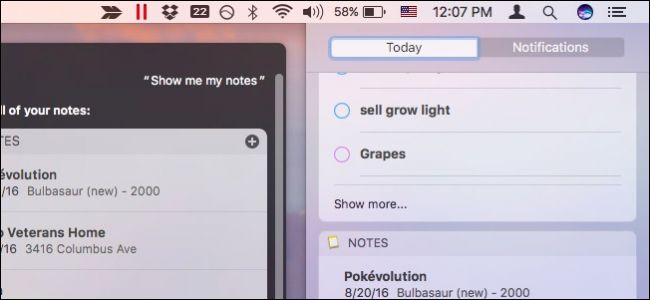

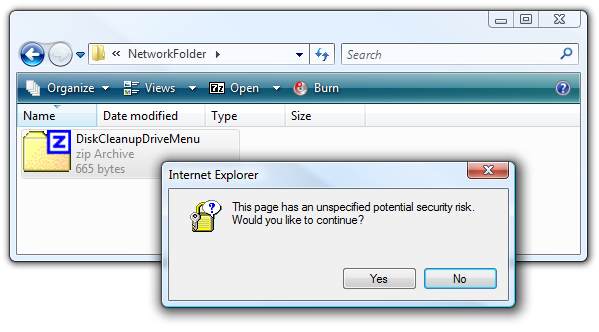

[email protected], fingiendo que es[email protected]. Tenga en cuenta que Bill se ha adelantado a[email protected].Primero, en Gmail, use

mostrar original:

Luego, se abrirá el correo electrónico completo y sus encabezados:

Entregado a: [email protected] Recibido: antes del 10.64.21.33 con SMTP id s1csp177937iee; Lunes, 8 de julio de 2013 04:11:00 -0700 (PDT) X-Received: 10.14.47.73 con SMTP id s49mr24756966eeb.71.1373281860071; Lun, 08 de julio de 2013 04:11:00 -0700 (PDT) Ruta de retorno: <[email protected]> Recibido: de maxipes.logix.cz (maxipes.logix.cz.[2a01:348:0:6:5d59:50c3:0:b0b1]) por mx.google.com con ESMTPS id j47si6975462eeg.108.2013.07.08.04.10.59 para <[email protected]> (versión = cifrado TLSv1 = bits RC4-SHA = 128/128); Lun, 08 de julio de 2013 04:11:00 -0700 (PDT) Received-SPF: neutral (google.com: 2a01: 348: 0: 6: 5d59: 50c3: 0: b0b1 no está permitido ni denegado por el registro de mejor conjetura para el dominio de SRS0=Znlt=QW=yahoo.com=alice@domain .com) cliente-ip = 2a01: 348: 0: 6: 5d59: 50c3: 0: b0b1; Resultados de autenticación: mx.google.com; spf = neutral (google.com: 2a01: 348: 0: 6: 5d59: 50c3: 0: b0b1 no está permitido ni denegado por el registro de mejor conjetura para el dominio de [email protected] ) [email protected] Recibido: por maxipes.logix.cz (Postfix, de userid 604) id C923E5D3A45; Lunes, 8 de julio de 2013 23:10:50 +1200 (NZST) X-Original-Para: [email protected] X-Greylist: retrasado 00:06:34 por SQLgrey-1.8.0-rc1 Recibido: de elasmtp-curtail.atl.sa.earthlink.net (elasmtp-curtail.atl.sa.earthlink.net [209.86.89.64]) por maxipes.logix.cz (Postfix) con ID ESMTP B43175D3A44 para <[email protected]>; Lunes, 8 de julio de 2013 23:10:48 +1200 (NZST) Recibido: de [168.62.170.129] (helo = laurence39) por elasmtp-curtail.atl.sa.earthlink.net con esmtpa (Exim 4.67) (sobre-de <[email protected]>) identificación 1Uw98w-0006KI-6y para [email protected]; Lun, 08 julio 2013 06:58:06 -0400 De: "Alice" <[email protected]> Asunto: Problema de viaje terrible ... Responda lo antes posible Para: [email protected] Tipo de contenido: multiparte / alternativo; límite = "jtkoS2PA6LIOS7nZ3bDeIHwhuXF = _9jxn70" Versión MIME: 1.0 Responder a: [email protected] Fecha: lunes, 8 de julio de 2013 10:58:06 +0000 ID de mensaje: <[email protected]> X-ELNK-Trace: 52111ec6c5e88d9189cb21dbd10cbf767e972de0d01da940e632614284761929eac30959a519613a350badd9bab72f9c350badd9bab72f9c350badd9bab72f9c IP de origen X: 168.62.170.129 [... I have cut the email body ...]Los encabezados deben leerse cronológicamente de abajo hacia arriba; los más antiguos están al final. Cada nuevo servidor en camino agregará su propio mensaje, comenzando con

Recibido. Por ejemplo:Recibido: de maxipes.logix.cz (maxipes.logix.cz.[2a01:348:0:6:5d59:50c3:0:b0b1]) por mx.google.com con ESMTPS id j47si6975462eeg.108.2013.07.08.04.10.59 para <[email protected]> (versión = cifrado TLSv1 = bits RC4-SHA = 128/128); Lun, 08 de julio de 2013 04:11:00 -0700 (PDT)Esto dice que

mx.google.comha recibido el correo demaxipes.logix.czaLun, 08 de julio de 2013 04:11:00 -0700 (PDT).Ahora, para encontrar el real remitente de su correo electrónico, su objetivo es encontrar la última puerta de enlace confiable: la última vez que lee los encabezados desde la parte superior, es decir, la primera en el orden cronológico. Comencemos por encontrar el servidor de correo de Bill. Para ello, consulta el registro MX del dominio. Puedes usar algunos herramientas en línea , o en Linux puede consultarlo en la línea de comandos (tenga en cuenta que el nombre de dominio real se cambió a

domain.com):~ $ host -t MX dominio.com dominio.com MX 10 broucek.logix.cz dominio.com MX 5 maxipes.logix.czEntonces verá que el servidor de correo para dominio.com es

maxipes.logix.czobroucek.logix.cz. Por lo tanto, el último "salto" de confianza (el primero cronológicamente), o el último "registro recibido" de confianza o como se llame, es este:Recibido: de elasmtp-curtail.atl.sa.earthlink.net (elasmtp-curtail.atl.sa.earthlink.net [209.86.89.64]) por maxipes.logix.cz (Postfix) con ID ESMTP B43175D3A44 para <[email protected]>; Lunes, 8 de julio de 2013 23:10:48 +1200 (NZST)Puede confiar en esto porque el servidor de correo de Bill lo registró durante

domain.com. Este servidor lo obtuvo de209.86.89.64. Este podría ser, y muy a menudo lo es, el remitente real del correo electrónico, ¡en este caso el estafador! Usted puede comprobar esta IP en una lista negra . - ¡Mira, está incluido en 3 listas negras! Hay otro registro debajo de él:Recibido: de [168.62.170.129] (helo = laurence39) por elasmtp-curtail.atl.sa.earthlink.net con esmtpa (Exim 4.67) (sobre-de <[email protected]>) identificación 1Uw98w-0006KI-6y para [email protected]; Lun, 08 julio 2013 06:58:06 -0400pero en realidad no puede confiar en esto, porque el estafador podría simplemente agregarlo para borrar sus rastros y / o dejar un rastro falso . Por supuesto, todavía existe la posibilidad de que el servidor

209.86.89.64es inocente y solo actuó como un relevo para el atacante real en168.62.170.129, pero a menudo se considera que el relevo es culpable y muy a menudo se incluye en la lista negra. En este caso,168.62.170.129esta limpio para que podamos estar casi seguros de que el ataque se realizó desde209.86.89.64.Y, por supuesto, como sabemos, Alice usa Yahoo! y

elasmtp-curtail.atl.sa.earthlink.netno está en Yahoo! red (es posible que desee vuelva a comprobar su información IP Whois ), podemos concluir con seguridad que este correo electrónico no fue de Alice y que no debemos enviarle dinero para sus vacaciones reclamadas en Filipinas.

Otros dos colaboradores, Ex Umbris y Vijay, recomendaron, respectivamente, los siguientes servicios para ayudar en la decodificación de encabezados de correo electrónico: SpamCop y Herramienta de análisis de encabezados de Google .