Todo el mundo conoce la escena del ataque de hackers de NCIS . Trabajando en su laboratorio forense con poca luz, Abby Sciuto (Pauley Perrette) y Timothy McGee (Sean Murray) tienen que defenderse de un ciberdelincuente, empeñado en robar información sobre su investigación.

En medio de un torrente de tecno-charlatanería indescifrable ( ¡Ha atravesado el cortafuegos! ¡Este es el cifrado de nivel 9 del Departamento de Defensa! ), la pareja comienza a luchar. Eventualmente, terminan escribiendo simultáneamente en el mismo teclado. Es, a falta de un término mejor, ridículo.

Toma asiento. Estamos pirateando

Esas escenas personifican todo lo malo de cómo se retrata la piratería en el mundo de la televisión y el cine. Las incursiones en sistemas informáticos distantes tienen lugar en cuestión de momentos, acompañadas de una variedad de texto verde sin sentido y ventanas emergentes aleatorias.

La realidad es mucho menos dramática. Los piratas informáticos y los probadores de penetración legítimos se toman el tiempo para comprender las redes y los sistemas a los que se dirigen. Intentan averiguar las topologías de red, así como el software y los dispositivos en uso. Luego, intentan averiguar cómo se pueden explotar.

Olvídese del contraataque en tiempo real retratado en NCIS ; simplemente no funciona de esa manera. Los equipos de seguridad prefieren centrarse en la defensa asegurándose de que todos los sistemas externos estén parcheados y configurados correctamente. Si un pirata informático de alguna manera logra romper las defensas externas, los IPS (sistemas de prevención de intrusiones) e IDS (sistemas de detección de intrusiones) automatizados se hacen cargo para limitar el daño.

Esa automatización existe porque, proporcionalmente hablando, muy pocos ataques tienen como objetivo. Más bien, son de naturaleza oportunista. Alguien podría configurar un servidor para rastrear Internet, en busca de agujeros obvios que pueda explotar con ataques programados. Debido a que estos ocurren en volúmenes tan altos, no es realmente sostenible abordar cada uno de ellos manualmente.

La mayor parte de la participación humana se produce en los momentos posteriores a una violación de seguridad. Los pasos incluyen tratar de discernir el punto de entrada y cerrarlo para que no se pueda reutilizar. Los equipos de respuesta a incidentes también intentarán discernir qué daño se ha hecho, cómo solucionarlo y si hay algún problema de cumplimiento normativo que deba abordarse.

Esto no es un buen entretenimiento. ¿Quién quiere ver a alguien examinar meticulosamente la documentación en busca de oscuros dispositivos de TI corporativos o configurar firewalls de servidor?

Captura la bandera (CTF)

Los piratas informáticos, ocasionalmente, luchan en tiempo real, sin embargo, generalmente es por "accesorios" más que por un propósito estratégico.

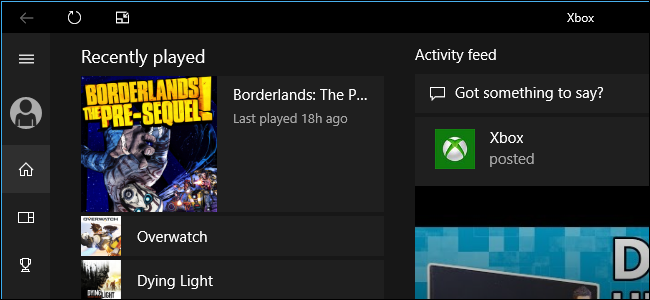

Estamos hablando acerca de Concursos de Capture the Flag (CTF) . Estos suelen tener lugar en conferencias de seguridad de la información, como las diversas Eventos BSides . Allí, los piratas informáticos compiten contra sus compañeros para completar desafíos durante un período de tiempo asignado. Cuantos más desafíos ganen, más puntos ganarán.

Hay dos tipos de concursos CTF. Durante un evento del Equipo Rojo, los piratas informáticos (o un equipo de ellos) intentan penetrar con éxito en sistemas específicos que no tienen una defensa activa. La oposición es una forma de protección introducida antes del concurso.

El segundo tipo de competencia enfrenta a los equipos rojos contra los equipos azules defensivos. Los equipos rojos obtienen puntos al penetrar con éxito los sistemas de destino, mientras que los equipos azules se juzgan en función de la eficacia con la que desvían estos ataques.

Los desafíos difieren entre eventos, pero generalmente están diseñados para probar las habilidades que utilizan a diario los profesionales de seguridad. Estos incluyen programación, explotación de vulnerabilidades conocidas en sistemas e ingeniería inversa.

Aunque los eventos CTF son bastante competitivos, rara vez son contradictorios. Los piratas informáticos son, por naturaleza, personas curiosas y también tienden a estar dispuestos a compartir sus conocimientos con los demás. Por lo tanto, no es raro que los equipos rivales o los espectadores compartan información que podría ayudar a un rival.

CTF a distancia

Hay un giro en la trama, por supuesto. Al momento de escribir este artículo, debido a COVID-19, todas las conferencias de seguridad en persona de 2020 se cancelaron o pospusieron. Sin embargo, las personas aún pueden participar en un evento de CTF mientras cumplen con las reglas de refugio en el lugar o de distanciamiento social.

Sitios como CTFTime agregar los próximos eventos del CTF. Como es de esperar en un evento en persona, muchos de estos son competitivos. CTFTime incluso muestra una tabla de clasificación de los equipos más exitosos.

Si prefieres esperar hasta que las cosas vuelvan a abrir, también puedes participar en desafíos de piratería en solitario. El sitio web Root-Me ofrece diversos desafíos que ponen a prueba a los piratas informáticos al límite.

Otra opción, si no tiene miedo de crear un entorno de piratería en su computadora personal, es Maldita aplicación web vulnerable (DVWA) . Como su nombre lo indica, esta aplicación web está plagada intencionalmente de fallas de seguridad, lo que permite a los posibles piratas informáticos probar sus habilidades de una manera segura y legal.

Solo hay una regla: ¡dos personas por teclado, amigos!