El iPhone se ha ganado la reputación de ser un dispositivo centrado en la seguridad gracias (en parte) al control férreo de Apple sobre el ecosistema. Sin embargo, ningún dispositivo es perfecto cuando se trata de seguridad. Entonces, ¿se puede piratear tu iPhone? ¿Cuáles son los riesgos?

Qué significa "piratear" un iPhone

La piratería es un término vago que a menudo se usa incorrectamente. Tradicionalmente, se refiere al acceso ilegal a una red informática. En el contexto de un iPhone, la piratería podría referirse a cualquiera de los siguientes:

- Obtener acceso a la información privada de alguien almacenada en un iPhone.

- Monitorear o usar un iPhone de forma remota sin el conocimiento o consentimiento del propietario.

- Cambiar la forma en que funciona un iPhone mediante el uso de software o hardware adicional.

Técnicamente, alguien que adivine su contraseña podría constituir una piratería. La instalación de software de monitoreo en su iPhone para que alguien pueda espiar sus actividades también podría ser algo que usted esperaría que hiciera un "hacker".

También existe el jailbreak o el acto de instalar firmware personalizado en un dispositivo. Esta es una de las definiciones más modernas de piratería, pero también se usa ampliamente. Mucha gente ha "pirateado" sus propios iPhones por instalar una versión modificada de iOS para eliminar las restricciones de Apple.

El malware es otro problema que ha afectado al iPhone antes. No solo se han clasificado aplicaciones en la App Store como malware, sino que también se han encontrado exploits de día cero en el navegador web de Apple, Safari. Esto permitió a los piratas informáticos instalar software espía que eludió las medidas de seguridad de Apple y robar información personal.

El espacio de jailbreak se mueve rápidamente. Es un juego constante del gato y el ratón entre Apple y los tweakers. Si mantiene su dispositivo actualizado, lo más probable es que esté "a salvo" contra cualquier pirateo que dependa del método de jailbreak.

Sin embargo, esa no es razón para bajar la guardia. Los grupos de piratas informáticos, los gobiernos y las agencias de aplicación de la ley están interesados en encontrar formas de eludir las protecciones de Apple. Cualquiera de ellos podría descubrir un gran avance en cualquier momento y no notificar a Apple ni al público.

RELACIONADO: ¿Puede mi iPhone o iPad contraer un virus?

Tu iPhone no se puede utilizar de forma remota

Apple no permite que nadie controle de forma remota un iPhone a través de aplicaciones de acceso remoto, como TeamViewer. Si bien macOS se envía con un servidor de computación en red virtual (VNC) instalado que permite que su Mac se controle de forma remota si lo habilita, iOS no lo hace.

Esto significa que no puedes controlar el iPhone de alguien sin primero hacerle el jailbreak. Hay servidores VNC disponibles para iPhones con jailbreak que habilitan esta funcionalidad, pero el iOS estándar no.

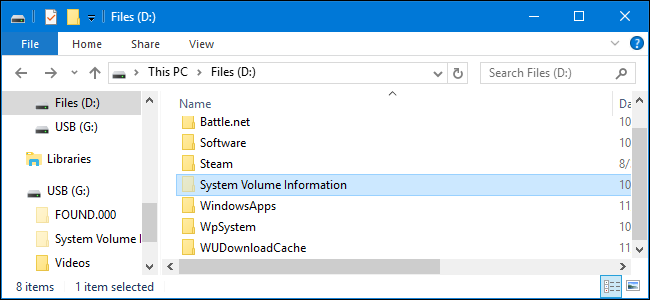

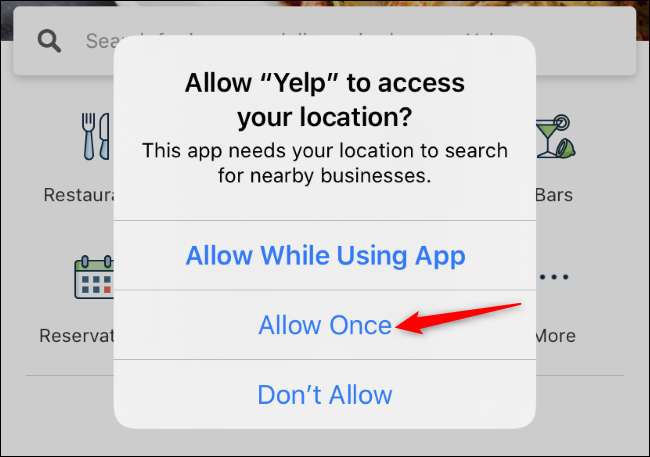

iOS utiliza un sistema de permisos robusto para otorgar a las aplicaciones acceso explícito a información y servicios particulares. Cuando instala por primera vez una nueva aplicación, a menudo se le pide que otorgue permiso a los servicios de ubicación o la cámara de iOS. Las aplicaciones literalmente no pueden acceder a esta información sin su permiso explícito.

No hay ningún nivel de permiso disponible dentro de iOS que otorgue acceso completo al sistema. Cada aplicación está en una caja de arena, lo que significa que el software está separado del resto del sistema en un entorno seguro de "caja de arena". Esto evita que las aplicaciones potencialmente dañinas afecten al resto del sistema, incluida la limitación del acceso a la información personal y los datos de la aplicación.

Siempre debe tener cuidado con los permisos que otorga a una aplicación. Por ejemplo, una aplicación como Facebook desea acceder a sus contactos, pero no requiere que esto funcione. Una vez que otorgas acceso a esta información, la aplicación puede hacer lo que quiera con esos datos, incluso cargarlos en un servidor privado y almacenarlos para siempre. Esto podría violar el acuerdo del desarrollador de Apple y la App Store, pero aún es técnicamente posible que una aplicación lo haga.

Si bien es normal preocuparse por los ataques a su dispositivo de fuentes nefastas, es probable que corra un mayor riesgo de ceder su información personal a una aplicación "segura" que simplemente solicitó cortésmente. Revise los permisos de su aplicación de iPhone de forma rutinaria y piénselo siempre dos veces antes de aceptar las demandas de una aplicación.

RELACIONADO: 10 sencillos pasos para mejorar la seguridad del iPhone y el iPad

ID de Apple y seguridad de iCloud

Su ID de Apple (que es su cuenta de iCloud) probablemente sea más susceptible a interferencias externas que su iPhone. Al igual que cualquier cuenta en línea, muchos terceros pueden obtener sus credenciales.

Probablemente ya tenga la autenticación de dos factores (2FA) habilitada en su ID de Apple. Aún así, es posible que desee asegurarse yendo a Configuración> [Your Name]> Contraseña y seguridad en su iPhone. Toca "Activar autenticación de dos factores" para configurarlo si aún no está habilitado.

En el futuro, cada vez que inicie sesión en su ID de Apple o cuenta de iCloud, deberá ingresar un código enviado a su dispositivo o número de teléfono. Esto evita que alguien inicie sesión en su cuenta incluso si conoce su contraseña.

Incluso 2FA es susceptible a ataques de ingeniería social , sin embargo. La ingeniería social se ha utilizado para transferir un número de teléfono de una SIM a otra. Esto podría darle a un aspirante a "pirata informático" la pieza final del rompecabezas para toda su vida en línea si ya conoce su contraseña maestra de correo electrónico.

Este no es un intento de asustarte o volverte paranoico. Sin embargo, demuestra cómo cualquier cosa puede ser pirateada si se le da suficiente tiempo e ingenio. No debe preocuparse excesivamente por estas cosas, pero tenga en cuenta los riesgos y permanezca alerta.

¿Qué pasa con el software “espía” para iPhone?

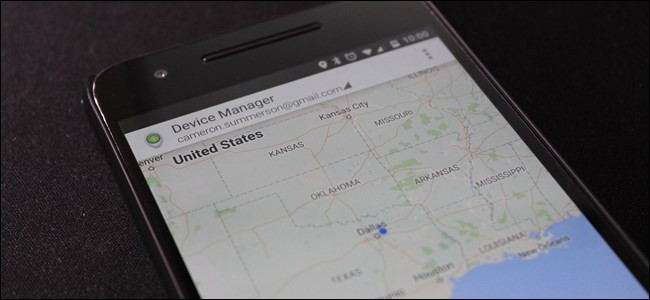

Una de las cosas más cercanas a un hack que afecta a los propietarios de iPhone es el llamado software espía. Estas aplicaciones se aprovechan de la paranoia y el miedo al invitar a las personas a instalar software de monitoreo en los dispositivos. Estos se comercializan para padres preocupados y cónyuges sospechosos como una forma de realizar un seguimiento de la actividad del iPhone de otra persona.

Estas aplicaciones no pueden funcionar en iOS estándar, por lo que primero requieren que el dispositivo tenga jailbreak. Esto abre el iPhone a una mayor manipulación, enormes problemas de seguridad y posibles problemas de compatibilidad de aplicaciones, ya que ciertas aplicaciones no funcionarán en dispositivos con jailbreak.

Una vez que el dispositivo tiene jailbreak y el servicio de monitoreo está instalado, las personas pueden espiar dispositivos individuales desde los paneles de control web. Esa persona verá todos los mensajes de texto enviados, los detalles de todas las llamadas realizadas y recibidas, e incluso nuevas fotos o videos capturados con la cámara.

Estas aplicaciones no funcionarán en los últimos iPhones (incluidos el XS, XR, 11 y el último SE), y solo un jailbreak conectado está disponible para algunos dispositivos iOS 13. Han caído en desgracia porque Apple dificulta mucho el jailbreak de los dispositivos recientes, por lo que representan una pequeña amenaza en iOS 13.

Sin embargo, no será así para siempre. Con cada gran desarrollo de jailbreak, estas empresas comienzan a comercializar nuevamente. Espiar a un ser querido no solo es cuestionable (e ilegal), sino que hacer jailbreak al dispositivo de alguien también lo expone al riesgo de malware. También anula cualquier garantía que pudiera haberle dejado.

El Wi-Fi podría seguir siendo vulnerable

Independientemente del dispositivo que esté utilizando, las redes inalámbricas no seguras aún representan una de las mayores amenazas para la seguridad de los dispositivos móviles. Los piratas informáticos pueden (y lo hacen) usar ataques de "intermediario" para configurar redes inalámbricas falsas y no seguras para capturar el tráfico.

Al analizar este tráfico (conocido como rastreo de paquetes), un pirata informático podría ver la información que está enviando y recibiendo. Si esta información no está encriptada, podría estar filtrando contraseñas, credenciales de inicio de sesión y otra información confidencial.

Sea inteligente y evite el uso de redes inalámbricas inseguras, y tenga cuidado siempre que utilice una red pública. Para la máxima tranquilidad, cifrar el tráfico de su iPhone con una VPN .