IPhone zyskał reputację urządzenia zorientowanego na bezpieczeństwo (częściowo) dzięki żelaznemu uściskowi Apple w ekosystemie. Jednak żadne urządzenie nie jest idealne pod względem bezpieczeństwa. Czy więc twój iPhone może zostać zhakowany? Jakie są zagrożenia?

Co to znaczy „zhakować” iPhone'a

Hakowanie to luźny termin, który jest często używany nieprawidłowo. Tradycyjnie odnosi się do nielegalnego uzyskania dostępu do sieci komputerowej. W kontekście iPhone'a włamanie może odnosić się do dowolnego z poniższych:

- Uzyskanie dostępu do czyichś prywatnych informacji przechowywanych na iPhonie.

- Monitorowanie lub używanie iPhone'a zdalnie bez wiedzy lub zgody właściciela.

- Zmiana sposobu działania iPhone'a poprzez użycie dodatkowego oprogramowania lub sprzętu.

Technicznie rzecz biorąc, ktoś, kto odgadnie Twoje hasło, może stanowić włamanie. Instalacja oprogramowania monitorującego na iPhonie, aby ktoś mógł szpiegować Twoje działania, może być również czymś, czego można oczekiwać od „hakera”.

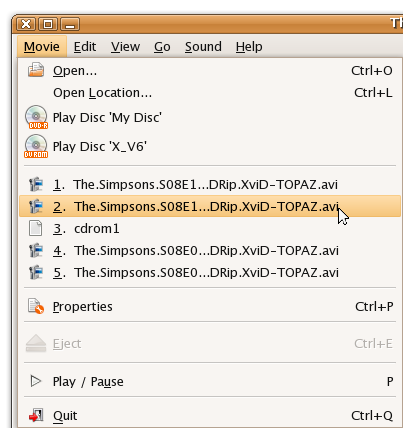

Jest też jailbreaking, czyli instalacja niestandardowego oprogramowania układowego na urządzeniu. To jedna z nowszych definicji hakowania, ale jest też szeroko stosowana. Wiele osób „zhakowało” własne iPhone'y przez instalacja zmodyfikowanej wersji iOS aby usunąć ograniczenia Apple.

Złośliwe oprogramowanie to kolejny problem, który wcześniej dotknął iPhone'a. Nie tylko aplikacje w App Store zostały sklasyfikowane jako złośliwe oprogramowanie, ale exploity dnia zerowego zostały również znalezione w przeglądarce internetowej Apple, Safari. Umożliwiło to hakerom instalację oprogramowanie szpiegujące, które obchodziło środki bezpieczeństwa Apple i wykradać dane osobowe.

Przestrzeń jailbreakingu porusza się szybko. To ciągła gra w kotka i myszkę między Apple a tweakerami. Jeśli aktualizujesz swoje urządzenie, najprawdopodobniej jesteś „bezpieczny” przed atakami wykorzystującymi metodę jailbreakingu.

Jednak to nie powód, aby tracić czujność. Grupy hakerskie, rządy i organy ścigania są zainteresowane znalezieniem sposobów obejścia zabezpieczeń Apple. Każdy z nich może w każdej chwili odkryć przełom i nie powiadomić Apple ani opinii publicznej.

ZWIĄZANE Z: Czy mój iPhone lub iPad może dostać wirusa?

Twój iPhone nie może być używany zdalnie

Apple nie pozwala nikomu na zdalne sterowanie iPhonem za pośrednictwem aplikacji zdalnego dostępu, takich jak TeamViewer. Podczas gdy macOS jest dostarczany z zainstalowanym serwerem wirtualnej sieci komputerowej (VNC) umożliwia zdalne sterowanie komputerem Mac jeśli ją włączysz, iOS nie.

Oznacza to, że nie możesz kontrolować czyjegoś iPhone'a bez uprzedniego jailbreakingu. Istnieją serwery VNC dostępne dla iPhone'ów z jailbreakiem, które umożliwiają tę funkcję, ale system iOS nie.

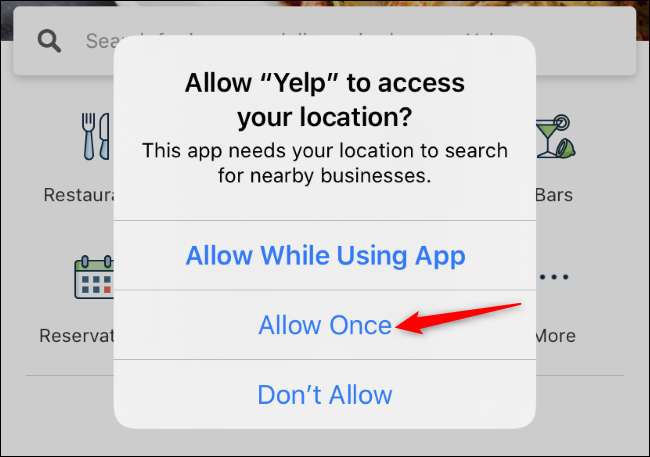

iOS korzysta z niezawodnego systemu uprawnień, aby przyznać aplikacjom wyraźny dostęp do określonych usług i informacji. Podczas pierwszej instalacji nowej aplikacji często pojawia się prośba o przyznanie uprawnień usługom lokalizacyjnym lub aparatowi iOS. Aplikacje dosłownie nie mogą uzyskać dostępu do tych informacji bez Twojej wyraźnej zgody.

W iOS nie ma poziomu uprawnień zapewniającego pełny dostęp do systemu. Każda aplikacja działa w trybie piaskownicy, co oznacza, że oprogramowanie jest oddzielone od reszty systemu w bezpiecznym środowisku „piaskownicy”. Zapobiega to wpływaniu potencjalnie szkodliwych aplikacji na resztę systemu, w tym ograniczaniu dostępu do danych osobowych i danych aplikacji.

Zawsze uważaj na uprawnienia, które przyznajesz aplikacji. Na przykład aplikacja taka jak Facebook chce mieć dostęp do Twoich kontaktów, ale nie wymaga tego do działania. Po udzieleniu dostępu do tych informacji aplikacja może robić z tymi danymi, co tylko zechce, w tym przesyłać je na prywatny serwer i przechowywać na zawsze. Może to naruszyć umowę Apple z programistami i App Store, ale aplikacja nadal jest technicznie możliwa.

Chociaż obawy o ataki na urządzenie z nikczemnych źródeł są normalne, prawdopodobnie bardziej ryzykujesz przekazanie swoich danych osobowych do „bezpiecznej” aplikacji, która po prostu uprzejmie o to poprosiła. Rutynowo sprawdzaj uprawnienia aplikacji na iPhone'a i zawsze pomyśl dwa razy, zanim zaakceptujesz wymagania aplikacji.

ZWIĄZANE Z: 10 łatwych kroków do poprawy bezpieczeństwa iPhone'a i iPada

Apple ID i iCloud Security

Twój Apple ID (czyli konto iCloud) jest prawdopodobnie bardziej podatny na zakłócenia zewnętrzne niż Twój iPhone. Podobnie jak w przypadku każdego konta internetowego, wiele stron trzecich może uzyskać Twoje poświadczenia.

Prawdopodobnie masz już włączone uwierzytelnianie dwuskładnikowe (2FA) na swoim koncie Apple ID. Mimo to możesz chcieć się upewnić, przechodząc do Ustawienia> [Your Name]> Hasło i zabezpieczenia na swoim iPhonie. Kliknij „Włącz uwierzytelnianie dwuskładnikowe”, aby je skonfigurować, jeśli nie jest jeszcze włączone.

W przyszłości za każdym razem, gdy będziesz logować się na swoje konto Apple ID lub iCloud, będziesz musiał wprowadzić kod wysłany na Twoje urządzenie lub numer telefonu. Zapobiega to logowaniu się na Twoje konto, nawet jeśli zna Twoje hasło.

Nawet 2FA jest podatne ataki socjotechniczne , jednak. Socjotechnika została wykorzystana do przeniesienia numeru telefonu z jednej karty SIM na drugą. Może to dać potencjalnemu „hakerowi” ostatni element układanki w całym Twoim życiu online, jeśli zna już Twoje główne hasło e-mail.

To nie jest próba przestraszenia lub paranoi. Jednak pokazuje, jak wszystko można zhakować, jeśli ma się wystarczająco dużo czasu i pomysłowości. Nie powinieneś nadmiernie martwić się tymi rzeczami, ale bądź świadomy ryzyka i zachowaj czujność.

A co z oprogramowaniem szpiegowskim iPhone'a?

Jedną z rzeczy, które najbliższe włamaniu mogą mieć wpływ na właścicieli iPhone'ów, jest tak zwane oprogramowanie szpiegowskie. Te aplikacje polują na paranoję i strach, zapraszając ludzi do instalowania oprogramowania monitorującego na urządzeniach. Są one sprzedawane zaniepokojonym rodzicom i podejrzanym małżonkom jako sposób na śledzenie czyjejś aktywności na iPhonie.

Te aplikacje nie mogą działać na standardowym iOS, więc najpierw wymagają jailbreak urządzenia. To otwiera iPhone'a na dalsze manipulacje, pojawiające się problemy z bezpieczeństwem i potencjalne problemy ze zgodnością aplikacji, ponieważ niektóre aplikacje nie będą działać na urządzeniach z jailbreakiem.

Po jailbreaku urządzenia i zainstalowaniu usługi monitorowania ludzie mogą szpiegować poszczególne urządzenia z internetowych paneli kontrolnych. Ta osoba zobaczy każdą wysłaną wiadomość tekstową, szczegóły wszystkich wykonanych i odebranych połączeń, a nawet nowe zdjęcia lub filmy zrobione aparatem.

Te aplikacje nie będą działać na najnowszych iPhone'ach (w tym XS, XR, 11 i najnowszym SE), a na niektórych urządzeniach z iOS 13 dostępny jest tylko uwięziony jailbreak. Utracili łaskę, ponieważ Apple tak bardzo utrudnia jailbreakowanie najnowszych urządzeń, więc stanowią one niewielkie zagrożenie w iOS 13.

Jednak to nie pozostanie na zawsze. Z każdym dużym rozwojem jailbreak firmy te ponownie zaczynają wprowadzać na rynek. Nie tylko szpiegowanie ukochanej osoby jest wątpliwe (i nielegalne), ale włamanie do jailbreak czyjeś urządzenie również naraża je na ryzyko złośliwego oprogramowania. Unieważnia również wszelkie gwarancje, które mógł zostawić.

Wi-Fi może nadal być podatne na ataki

Niezależnie od używanego urządzenia niezabezpieczone sieci bezprzewodowe nadal stanowią jedno z największych zagrożeń dla bezpieczeństwa urządzeń mobilnych. Hakerzy mogą (i robią) wykorzystywać ataki typu „man in the middle” do tworzenia fałszywych, niezabezpieczonych sieci bezprzewodowych w celu przechwytywania ruchu.

Analizując ten ruch (znany jako podsłuchiwanie pakietów), haker może zobaczyć informacje, które wysyłasz i odbierasz. Jeśli te informacje nie są zaszyfrowane, możesz wysyłać hasła, dane logowania i inne poufne informacje.

Działaj mądrze i unikaj niezabezpieczonych sieci bezprzewodowych oraz uważaj, gdy korzystasz z sieci publicznej. Dla pełnego spokoju zaszyfruj ruch swojego iPhone'a za pomocą VPN .