Ein Proxy verbindet Sie mit einem Remotecomputer und ein VPN verbindet Sie mit einem Remotecomputer, sodass diese mehr oder weniger dasselbe sein müssen, oder? Nicht genau. Schauen wir uns an, wann Sie die einzelnen verwenden möchten und warum Proxys ein schlechter Ersatz für VPNs sind.

Die Auswahl des richtigen Werkzeugs ist entscheidend

Praktisch jede zweite Woche gibt es eine wichtige Nachricht über Verschlüsselung, Datenlecks, Snooping oder andere Bedenken hinsichtlich des digitalen Datenschutzes. In vielen dieser Artikel wird darauf hingewiesen, wie wichtig es ist, die Sicherheit Ihrer Internetverbindung zu verbessern, z. B. bei Verwendung eines VPN (Virtual Private Network), wenn Sie sich in einem öffentlichen Café-WLAN befinden. Die Details werden jedoch häufig beleuchtet. Wie genau funktionieren die Proxyserver und VPN-Verbindungen, von denen wir immer wieder hören? Wenn Sie Zeit und Energie in die Verbesserung der Sicherheit investieren möchten, möchten Sie sicher sein, dass Sie das richtige Werkzeug für den richtigen Job auswählen.

Obwohl sie sich grundlegend unterscheiden, haben VPNs und Proxys eines gemeinsam: Mit beiden können Sie so aussehen, als würden Sie von einem anderen Standort aus eine Verbindung zum Internet herstellen. Wie sie diese Aufgabe erfüllen und inwieweit sie Datenschutz, Verschlüsselung und andere Funktionen anbieten, ist jedoch sehr unterschiedlich.

Proxies verstecken Ihre IP-Adresse

Ein Proxyserver ist ein Server, der als Vermittler im Fluss Ihres Internetverkehrs fungiert, sodass Ihre Internetaktivitäten scheinbar von einem anderen Ort stammen. Angenommen, Sie befinden sich physisch in New York City und möchten sich auf einer Website anmelden, die geografisch nur auf Personen im Vereinigten Königreich beschränkt ist. Sie können eine Verbindung zu einem Proxyserver im Vereinigten Königreich herstellen und dann eine Verbindung zu dieser Website herstellen. Der Datenverkehr von Ihrem Webbrowser scheint vom Remotecomputer zu stammen und nicht von Ihrem eigenen.

Proxies eignen sich hervorragend für Aufgaben mit geringen Einsätzen wie das Ansehen von YouTube-Videos mit eingeschränkten Regionen, das Umgehen einfacher Inhaltsfilter oder das Umgehen von IP-basierten Einschränkungen für Dienste.

Beispiel: Mehrere Personen in unserem Haushalt spielen ein Online-Spiel, bei dem Sie einen täglichen Bonus im Spiel erhalten, wenn Sie auf einer Server-Ranking-Website für den Spieleserver stimmen. Auf der Ranking-Website gilt jedoch eine Richtlinie mit einer Stimme pro IP, unabhängig davon, ob unterschiedliche Spielernamen verwendet werden. Dank Proxyservern kann jede Person ihre Stimme protokollieren und den Bonus im Spiel erhalten, da der Webbrowser jeder Person anscheinend von einer anderen IP-Adresse stammt.

Auf der anderen Seite eignen sich Proxyserver nicht so gut für Aufgaben mit hohen Einsätzen. Proxyserver nur Verstecken Sie Ihre IP-Adresse und agieren Sie als dummer Mann in der Mitte für Ihren Internetverkehr. Sie verschlüsseln Ihren Datenverkehr zwischen Ihrem Computer und dem Proxyserver nicht, entfernen normalerweise keine identifizierenden Informationen aus Ihren Übertragungen über den einfachen IP-Austausch hinaus und es sind keine zusätzlichen Datenschutz- oder Sicherheitsaspekte integriert.

Jeder, der Zugriff auf den Datenstrom hat (Ihr ISP, Ihre Regierung, ein Mann, der den Wi-Fi-Verkehr am Flughafen schnüffelt usw.), kann Ihren Verkehr überwachen. Darüber hinaus können bestimmte Exploits, wie böswillige Flash- oder JavaScript-Elemente in Ihrem Webbrowser, Ihre wahre Identität offenbaren. Dies macht Proxyserver ungeeignet für schwerwiegende Aufgaben wie das Verhindern, dass der Betreiber eines böswilligen WLAN-Hotspots Ihre Daten stiehlt.

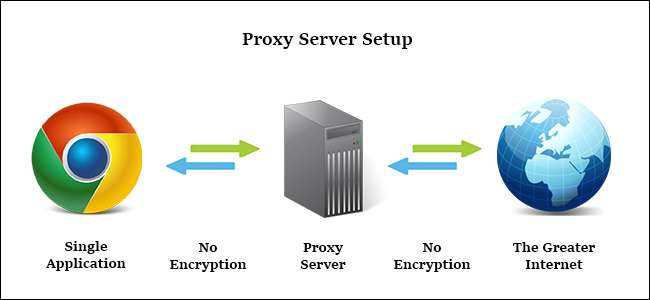

Schließlich werden Proxyserververbindungen von Anwendung zu Anwendung und nicht computerweit konfiguriert. Sie konfigurieren nicht Ihren gesamten Computer für die Verbindung zum Proxy. Sie konfigurieren Ihren Webbrowser, Ihren BitTorrent-Client oder eine andere Proxy-kompatible Anwendung. Dies ist großartig, wenn Sie möchten, dass nur eine einzige Anwendung eine Verbindung zum Proxy herstellt (wie unser oben genanntes Abstimmungsschema), aber nicht so großartig, wenn Sie Ihre gesamte Internetverbindung umleiten möchten.

Die beiden am häufigsten verwendeten Proxy-Server-Protokolle sind HTTP und SOCKS.

HTTP-Proxies

HTTP-Proxys sind der älteste Proxy-Server-Typ und wurden speziell für den webbasierten Datenverkehr entwickelt. Sie schließen den Proxyserver an die Konfigurationsdatei Ihres Webbrowsers an (oder verwenden eine Browsererweiterung, wenn Ihr Browser keine Proxys unterstützt), und der gesamte Webdatenverkehr wird über den Remote-Proxy geleitet.

Wenn Sie einen HTTP-Proxy verwenden, um eine Verbindung zu einem vertraulichen Dienst wie Ihrer E-Mail oder Bank herzustellen, ist dies der Fall kritisch Sie verwenden einen Browser mit aktiviertem SSL und stellen eine Verbindung zu einer Website her, die die SSL-Verschlüsselung unterstützt. Wie oben erwähnt, verschlüsseln Proxys keinen Datenverkehr. Die einzige Verschlüsselung, die Sie erhalten, wenn Sie sie verwenden, ist die Verschlüsselung, die Sie selbst bereitstellen.

Socken Proxies

VERBUNDEN: So anonymisieren und verschlüsseln Sie Ihren BitTorrent-Verkehr

Das SOCKS-Proxysystem ist eine nützliche Erweiterung des HTTP-Proxysystems, da SOCKS der Art des durchlaufenden Datenverkehrs gleichgültig ist.

Wenn HTTP-Proxys nur Webdatenverkehr verarbeiten können, leitet ein SOCKS-Server einfach den gesamten Datenverkehr weiter, unabhängig davon, ob dieser Datenverkehr für einen Webserver, einen FTP-Server oder einen BitTorrent-Client bestimmt ist. In der Tat in Unser Artikel zur Sicherung Ihres BitTorrent-Verkehrs empfehlen wir die Verwendung von BTGuard , ein anonymisierender SOCKS-Proxy-Dienst mit Sitz in Kanada.

Der Nachteil von SOCKS-Proxys ist, dass sie langsamer als reine HTTP-Proxys sind, da sie mehr Overhead haben und wie HTTP-Proxys keine Verschlüsselung bieten, die über das hinausgeht, was Sie persönlich auf die angegebene Verbindung anwenden.

So wählen Sie einen Proxy aus

Wenn es um die Auswahl eines Proxys geht, lohnt es sich,… zu zahlen. Während das Internet mit Tausenden von kostenlosen Proxy-Servern überflutet ist, sind sie bei schlechter Betriebszeit fast überall unzuverlässig. Diese Art von Diensten eignet sich möglicherweise hervorragend für eine einmalige Aufgabe, die einige Minuten dauert (und nicht besonders sensibel ist), aber es lohnt sich wirklich nicht, sich für etwas Wichtigeres auf kostenlose Proxys unbekannter Herkunft zu verlassen. Wenn Sie wissen, worauf Sie sich in Bezug auf Qualität und Datenschutz einlassen, finden Sie unter zahlreiche kostenlose Proxyserver Proxy4Free , eine gut etablierte Free-Proxy-Datenbank.

Zwar gibt es eigenständige kommerzielle Dienste wie oben erwähnt BTGuard Durch den Aufstieg schnellerer Computer und mobiler Geräte in Verbindung mit schnelleren Verbindungen (die beide die Auswirkungen des Verschlüsselungsaufwands verringern) ist der Proxy weitgehend in Ungnade gefallen, da sich immer mehr Menschen für überlegene VPN-Lösungen entscheiden.

Virtuelle private Netzwerke verschlüsseln Ihre Verbindung

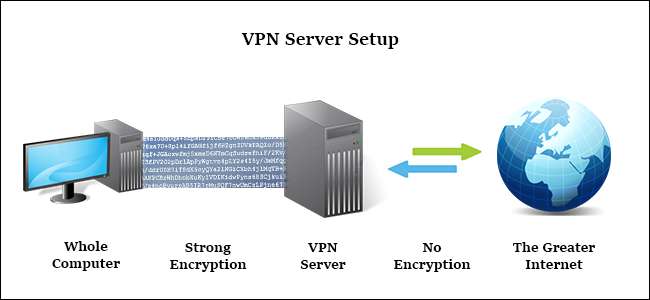

Virtuelle private Netzwerke lassen Ihren Datenverkehr wie Proxys so erscheinen, als stamme er von einer Remote-IP-Adresse. Aber hier enden die Ähnlichkeiten. VPNs werden auf Betriebssystemebene eingerichtet, und die VPN-Verbindung erfasst die gesamte Netzwerkverbindung des Geräts, auf dem sie konfiguriert ist. Dies bedeutet, dass VPNs im Gegensatz zu einem Proxyserver, der lediglich als Man-in-the-Middle-Server für eine einzelne Anwendung (wie Ihren Webbrowser oder BitTorrent-Client) fungiert, den Datenverkehr jeder einzelnen Anwendung auf Ihrem Computer von Ihrem Computer aus erfassen Webbrowser zu Ihren Online-Spielen, um sogar Windows Update im Hintergrund laufen zu lassen.

Darüber hinaus wird dieser gesamte Prozess durch einen stark verschlüsselten Tunnel zwischen Ihrem Computer und dem Remote-Netzwerk geleitet. Dies macht eine VPN-Verbindung zur idealsten Lösung für jede Art von High-Stakes-Netzwerknutzung, bei der Datenschutz oder Sicherheit ein Problem darstellen. Mit einem VPN können weder Ihr ISP noch andere Snooping-Parteien auf die Übertragung zwischen Ihrem Computer und dem VPN-Server zugreifen. Wenn Sie beispielsweise in ein fremdes Land gereist sind und sich Sorgen gemacht haben, sich von weitem bei Ihren Finanzwebsites, E-Mails oder sogar sicher mit Ihrem Heimnetzwerk zu verbinden, können Sie Ihren Laptop problemlos für die Verwendung eines VPN konfigurieren.

Auch wenn Sie derzeit nicht auf Geschäftsreise im ländlichen Afrika sind, können Sie dennoch von einem VPN profitieren. Wenn ein VPN aktiviert ist, müssen Sie sich nie um beschissene Wi-Fi / Netzwerksicherheitspraktiken in Coffeeshops sorgen oder darüber, dass das kostenlose Internet in Ihrem Hotel voller Sicherheitslücken ist.

Obwohl VPNs fantastisch sind, sind sie nicht ohne Nachteile. Was Sie bei der Verschlüsselung der gesamten Verbindung erhalten, zahlen Sie mit Geld und Rechenleistung. Das Ausführen eines VPN erfordert gute Hardware und daher sind gute VPN-Dienste nicht kostenlos (obwohl einige Anbieter wie z TunnelBear bieten ein sehr spartanisches kostenloses Paket an). Erwarten Sie mindestens ein paar Dollar pro Monat für einen robusten VPN-Dienst wie die Lösungen, die wir in unserem VPN-Handbuch empfehlen , StrongVPN und ExpressVPN .

VERBUNDEN: So wählen Sie den besten VPN-Dienst für Ihre Anforderungen aus

Die anderen mit VPNs verbundenen Kosten sind die Leistung. Proxyserver geben Ihre Informationen einfach weiter. Es gibt keine Bandbreitenkosten und nur eine kleine zusätzliche Latenz, wenn Sie sie verwenden. VPN-Server hingegen verbrauchen aufgrund des durch die Verschlüsselungsprotokolle verursachten Overheads sowohl Verarbeitungsleistung als auch Bandbreite. Je besser das VPN-Protokoll und je besser die Remote-Hardware ist, desto geringer ist der Overhead.

Die Auswahl eines VPN ist etwas differenzierter als die Auswahl eines freien Proxyservers. Wenn Sie es eilig haben und einen zuverlässigen VPN-Dienst wünschen, den wir beide sehr empfehlen und Verwenden Sie uns täglich, wir leiten Sie weiter Starkes VPN als unser VPN der Wahl. Wenn Sie sich eingehender mit den VPN-Funktionen und deren Auswahl befassen möchten, empfehlen wir Ihnen, diese zu überprüfen unser ausführlicher Artikel zu diesem Thema.

Zusammenfassend lässt sich sagen, dass Proxys sich hervorragend dazu eignen, Ihre Identität bei trivialen Aufgaben zu verbergen (z. B. sich in ein anderes Land zu schleichen, um sich ein Sportspiel anzusehen). Wenn es jedoch um mehr Serienaufgaben geht (z. B. um sich vor Schnüffeln zu schützen), benötigen Sie ein VPN.