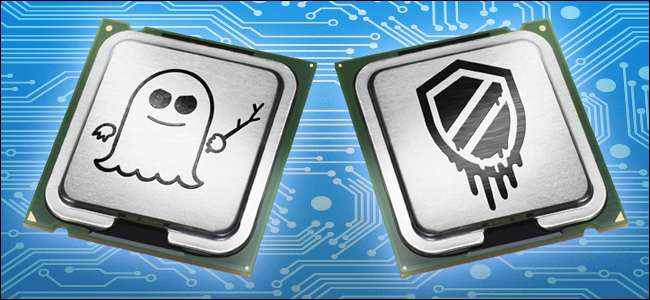

Procesoarele de computer au un defect de design masiv și toată lumea se străduiește să o remedieze. Doar una dintre cele două găuri de securitate poate fi reparată, iar patch-urile vor face PC-urile (și Mac-urile) cu cipuri Intel mai lente.

Actualizați : O versiune anterioară a acestui articol afirma că acest defect era specific cipurilor Intel, dar aceasta nu este întreaga poveste. Există de fapt Două vulnerabilități majore aici, numite acum „Meltdown” și „Spectre”. Meltdown este în mare măsură specifică procesoarelor Intel și afectează toate modelele de CPU din ultimele decenii. Am adăugat mai multe informații despre aceste două erori și despre diferența dintre ele la articolul de mai jos.

Ce sunt Meltdown și Spectre?

Spectre este un „defect fundamental al designului” care există în fiecare procesor de pe piață - inclusiv în cele de la AMD și ARM, precum și Intel. În prezent, nu există nicio remediere a software-ului și va necesita probabil o reproiectare completă a hardware-ului pentru procesoarele din întreaga gamă - deși, din fericire, este destul de dificil de exploatat, potrivit cercetătorilor în domeniul securității. Este posibil să vă protejați împotriva atacurilor specifice Spectre, iar dezvoltatorii lucrează la aceasta, dar cea mai bună soluție va fi o reproiectare a hardware-ului CPU pentru toate chipsurile viitoare.

Prăbușirea înrăutățește practic Spectre, făcând defectul de bază mult mai ușor de exploatat. Este în esență un defect suplimentar care afectează toate procesoarele Intel realizate în ultimele decenii. De asemenea, afectează unele procesoare ARM Cortex-A de ultimă generație, dar nu afectează cipurile AMD. Meltdown este actualizat astăzi în sistemele de operare.

Dar cum funcționează aceste defecte?

LEGATE DE: Ce este nucleul Linux și ce face?

Programele care rulează pe computer rulează cu diferite niveluri de permisiuni de securitate. nucleul sistemului de operare —Nucleul Windows sau nucleul Linux, de exemplu — are cel mai înalt nivel de permisiuni, deoarece rulează spectacolul. Programele desktop au mai puține permisiuni și nucleul restricționează ceea ce pot face. Nucleul folosește caracteristicile hardware ale procesorului pentru a ajuta la aplicarea unora dintre aceste restricții, deoarece este mai rapid să o faci cu hardware decât software.

Problema este aici cu „execuția speculativă”. Din motive de performanță, procesoarele moderne rulează automat instrucțiuni pe care cred că ar putea fi necesare să le ruleze și, dacă nu, pot pur și simplu derula înapoi și readuce sistemul la starea sa anterioară. Cu toate acestea, un defect în Intel și în unele procesoare ARM permite proceselor să ruleze operații pe care în mod normal nu le-ar putea rula, deoarece operațiunea este efectuată înainte ca procesorul să se deranjeze pentru a verifica dacă ar trebui să aibă permisiunea de a-l rula sau nu. Acesta este bug-ul Meltdown.

Problema de bază atât cu Meltdown, cât și cu Spectre se află în memoria cache a procesorului. O aplicație poate încerca să citească memoria și, dacă citește ceva în cache, operațiunea se va finaliza mai repede. Dacă încearcă să citească ceva care nu se află în cache, se va finaliza mai lent. Aplicația poate vedea dacă ceva se completează rapid sau lent și, în timp ce orice altceva din timpul execuției speculative este curățat și șters, timpul necesar pentru a efectua operația nu poate fi ascuns. Apoi, poate utiliza aceste informații pentru a construi o hartă a oricărui element din memoria computerului, câte un câte unul. Memorarea în cache accelerează lucrurile, dar aceste atacuri profită de această optimizare și o transformă într-un defect de securitate.

LEGATE DE: Ce este Microsoft Azure, oricum?

Deci, în cel mai rău caz, codul JavaScript care rulează în browserul dvs. web poate citi în mod eficient memoria la care nu ar trebui să aibă acces, cum ar fi informațiile private deținute în alte aplicații. Furnizori de cloud precum Microsoft Azure sau Servicii Web Amazon , care găzduiesc software-ul mai multor companii diferite în mașini virtuale diferite pe același hardware sunt deosebit de expuși riscului. Software-ul unei persoane ar putea, în teorie, să spioneze lucrurile din mașina virtuală a altei companii. Este o defalcare a separării între aplicații. Patch-urile pentru Meltdown înseamnă că acest atac nu va fi la fel de ușor de atins. Din păcate, punerea în aplicare a acestor verificări suplimentare înseamnă că unele operațiuni vor fi mai lente pe hardware-ul afectat.

Dezvoltatorii lucrează la patch-uri software care fac ca atacurile Specter să fie mai dificil de executat. De exemplu, noul Chrome al Google Site Isolation feature ajută la protejarea împotriva acestui lucru, iar Mozilla a făcut deja unele modificări rapide la Firefox . Microsoft a făcut, de asemenea, unele modificări pentru a ajuta la protejarea Edge și Internet Explorer în Windows Update care este acum disponibil.

Dacă sunteți interesat de detaliile de nivel scăzut atât despre Meltdown, cât și despre Spectre, citiți explicația tehnică din Google’s Project Zero echipă, care a descoperit erorile anul trecut. Mai multe informații sunt, de asemenea, disponibile pe MeltdownAttack.com site-ul web.

Cât de lent va fi computerul meu?

Actualizați : Pe 9 ianuarie, Microsoft a lansat câteva informații despre performanța patch-ului . Potrivit Microsoft, Windows 10 pe PC-urile din epoca 2016 cu Skylake, Kabylake sau procesoare Intel mai noi prezintă „încetiniri cu o singură cifră” pe care majoritatea utilizatorilor nu ar trebui să le observe. Windows 10 pe PC-urile din epoca 2015 cu Haswell sau cu un procesor mai vechi pot vedea încetiniri mai mari și Microsoft „se așteaptă ca unii utilizatori să observe o scădere a performanței sistemului”.

Utilizatorii Windows 7 și 8 nu sunt la fel de norocoși. Microsoft spune că „se așteaptă ca majoritatea utilizatorilor să observe o scădere a performanței sistemului” atunci când utilizează Windows 7 sau 8 pe un computer din 2015 cu Haswell sau un procesor mai vechi. Nu numai că Windows 7 și 8 utilizează procesoare mai vechi care nu pot rula patch-ul la fel de eficient, dar „Windows 7 și Windows 8 au mai multe tranziții utilizator-nucleu din cauza deciziilor de proiectare vechi, cum ar fi toate redările de fonturi care au loc în nucleu” , iar acest lucru încetinește și lucrurile.

Microsoft intenționează să-și îndeplinească propriile etaloane și să lanseze mai multe detalii în viitor, dar nu știm exact cât de mult patch-ul Meltdown va afecta încă utilizarea zilnică a computerului. Dave Hansen, un dezvoltator de kernel Linux care lucrează la Intel, a scris inițial că modificările făcute în kernel-ul Linux vor afecta totul. Potrivit lui, cele mai multe sarcini de lucru înregistrează o încetinire cu o singură cifră, cu o cifră aproximativă Încetinire cu 5% fiind tipic. Cel mai rău scenariu a fost o încetinire cu 30% a unui test de rețea, totuși, deci variază de la sarcină la sarcină. Cu toate acestea, acestea sunt numere pentru Linux, deci nu se aplică neapărat pentru Windows. Remedierea încetinește apelurile de sistem, astfel încât sarcinile cu o mulțime de apeluri de sistem, cum ar fi compilarea de software și rularea mașinilor virtuale, vor încetini cel mai mult. Dar fiecare software folosește unele apeluri de sistem.

Actualizați : Începând cu 5 ianuarie, TechSpot și Guru3D au efectuat câteva repere pentru Windows. Ambele site-uri au ajuns la concluzia că utilizatorii de desktop nu au prea multe de îngrijorat. Unele jocuri pe PC văd o mică încetinire de 2% cu patch-ul, care se află în marja de eroare, în timp ce altele par să funcționeze identic. Redarea 3D, software-ul de productivitate, instrumentele de compresie a fișierelor și utilitarele de criptare par neafectate. Cu toate acestea, referințele pentru citirea și scrierea fișierelor prezintă diferențe vizibile. Viteza de a citi rapid o cantitate mare de fișiere mici a scăzut cu aproximativ 23% în benchmark-urile Techspot, iar Guru3D a găsit ceva similar. Pe de altă parte, Tom’s Hardware a constatat doar o scădere medie de 3,21% a performanței cu un test de stocare a aplicațiilor pentru consumatori și a susținut că „criteriile de referință sintetice” care arată scăderi mai semnificative ale vitezei nu reprezintă o utilizare reală.

Computerele cu procesor Intel Haswell sau mai nou au o caracteristică PCID (Process-Context Identifiers) care va ajuta patch-ul să funcționeze bine. Computerele cu procesoare Intel mai vechi pot vedea o scădere mai mare a vitezei. Punctele de referință de mai sus au fost efectuate pe procesoarele Intel moderne cu PCID, deci nu este clar cum vor funcționa procesoarele Intel mai vechi.

Intel spune că încetinirea „nu ar trebui să fie semnificativă” pentru utilizatorul mediu al computerului și, până în prezent, acest lucru pare adevărat, dar anumite operațiuni văd o încetinire. Pentru nor, Google , Amazon , și Microsoft toți au spus în esență același lucru: pentru majoritatea încărcărilor de lucru, nu au văzut un impact semnificativ asupra performanței după lansarea patch-urilor. Microsoft a spus că „un set mic de [Microsoft Azure] de clienți ar putea avea un impact asupra performanței în rețea”. Aceste declarații lasă loc unor sarcini de lucru pentru a vedea încetiniri semnificative. Jocuri epice a dat vina pe patch-ul Meltdown pentru cauzarea problemelor de server cu jocul său Fortnite și a postat un grafic care arată o creștere enormă a utilizării procesorului pe serverele sale cloud după instalarea patch-ului.

Dar un lucru este clar: computerul dvs. nu devine cu siguranță mai rapid cu acest patch. Dacă aveți un procesor Intel, acesta poate deveni mai lent - chiar dacă este cu o cantitate mică.

Ce trebuie sa fac?

LEGATE DE: Cum să verificați dacă computerul sau telefonul dvs. este protejat împotriva topirii și a spectrului

Unele actualizări pentru rezolvarea problemei Meltdown sunt deja disponibile. Microsoft a emis un actualizare de urgență la versiunile de Windows acceptate prin Windows Update pe 3 ianuarie 2018, dar nu a ajuns încă pe toate computerele. Actualizarea Windows care rezolvă topirea și adaugă unele protecții împotriva Specter este numită CP 4056892 .

Apple deja patch-uri problema cu macOS 10.13.2, lansată la 6 decembrie 2017. Chromebookurile cu Chrome OS 63, care a fost lansat la jumătatea lunii decembrie, sunt deja protejate. Patch-urile sunt disponibile și pentru kernel-ul Linux.

În plus, verificați dacă PC-ul dvs. are actualizări BIOS / UEFI disponibile . În timp ce actualizarea Windows a remediat problema Meltdown, sunt necesare actualizări de microcoduri CPU de la Intel livrate printr-o actualizare UEFI sau BIOS pentru a permite pe deplin protecția împotriva unuia dintre atacurile Spectre. De asemenea, ar trebui să vă actualizați browserul web - ca de obicei - deoarece browserele adaugă și unele protecții împotriva Specter.

Actualizați : Pe 22 ianuarie A anunțat Intel că utilizatorii ar trebui să înceteze implementarea actualizărilor inițiale ale firmware-ului UEFI din cauza „repornirilor mai mari decât așteptate și a altor comportamente imprevizibile ale sistemului”. Intel a spus că ar trebui să așteptați un patch de firmware UEFI final testat corespunzător și care nu va cauza probleme de sistem. Începând cu 20 februarie, Intel a făcut-o eliberată actualizări stabile de microcoduri pentru Skylake, Kaby Lake și Coffee Lake - aceasta este platforma Intel Core a 6-a, a 7-a și a 8-a generație. Producătorii de PC-uri ar trebui să înceapă să lanseze în curând noi actualizări de firmware UEFI.

În timp ce performanța sună prost, vă recomandăm să instalați oricum aceste patch-uri. Dezvoltatorii de sisteme de operare nu ar face astfel de modificări masive, cu excepția cazului în care acesta ar fi un bug foarte rău, cu consecințe grave.

Patch-ul software în cauză va remedia defecțiunea Meltdown, iar unele patch-uri software pot ajuta la atenuarea defectului Spectre. Dar Specter va continua să afecteze toate procesoarele moderne - cel puțin într-o anumită formă - până când va fi lansat un nou hardware pentru ao remedia. Nu este clar cum se vor descurca producătorii, dar între timp tot ce puteți face este să continuați să utilizați computerul - și să vă liniștiți că Spectre este mai dificil de exploatat și oarecum mai preocupat de computere în cloud decât utilizatorii finali cu PC-uri desktop.