Zalecają eksperci ds. Bezpieczeństwa przy użyciu uwierzytelniania dwuskładnikowego aby zabezpieczyć swoje konta internetowe wszędzie tam, gdzie to możliwe. Wiele usług domyślnie korzysta z weryfikacji SMS-em, wysyłając kody w wiadomości tekstowej na Twój telefon, gdy próbujesz się zalogować. Jednak wiadomości SMS mają wiele problemów z bezpieczeństwem i są najmniej bezpieczną opcją uwierzytelniania dwuskładnikowego.

Po pierwsze: SMS jest jeszcze lepszy niż brak uwierzytelniania dwuskładnikowego!

ZWIĄZANE Z: Co to jest uwierzytelnianie dwuskładnikowe i dlaczego go potrzebuję?

Chociaż mamy zamiar przedstawić tutaj argument przeciwko SMS-om, ważne jest, aby najpierw wyjaśnić jedną rzecz: korzystanie z SMS-ów jest lepsze niż w ogóle nieużywanie uwierzytelniania dwuskładnikowego.

Jeśli nie korzystasz z uwierzytelniania dwuskładnikowego, ktoś potrzebuje tylko Twojego hasła, aby zalogować się na Twoje konto. Gdy korzystasz z uwierzytelniania dwuskładnikowego za pomocą wiadomości SMS, ktoś będzie musiał zarówno uzyskać hasło, jak i uzyskać dostęp do wiadomości tekstowych, aby uzyskać dostęp do Twojego konta. SMS jest znacznie bezpieczniejszy niż nic.

Jeśli SMS to jedyna opcja, użyj SMS-ów. Jeśli jednak chcesz się dowiedzieć, dlaczego eksperci ds. Bezpieczeństwa zalecają unikanie SMS-ów i co w zamian zalecamy, czytaj dalej.

Zamiana kart SIM umożliwia hakerom kradzież Twojego numeru telefonu

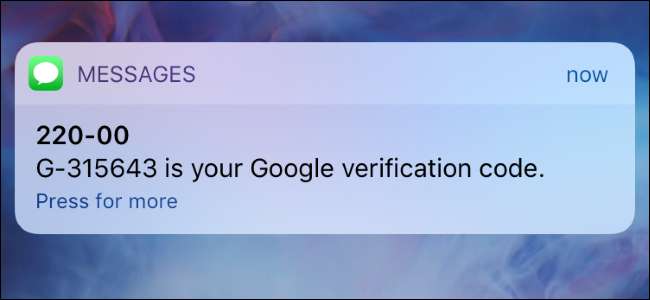

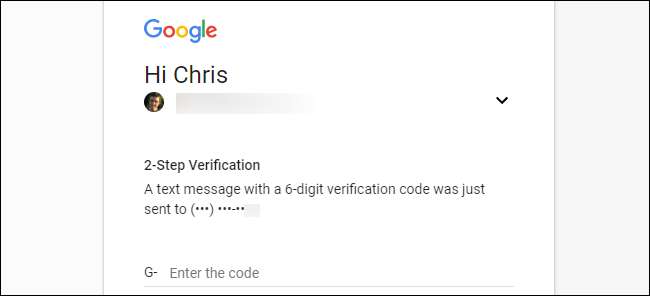

Oto jak działa weryfikacja przez SMS: gdy spróbujesz się zalogować, usługa wysyła SMS-a na podany wcześniej numer telefonu komórkowego. Otrzymasz ten kod w telefonie i wpisz go, aby się zalogować. Ten kod nadaje się tylko do jednorazowego użytku.

Brzmi dość bezpiecznie. W końcu tylko Ty masz swój numer telefonu i ktoś musi go mieć, żeby zobaczyć kod - prawda? Niestety nie.

Jeśli ktoś zna Twój numer telefonu i może uzyskać dostęp do danych osobowych, takich jak ostatnie cztery cyfry numeru ubezpieczenia społecznego - niestety, łatwo to znaleźć dzięki wielu korporacjom i agencjom rządowym, które ujawniły dane klientów - mogą skontaktować się z Twoim telefonem firmę i przenieś swój numer telefonu do nowego telefonu. Jest to znane jako „ Wymiana karty SIM „, I jest to ten sam proces, który wykonujesz, kupując nowe urządzenie i przenosząc na nie swój numer telefonu. Osoba ta mówi, że to Ty, podaje dane osobowe, a Twój operator komórkowy konfiguruje swój telefon z Twoim numerem telefonu. Otrzymają kody SMS-ów wysłane na Twój numer telefonu na swoim telefonie.

Widzieliśmy raporty o tym w UK , gdzie napastnicy ukradli numer telefonu ofiary i wykorzystali go do uzyskania dostępu do konta bankowego ofiary. Stan Nowy Jork również ostrzeżony o tym oszustwie.

W istocie jest to plik atak socjotechniczny która polega na oszukiwaniu operatora telefonii komórkowej. Ale twoja firma telefoniczna nie powinna być w stanie zapewnić komuś dostępu do twoich kodów bezpieczeństwa w pierwszej kolejności!

Wiadomości SMS mogą być przechwytywane na wiele sposobów

Możesz też podsłuchiwać wiadomości SMS. Dysydenci polityczni i dziennikarze w krajach objętych represjami będą chcieli zachować ostrożność, ponieważ rząd może przechwytywać wiadomości SMS wysyłane przez sieć telefoniczną. To już się wydarzyło Iran , gdzie irańscy hakerzy podobno włamali się na kilka kont komunikatorów Telegram, przechwytując wiadomości SMS, które zapewniały dostęp do tych kont.

Atakujący również nadużywali problemy w SS7 , system połączeń używany do roamingu, do przechwytywania wiadomości SMS w sieci i kierowania ich w inne miejsce. Wiadomości można przechwytywać na wiele innych sposobów, w tym za pomocą fałszywych wież telefonii komórkowej. Wiadomości SMS nie zostały zaprojektowane ze względów bezpieczeństwa i nie powinny być do tego używane.

Innymi słowy, wyrafinowany napastnik z odrobiną danych osobowych może przejąć Twój numer telefonu, aby uzyskać dostęp do Twoich kont online, a następnie użyć tych kont, aby na przykład spróbować opróżnić Twoje konta bankowe. Dlatego właśnie jest National Institute of Standards and Technology już nie polecam wykorzystanie wiadomości SMS do uwierzytelniania dwuskładnikowego.

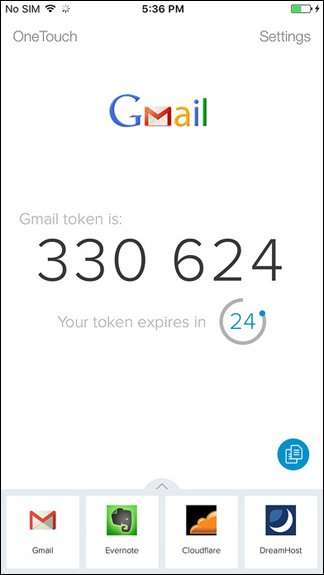

Alternatywa: generuj kody na swoim urządzeniu

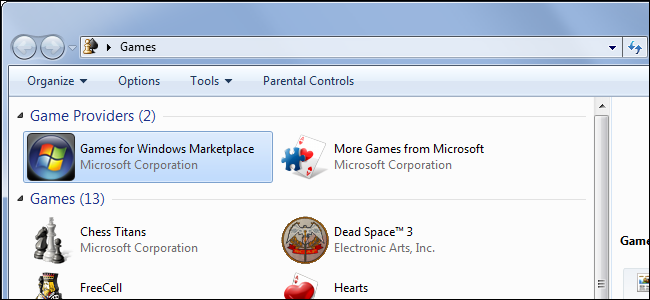

Dwuskładnikowy schemat uwierzytelniania, który nie opiera się na SMS-ach, jest lepszy, ponieważ firma telefoniczna nie będzie w stanie udzielić komuś innemu dostępu do Twoich kodów. Najpopularniejszą opcją jest taka aplikacja Google Authenticator . Jednak, polecamy Authy , ponieważ robi wszystko, co robi Google Authenticator, a nawet więcej.

Aplikacje takie jak ta generują kody na Twoim urządzeniu. Nawet jeśli osoba atakująca oszukała Twoją firmę telefoniczną, aby przeniosła Twój numer telefonu na jej telefon, nie będzie w stanie uzyskać Twoich kodów bezpieczeństwa. Dane potrzebne do wygenerowania tych kodów pozostałyby bezpiecznie w telefonie.

ZWIĄZANE Z: Jak skonfigurować nowe uwierzytelnianie dwuskładnikowe Google bez kodu

Nie musisz też używać kodów. Testują usługi takie jak Twitter, Google i Microsoft uwierzytelnianie dwuskładnikowe oparte na aplikacji która umożliwia logowanie się na innym urządzeniu poprzez autoryzację logowania w aplikacji na telefonie.

Istnieją również fizyczne tokeny sprzętowe, których możesz użyć. Wdrożyły już duże firmy, takie jak Google i Dropbox nowy standard sprzętowych tokenów uwierzytelniania dwuskładnikowego o nazwie U2F . Są one bezpieczniejsze niż poleganie na firmie telefonii komórkowej i przestarzałej sieci telefonicznej.

Jeśli to możliwe, unikaj wiadomości SMS w przypadku uwierzytelniania dwuskładnikowego. To lepsze niż nic i wydaje się wygodne, ale zazwyczaj jest to najmniej bezpieczny dwuskładnikowy schemat uwierzytelniania, jaki możesz wybrać.

Niestety niektóre usługi zmuszają Cię do korzystania z SMS-ów. Jeśli martwisz się tym, możesz utworzyć numer telefonu Google Voice i przekazać go usługom, które wymagają uwierzytelniania przez SMS. Następnie możesz zalogować się na swoje konto Google - które możesz chronić za pomocą bezpieczniejszej metody uwierzytelniania dwuskładnikowego - i przeglądać bezpieczne wiadomości w witrynie lub aplikacji Google Voice. Po prostu nie przekazuj wiadomości z Google Voice na swój rzeczywisty numer telefonu komórkowego.