Les experts en sécurité recommandent en utilisant l'authentification à deux facteurs pour sécuriser vos comptes en ligne dans la mesure du possible. De nombreux services utilisent par défaut la vérification par SMS, l'envoi de codes par SMS sur votre téléphone lorsque vous essayez de vous connecter. Mais les SMS présentent de nombreux problèmes de sécurité et constituent l'option la moins sécurisée pour l'authentification à deux facteurs.

Tout d'abord: les SMS sont toujours mieux que pas d'authentification à deux facteurs du tout!

EN RELATION: Qu'est-ce que l'authentification à deux facteurs et pourquoi en ai-je besoin?

Bien que nous allons exposer ici les arguments contre les SMS, il est important de préciser d'abord une chose: il vaut mieux utiliser SMS que ne pas utiliser du tout l'authentification à deux facteurs.

Lorsque vous n'utilisez pas l'authentification à deux facteurs, quelqu'un n'a besoin que de votre mot de passe pour se connecter à votre compte. Lorsque vous utilisez l'authentification à deux facteurs avec SMS, quelqu'un devra à la fois acquérir votre mot de passe et accéder à vos messages texte pour accéder à votre compte. Le SMS est bien plus sûr que rien du tout.

Si le SMS est votre seule option, veuillez utiliser le SMS. Cependant, si vous souhaitez savoir pourquoi les experts en sécurité recommandent d'éviter les SMS et ce que nous recommandons à la place, lisez la suite.

Les swaps SIM permettent aux attaquants de voler votre numéro de téléphone

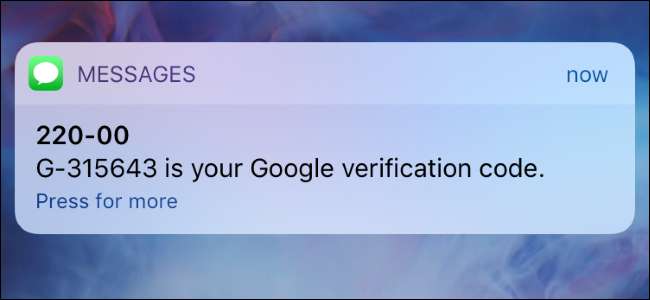

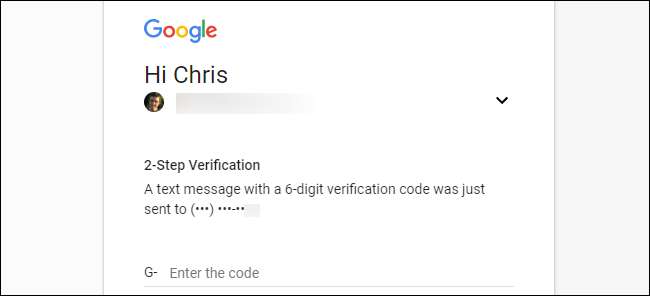

Voici comment fonctionne la vérification par SMS: lorsque vous essayez de vous connecter, le service envoie un SMS au numéro de téléphone mobile que vous lui avez précédemment fourni. Vous obtenez ce code sur votre téléphone et saisissez-le pour vous connecter. Ce code n'est valable que pour une seule utilisation.

Cela semble raisonnablement sûr. Après tout, vous seul avez votre numéro de téléphone et quelqu'un doit avoir votre téléphone pour voir le code, n'est-ce pas? Malheureusement non.

Si quelqu'un connaît votre numéro de téléphone et peut accéder à des informations personnelles telles que les quatre derniers chiffres de votre numéro de sécurité sociale - malheureusement, cela peut être facile à trouver grâce aux nombreuses entreprises et agences gouvernementales qui ont divulgué des données client -, ils peuvent contacter votre téléphone entreprise et déplacez votre numéro de téléphone vers un nouveau téléphone. Ceci est connu sous le nom de " Échange de carte SIM ", Et c'est le même processus que vous effectuez lorsque vous achetez un nouvel appareil et que vous y transférez votre numéro de téléphone. La personne dit qu'elle est vous, fournit les données personnelles et votre opérateur de téléphonie mobile configure son téléphone avec votre numéro de téléphone. Ils recevront les codes de message SMS envoyés à votre numéro de téléphone sur leur téléphone.

Nous avons vu des rapports sur ce qui se passe au Royaume-Uni , où des attaquants ont volé le numéro de téléphone d’une victime et l’ont utilisé pour accéder au compte bancaire de la victime. L'État de New York a également averti à propos de cette arnaque.

À la base, c'est un attaque d'ingénierie sociale qui consiste à tromper votre opérateur de téléphonie mobile. Mais votre opérateur de téléphonie mobile ne devrait pas être en mesure de fournir à quelqu'un l'accès à vos codes de sécurité en premier lieu!

Les messages SMS peuvent être interceptés de plusieurs manières

Il est également possible de surveiller les messages SMS. Les dissidents politiques et les journalistes des pays répressifs voudront être prudents, car le gouvernement pourrait détourner les messages SMS lorsqu'ils sont envoyés via le réseau téléphonique. Cela s'est déjà produit en L'Iran , où des pirates iraniens auraient compromis un certain nombre de comptes de messagerie Telegram en interceptant les SMS donnant accès à ces comptes.

Les attaquants ont également abusé problèmes dans SS7 , le système de connexion utilisé pour le roaming, pour intercepter les SMS sur le réseau et les acheminer ailleurs. Il existe de nombreuses autres façons d'intercepter les messages, notamment en utilisant de fausses tours de téléphonie cellulaire. Les SMS n'ont pas été conçus pour la sécurité et ne doivent pas être utilisés pour cela.

En d'autres termes, un attaquant sophistiqué disposant d'un peu d'informations personnelles pourrait détourner votre numéro de téléphone pour accéder à vos comptes en ligne, puis utiliser ces comptes pour tenter de vider vos comptes bancaires, par exemple. C’est pourquoi l’Institut national des normes et de la technologie ne recommande plus l'utilisation de messages SMS pour l'authentification à deux facteurs.

L'alternative: générer des codes sur votre appareil

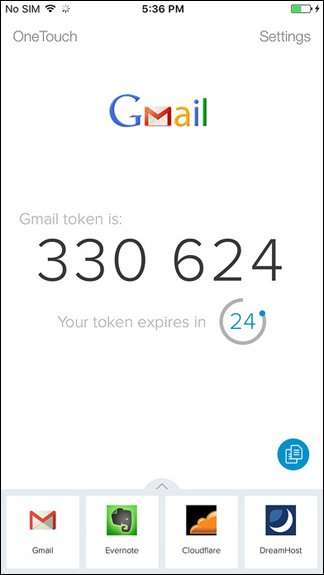

Un système d'authentification à deux facteurs qui ne repose pas sur les SMS est supérieur, car l'opérateur de téléphonie mobile ne pourra pas donner à quelqu'un d'autre l'accès à vos codes. L'option la plus populaire pour cela est une application comme Google Authenticator . cependant, nous recommandons Authy , car il fait tout ce que fait Google Authenticator et plus encore.

Des applications comme celle-ci génèrent des codes sur votre appareil. Même si un attaquant a amené votre opérateur de téléphonie mobile à transférer votre numéro de téléphone sur son téléphone, il ne pourrait pas obtenir vos codes de sécurité. Les données nécessaires pour générer ces codes resteraient en toute sécurité sur votre téléphone.

EN RELATION: Comment configurer la nouvelle authentification à deux facteurs sans code de Google

Vous n’avez pas non plus besoin d’utiliser de codes. Des services comme Twitter, Google et Microsoft testent authentification à deux facteurs basée sur l'application qui vous permet de vous connecter sur un autre appareil en autorisant la connexion dans leur application sur votre téléphone.

Il existe également des jetons matériels physiques que vous pouvez utiliser. De grandes entreprises comme Google et Dropbox ont déjà implémenté un nouveau standard pour les jetons d'authentification à deux facteurs basés sur le matériel nommé U2F . Celles-ci sont toutes plus sûres que de compter sur votre compagnie de téléphonie cellulaire et le réseau téléphonique obsolète.

Si possible, évitez les SMS pour l'authentification à deux facteurs. C’est mieux que rien et cela semble pratique, mais c’est généralement le schéma d’authentification à deux facteurs le moins sécurisé que vous puissiez choisir.

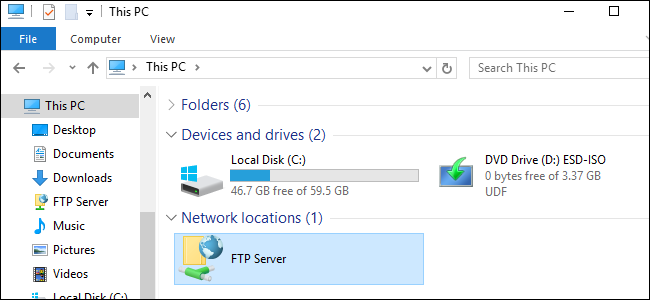

Malheureusement, certains services vous obligent à utiliser les SMS. Si cela vous inquiète, vous pouvez créer un numéro de téléphone Google Voice et le donner à des services qui nécessitent une authentification par SMS. Vous pouvez ensuite vous connecter à votre compte Google, que vous pouvez protéger avec une méthode d'authentification à deux facteurs plus sécurisée, et voir les messages sécurisés sur le site Web ou l'application Google Voice. Ne transférez pas les messages de Google Voice vers votre numéro de téléphone portable.